Les analystes ont suivi et étudié ces campagnes de grande ampleur qui ciblaient, à l'origine, des organisations d'Amérique du Nord, et principalement des États-Unis.

Les clients des services bancaires français ciblés

Leurs résultats démontrent que des auteurs connus de chevaux de Troie Dridex ciblent l’Europe, notamment pour une campagne menée en Pologne, ou en parallèle de celle-ci une vague soudaine et massive d’attaques dirigées contre les organisations françaises, cela pouvant marquer le début d’une attaque de grande envergure.

Une surveillance et des analyses supplémentaires ont confirmé cette crainte : après deux semaines, les organisations françaises continuent d’être la cible d’attaques soutenues. On remarque une sophistication accrue et une augmentation du nombre de campagnes malveillantes, et notamment des attaques via le botnet Dridex 120.

Les développeurs de ce botnet font partie des premiers étudiés par les chercheurs dans le cadre de ces campagnes. Ces dernières intègrent une part conséquente des innovations caractérisant, au fil des mois, les campagnes menées aux États-Unis. Par conséquent, on observe des taux d’infection élevés dans les organisations françaises, puisque victimes de versions plus sophistiquées et efficaces de menaces auxquelles elles étaient, jusqu’alors, peu exposées.

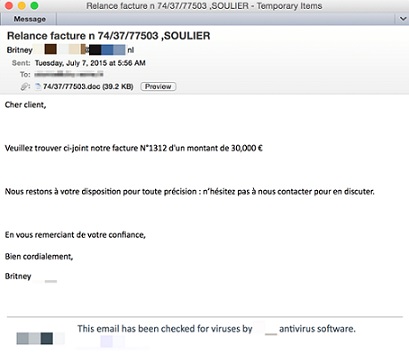

De nombreux leurres sont employés, tels que des fausses factures dans le cas du botnet Dridex 120.

(((IMG7806)))

Les messages contiennent principalement du texte, exempt de fautes de grammaire et d’orthographe. Chaque message est accompagné d’une pièce jointe dont le nom est aléatoire (par exemple, 12/34/5678.doc ou 48_58_97830.doc). Les auteurs envoient en grande quantité des documents uniques, et donc des algorithmes de hachage à chaque fois différents, facilitant ainsi la résistance aux logiciels antivirus.

Tout comme dans la campagne menée en Pologne, les macros malveillantes induisent ici une technique relativement récente, qui consiste à créer une pièce jointe Microsoft Word sous forme d’un fichier au format MIME et comportant des données ActiveMime encodées en base64, lequel contient à son tour un fichier Word compressé via la bibliothèque zlib. C’est le document Word compressé qui contient le code malveillant. Grâce à cette technique, l’utilisateur final considère la pièce jointe comme un fichier DOC normal, ce fichier échappant aux analyses effectuées par des outils automatisés qui ne permettent pas de lire le contenu MIME. Ainsi, le code malveillant de la pièce jointe n’est pas détecté par les systèmes antivirus, voire par de nombreuses sandbox.

(((IMG7807)))

Quand l’utilisateur final ouvre le fichier, il accède au fameux bouton d’activation du contenu.

(((IMG7808)))

Lorsque l’utilisateur clique sur le bouton Activer le contenu, la macro encodée entraîne le téléchargement d’un VBScript depuis Pastebin. Cette autre méthode est relativement récente ; elle implique que les attaquants stockent sur des serveurs distants des fragments plus importants de leur code, qui seront téléchargés au cours du processus d’infection. Cela permet d’échapper plus efficacement aux systèmes de défense basés sur la comparaison de chaînes. Une fois le VBScript exécuté, la charge Dridex 120 est téléchargée.

La fonction première du cheval de Troie Dridex est de recueillir les informations d’identification aux services bancaires en ligne ou à d’autres comptes. Une analyse de Dridex a également montré qu’il avait pour cible les clients de trois des cinq premières banques françaises. Dridex est également en mesure de télécharger des logiciels malveillants supplémentaires, pouvant entraîner la perte d’autres données et une utilisation frauduleuse du client infecté.

Cette combinaison de techniques assure la rentabilité des campagnes utilisant Dridex 120. Des analyses datant du 1er juillet 2015, portant sur un seul et unique auteur, ont montré que le nombre de systèmes français infectés était supérieur à 13 fois la somme des systèmes infectés dans les dix principaux pays touchés. Ce ratio est relativement cohérent dans la mesure où l’équipe de chercheurs a commencé à étudier cette campagne le 22 juin. En outre, les auteurs continueront de cibler de façon agressive les organisations françaises, jusqu’à ce que ces dernières adoptent les solutions et stratégies de défense qui ont initialement poussé les attaquants à changer de pays cible.

La capacité des macros malveillantes à échapper systématiquement aux antivirus et à inciter les utilisateurs à cliquer sur Activer le contenu est l’une des clés de la réussite de ces campagnes. C’est également la raison pour laquelle elles séduisent tant les cybercriminels. L’efficacité des macros malveillantes est principalement liée aux facteurs suivants :

• Elles échappent aux systèmes de défense comportementaux et aux systèmes basés sur les signatures ;

• Elles incitent facilement les utilisateurs à activer le contenu malveillant du document ;

• La création de nouvelles versions de ces macros est rapide et peu coûteuse, ce qui permet aux auteurs de conserver une longueur d’avance sur les systèmes de défense ;

• Elles n’exploitent aucune vulnérabilité pouvant être corrigée, puisqu’elles reposent sur la propension des utilisateurs à effectuer un clic.

Le succès premier de ces macros malveillantes réside dans l’exploitation du facteur humain : une personne finit toujours par cliquer. Le meilleur moyen de contrer ces attaques est donc de limiter les risques d’interaction avec l’utilisateur. Et pour ce faire, il est conseillé :

• De désactiver les macros par défaut dans Microsoft Office, sur tous les systèmes d’une organisation. Il est par ailleurs préférable de choisir l’option « Sans notification ». Si l’option « Avec notification » est activée, la décision finale relève de l’utilisateur. Or, comme de précédentes recherches l’ont démontré, une personne finit toujours par cliquer.

• D’informer les utilisateurs des dangers des e-mails non sollicités. Il faut les inviter à être particulièrement vigilants lorsqu’il est question des méthodes d’hameçonnage identifiées : notifications de nouveau message, messages d’ordre financier et accusés de réception.

• De déployer des solutions de nouvelle génération à même de détecter et de bloquer ces menaces, ainsi que d’autres attaques modernes et perfectionnées utilisant la messagerie.

Pour en savoir plus sur la nouvelle génération de macros malveillantes et sur les méthodes de défense applicables, il est possible de consulter l’article de Proofpoint intitulé The Cybercrime Economics of Malicious Macros.

Téléchargez cette ressource

Guide de technologie 5G pour l’entreprise

Le livre blanc "The Big Book of Enterprise 5G" vous fournit les informations stratégiques dont vous avez besoin pour prendre des décisions éclairées et préparer votre entreprise à prospérer dans l'ère de la 5G. Cradlepoint, part of Ericsson est le leader mondial des solutions de réseau sans fil 4G LTE et 5G fournies via le cloud. Connectez vos employés, lieux et objets avec la 4G LTE et la 5G pour un WAN sans fil d'entreprise.

Les articles les plus consultés

- Activer la mise en veille prolongée dans Windows 10

- Cybersécurité Active Directory et les attaques de nouvelle génération

- Partager vos images, vidéos, musique et imprimante avec le Groupe résidentiel

- Les 6 étapes vers un diagnostic réussi

- N° 2 : Il faut supporter des langues multiples dans SharePoint Portal Server

Les plus consultés sur iTPro.fr

- Menace cyber lors des Jeux Olympiques et Paralympiques 2024

- CyberArk sécurise les identités humaines et machines avec CORA AI

- La généralisation de l’authentification par QR codes et les cyber-risques associés

- Intégrer l’IA dans son service client : les écueils à éviter pour l’IT et les métiers

- Microsoft Patch Tuesday Juillet 2024