Vous pouvez cacher le contenu dynamique (par exemple, le résultat d'une requête HTTP adressée à un serveur de contenu) en indiquant un URI (Universal Resource Indicator) (la portion chemin de l'URL entrante) pour identifier la requête puis l'associer à une URL entièrement qualifiée. C'est ce que l'on appelle le support

Comment configurer FRCA pour un cache reverse-proxy

cache reverse-proxy qui permet d’accéder à un serveur HTTP soit sur le même

iSeries, soit n’importe où sur votre intranet (ou l’Internet)

pour fournir un contenu dynamique qui est automatiquement

caché en FRCA. FRCA utilise un timer pour déterminer

quand les éléments cachés sont périmés. Exemple :

FRCAProxyPass /cgi-bin/

http://as20.domain/cgi-bin/

Dans ce scénario, nous voulons cacher un document généré

dynamiquement par une macro Net.Data (c’est-à -dire,

le serveur de contenu dans ce cas) chaque fois qu’un client

Web demandera cette page. Net.Data est un langage script

d’IBM similaire à PHP dans le monde Apache et aux JSP et aux

servlets dans le monde Java J2EE. Mais si votre iSeries doit

servir des centaines (ou des milliers) de ces pages générées

par Net.Data, il vaut mieux trouver un moyen de cacher les

résultats !

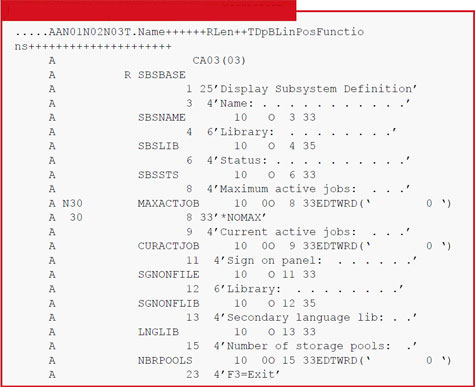

Supposons que le serveur Web que PBABASIC00 a défini

dans le tableau de la figure 1 exécute la fonction de notre serveur

de contenu. Nous créons un nouveau HTTP Server avec

les valeurs figurant dans le tableau de la figure 4. Rien ne vous

empêche de faire tout ce travail dans la même instance

Apache sur votre iSeries. Mais il est plus facile de conceptualiser

deux serveurs différents. PBABASIC00 est le serveur de

contenu à distance, tandis que PBAFRCA00 est un frontal de

celui-ci.

Pour configurer le cache reverse-proxy FRCA, procédez

ainsi (à noter que les étapes de configuration pour ce

nouveau serveur PBAFRCA00 sont semblables à celles de la

figure 2) :

- Pour valider FRCA pour le port 8600, sélectionnez le bon

serveur dans le menu déroulant Server et assurez-vous

que vous êtes bien dans la zone de configuration globale

du serveur. - Sélectionnez FRCA dans le menu Server properties.

- Sélectionnez l’onglet General Settings.

- Sélectionnez le bouton radio pour le port pour lequel vous

voulez valider FRCA (dans ce cas, le port 8600). Sous la colonne

FRCA, déroulez Enabled. - Cliquez sur Continue pour garder la configuration changée

et pour rester sur ce formulaire.

Pour valider le cache reverse-proxy FRCA, reportez-vous

à la figure 5 et procédez ainsi :

- Sélectionnez l’onglet FRCA Reverse Proxy Cache.

- Pour les possibilités du cache reverse-proxy FRCA, déroulez

Enabled. Ce commutateur permet d’activer et de

désactiver reverse-proxy FRCA sans être obligé de faire un commentaire ou de supprimer

toutes les directives de configuration

de cache reverse-proxy FRCA. - Etape facultative : A ce stade, vous

pourriez restreindre la taille maximale

du cache reverse-proxy FRCA et

définir la taille de fichier maximale à

cacher avec ces paramètres. Pour que

cet exemple reste simple, nous utiliserons

les valeurs par défaut. - Sous la sélection de menu Proxy requests

to remote server, cliquez sur

Add. Une nouvelle ligne s’ajoute à la

table, dans laquelle vous pouvez entrer

le chemin local virtuel (URI) et

l’URL Remote server. Pour notre exemple, nous avons entré

/cgi-bin/MACRO1.MBR/ et http://as20: 8000/cgi-bin/MACRO1.

MBR/. Les mêmes commentaires à propos des directives

FRCA s’appliquent ici comme pour le cache local

FRCA. A tout cela, j’ajouterai que : Le cache reverse-proxy FRCA traite l’URI (Universal

Resource Indicator) entrant de la même manière que l’on

pourrait s’y attendre pour tout cache reverse-proxy. Le

texte URI correspondant est éliminé et le texte supplémentaire

à droite est sauvegardé et ajouté à la fin de l’URL

remote-server entièrement qualifié. Comme on le voit

dans notre exemple, nous répétons la chaîne /cgi-bin/MACRO1.

MBR/ dans le cadre de l’URL Remote server et donc

nous ne perdons pas cette information. - Cliquez sur Continue.

- Sous Document refresh policy, cliquez sur Add. Entrez

/cgi-bin/MACRO1.MBR/ pour Match URL et 300 secondes

pour Period. Ici, nous disons à FRCA que l’élément cache

proxy doit expirer quand il atteint le minimum de

FrcaProxyCache ExpiryLimit et le temps de réponse HTTP.

Reverse-proxy FRCA ne cache que les réponses qui ne

contiennent pas des en-têtes interdisant le caching (c’està –

dire, MaxAge=0). A noter que la réponse est cachée la

première fois qu’elle est reçue du serveur de contenu et

qu’elle est ensuite rafraîchie continuellement à l’intervalle

spécifié. Si de multiples réponses sont cachées par le

même FrcaProxyCacheRefreshInterval, le rafraîchissement

est distribué de façon égale sur l’intervalle spécifié pour

empêcher toutes les réponses d’être rafraîchies en même

temps. Le principal avantage du FrcaProxy Cache-

RefreshInterval est qu’une fois qu’une réponse est cachée,

il en existe toujours une copie correcte dans le cache

proxy, donc il n’est jamais nécessaire d’attendre que la réponse

soit extraite du serveur de contenu. - Cliquez sur Continue (non montré). Cliquez sur OK pour

sauvegarder tous les changements de configuration.

Après avoir couvert ces étapes, nous aurons quatre directives

dans le fichier HTTP Server configuration :

- Listen *:8600 FRCA

- FRCAEnableProxy On

- FRCAProxyPass /cgi-bin/MACRO1. MBR/

http://as20:8000/cgi-bin/MACRO1. MBR/ - FRCAProxyCacheRefreshInterval/ cgi-bin//MACRO1.MBR/

300

Téléchargez cette ressource

État des lieux de la sécurité cloud-native

L’État des lieux de la sécurité cloud-native vous offre une analyse complète des problématiques, des tendances et des priorités qui sous-tendent les pratiques de sécurité cloud-native dans le monde entier. Une lecture indispensable pour renforcer votre stratégie de sécurité dans le cloud. Une mine d’infos exclusives pour élaborer votre stratégie de sécurité cloud-native.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Les risques liés à l’essor fulgurant de l’IA générative

- Pourquoi est-il temps de repenser la gestion des vulnérabilités ?

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric