Lorsque l’on observe de près le fonctionnement de la plupart des serveurs Exchange en entreprise, on constate rapidement que les ressources consommées par le service de messagerie de Microsoft sont essentiellement des ressources de type entrées/sorties disques et aussi une forte occupation mémoire. A un niveau moindre, on trouve les

Comment utiliser cette technologie avec Exchange ?

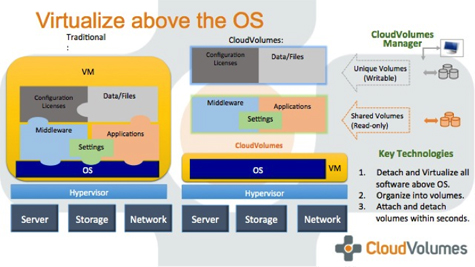

ressources réseau, processeur et mémoire. Les ressources processeurs sont fortement utilisées au sein des serveurs Exchange lors de certaines opérations de maintenance ou d’indexation, mais beaucoup moins en mode d’exploitation courant. Partant de ce constat, il peut être envisagé de virtualiser des serveurs Exchange en respectant certaines contraintes. En premier lieu, il faut permettre au serveur Exchange de disposer du débit et de la capacité nécessaire en termes de stockage. C’est la raison pour laquelle les solutions classiques (Microsoft Virtual Server ou VMWare GSX Server) ne sont pas recommandées pour des environnements Exchange dans un milieu opérationnel. Mais VMWare ESX Server permet des attachements SAN performants. La solution consiste donc, comme c’est déjà souvent le cas en environnement de production au sein des entreprises de taille moyenne ou grande, à avoir recours à des unités SAN pour le stockage des informations Exchange (Bases et logs). Il suffit alors de dimensionner correctement la mémoire et le nombre de CPU de la machine hôte pour ainsi placer 2, voire 3 machines virtuelles avec Exchange serveur au sein d’une seule machine physique. Les ressources moins sollicitées comme le réseau, les processeurs ou la mémoire sont dans ce cas utilisées de manière plus optimale, car partagées entre les machines virtuelles.

Téléchargez cette ressource

Percer le brouillard des rançongiciels

Explorez les méandres d’une investigation de ransomware, avec les experts de Palo Alto Networks et Unit 42 pour faire la lumière dans la nébuleuse des rançongiciels. Plongez au cœur de l’enquête pour comprendre les méthodes, les outils et les tactiques utilisés par les acteurs de la menace. Découvrez comment prévenir les attaques, les contrer et minimiser leur impact. Des enseignements indispensables aux équipes cyber.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Les risques liés à l’essor fulgurant de l’IA générative

- Pourquoi est-il temps de repenser la gestion des vulnérabilités ?

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric