Traditionnellement, l'entreprise développait ses applications pour un type de périphérique qu'elle maitrisait.

Le développement applicatif sur les périphériques nomades

Développement applicatif et périphériques nomades

Avec l’avènement du BYOD, l’application doit s’adapter judicieusement aux différentes tailles d’écran, ce qui demande d’en repenser son développement plutôt que d’avoir recours à des artifices comme le redimensionnement. Avec des applications Web, c’est beaucoup plus aisé, car ce mode de développement est nativement prévu pour être multiplateformes. Néanmoins, toutes les applications ne peuvent être développées à l’aide de ces technologies, mais l’idée serait bien que toutes les applications soient à la fois optimisées pour toute forme de terminal, fixe ou mobile, tactile ou non.

BYOD, la formation des utilisateurs

La formation des utilisateurs est également révolutionnée. Dans le cadre d’applications « traditionnelles », les utilisateurs ont tous la même expérience, mais dans un cadre BYOD, les utilisateurs s’attendent à déployer eux-mêmes une application et l’utiliser immédiatement après, bien que l’expérience soit différente du fait de l’usage de périphériques divers et variés. C’est pour cela que l’ergonomie, mais aussi l’intuitivité de l’application doit être excellente et dotée de documentation ou autres tutoriels qui peuvent être consommés de manière autonome.

La Virtualisation du poste de travail

La virtualisation de postes de travail s’impose aujourd’hui comme l’approche la plus pragmatique pour les entreprises qui souhaitent mettre en place une stratégie BYOD.

La virtualisation des postes de travail s’appuie sur les technologies de virtualisation pour faire fonctionner sur des serveurs, les environnements de travail des utilisateurs. Ces environnements sont déployés à l’intérieur de machines virtuelles dédiées, dont l’affichage est ensuite déporté sur l’écran du terminal de l’utilisateur. Le principal bénéfice est la centralisation au sein du Datacenter de l’administration, du stockage et de la protection de données, permettant ainsi de s’affranchir d’un vol de données en assurant ainsi une étanchéité quasi parfaite de l’infrastructure et garantir ainsi la protection du patrimoine informationnel de l’entreprise, une tâche quasi-impossible à réaliser avec des environnements informatiques traditionnels.

Les bénéfices pour le SI

L’autre bénéfice est de pouvoir redonner un accès très rapide au SI à un utilisateur en cas de perte, vol ou de panne de sa machine. Il suffit à l’utilisateur de se connecter à l’environnement virtualisé pour instantanément avoir accès à son environnement de travail dans l’état où il l’avait laissé, avec toutes ses données.

Néanmoins, les impacts sur l’infrastructure sont importants, surtout concernant les aspects réseau et stockage, ce dernier pouvant représenter plus de 40 % du coût d’un déploiement VDI du fait de la centralisation.

Windows 7

Un poste typique Windows 7 nécessite des besoins en termes d’entrée/sortie (IOPS) assez faibles, de l’ordre de 10 à 20 IOPS, tandis que dans une phase de démarrage (boot), les besoins peuvent s’élever jusqu’à 100 IOPS. La latence de ces entrées/sorties est considérée comme un facteur majeur de limitation de l’expérience utilisateur, cette expérience doit au moins être équivalente à celle qu’a pu connaitre un utilisateur avec un dispositif traditionnel. Un déploiement VDI requiert du stockage haute performance et nécessite parfois des migrations aux coûts importants vers des technologies nouvelles générations, telles que le FCoE. A titre d’exemple, 16 disques sont nécessaires pour héberger 84 hôtes VDI virtuels. Certaines technologies permettent d’obtenir des performances ciblées pour les environnements VDI, comme la technologie EMC VCE ou l’usage de disques SSD permettent d’absorber les pics d’entrées/sorties correspondant aux « tempêtes de démarrage » (ou boot storm) caractéristiques des environnements VDI.

VDI et Datacenter

Le VDI n’est pas simplement une extension de la virtualisation prenant place au sein du Datacenter, Le fait est que le VDI n’est rentable qu’à des densités beaucoup plus élevées que celles de la virtualisation des serveurs. Parce que les workloads générés par le VDI ne sont pas lissables, les investissements réalisés pour obtenir une expérience similaire aux dispositifs traditionnels ne seront pas forcément justifiés, vu la capacité surdimensionnée à délivrer un haut niveau d’entrées/sorties soutenu au vu de l’usage réel.

Plusieurs alternatives à la virtualisation de postes de travail (VDI) existent : la virtualisation ou le streaming d’applications proposés par plusieurs éditeurs comme Citrix (XenApp) ou Microsoft (App-V, Med-V, MDOP, RDS). Le streaming d’applications est une forme de distribution de logiciels sur demande. Dans ce scénario, seules les parties essentielles du code d’une application doivent être installées sur l’ordinateur, pendant que l’utilisateur final exécute des actions dans l’application, le code nécessaire et les fichiers sont livrés sur le réseau lorsque cela est nécessaire. Le streaming d’applications est un concept lié à la virtualisation des applications, où les applications sont exécutées directement dans une machine virtuelle dans un Datacenter complètement distinct du système local. En revanche, le streaming d’applications exécute le programme au niveau local, implique le stockage centralisé de code de l’application, mais peut ainsi exécuter des applications particulières nécessitant des capacités 3D, multimédia ou autres que ne saurait fournir un serveur de virtualisation d’applications.

Quelques cas typiques d’usages :

• Delivery traditionnel, Thin ou environnement virtuel.

• Application à la demande.

• Application As a Service.

• Location d’application.

• Self Service.

• Conformité licence applicative temps réel.

• Mises à jour centralisées.

• Affranchissement de migration d’OS.

Évolution sur les réseaux

Les réseaux actuels sont dimensionnés pour un usage traditionnel du SI dont la configuration et le nombre de terminaux sont connus et maîtrisés tout comme les applications ainsi que les combinaisons terminal/mode de connexion associées.

• Les terminaux tels que les tablettes ou smartphones consomment beaucoup de bande passante du fait d’applications multimédia (Youtube, …).

• Multiplication de périphériques par utilisateur (portable, smartphone, tablette, …).

• Usage de technologies Cloud comme iCloud, SkyDrive, …

Comment se préparer face à un ensemble de terminaux inconnus et donc non maîtrisés, présentant des exigences de bande passante et de connectivité inconnues en conservant les mêmes ressources, les politiques de sécurité, de performances et d’évolutivité ?

Il convient de déployer des connexions Wireless afin qu’elles supportent efficacement ces nouveaux usages, dans un cadre maîtrisé par l’entreprise. De nouveaux standards, comme le 802.11ac devrait apporter une réponse efficace en apportant des débits réels doublés par rapport à la norme actuelle la plus performante.

Cette amélioration notable sera extrêmement utile pour les réseaux déjà saturés et mis à rude épreuve par la multiplication des terminaux, dans les salles de conférence par exemple.

L’autre difficulté pour assurer un accès sécurisé réside dans le fait que les terminaux sont développés de façon à simplifier leur connexion à n’importe quel type de réseau, même ceux requérant des certificats, par exemple. Toutefois, il est également important de prendre en charge les terminaux BYOD plus anciens qui n’acceptent que des réseaux traditionnels.

Faire en sorte que les terminaux soient connectés au réseau de manière sécurisée ne constitue qu’une étape d’une solution complète destinée aux terminaux mobiles dans l’entreprise. Les garder connectés et fournir une expérience professionnelle transparente et productive alors qu’ils sont sur le réseau constitue un autre aspect important.

L’un des aspects le plus souvent négligé dans la construction d’un réseau Wi-Fi s’attache purement à la puissance des points d’accès. Les points d’accès doivent être choisis en fonction de leur capacité à améliorer l’expérience Wi-Fi des terminaux grand public à faible puissance de transmission.

Une sensibilité de réception améliorée, de 5 dBM par bande, permet aux terminaux de recevoir des transmissions radio de meilleure qualité avec beaucoup moins d’erreurs, ce qui, par conséquence augmente la vitesse de transmission générale et réduit le nombre d’erreurs et de retransmissions.

L’amélioration de la sensibilité de réception présente l’avantage supplémentaire de rendre la couverture 5 Ghz bien plus large et disponible pour davantage de périphériques qui prennent en charge la bande 5 Ghz, ce qui favorise la libération du spectre 2,4 Ghz surutilisé et congestionné et permet des communications radio plus rapides sur les deux spectres. Ainsi il est possible de dédier des bandes radios à un type de périphériques BYOD. Cette configuration peut être couplée à en ensemble de paramétrages, comme la spécification d’un groupe de clés, un VLAN affecté, un SLA, une politique de pare-feu, lié une clé au premier terminal connecté, garantie qu’aucun autre terminal BYOD supplémentaire ne peut être connecté avec une même clé, le tout géré par une solution de MDM.

|

Politique ROUGE |

Politique BLEUE |

Politique VERTE |

|

VLAN Sales |

Vlan Accounting |

VLAN IT |

|

Lan et Web |

Lan, Wan et Web |

Lan uniquement |

|

10 Mbits par utilisateur |

50 Mbits par utilisateur |

5 Mbits par utilisateur |

|

Lundi – Vendredi 8h00 – 21h00 |

Lundi – Vendredi 24/24h |

Lundi – Vendredi 9h00 – 16h00 |

|

Bande 5 Ghz |

Bande 5 Ghz |

Bande 2,4 Ghz |

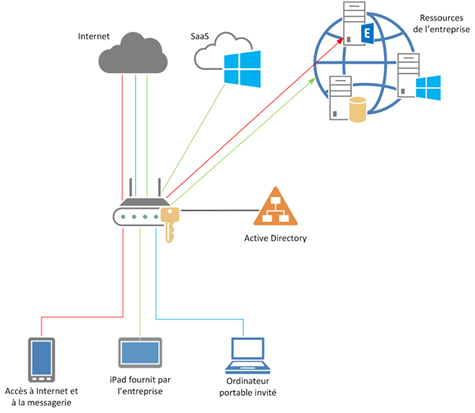

La figure suivante résulte de l’application d’une politique BYOD au sein d’une entreprise :

• L’ordinateur portable invite ne peut se connecter qu’à Internet.

• Le smartphone peut accéder à Internet et à la messagerie uniquement.

• L’iPad d’entreprise dispose de l’accès à Internet et aux applications de l’entreprise.

Avec l’explosion des offres actuelles des opérateurs télécom, une nouvelle tendance émerge, le BYON « Bring your Own Network » littéralement « Apportez votre propre réseau ». BYON est la capacité des utilisateurs à créer des réseaux personnels (PAN) ou d’accéder à d’autres réseaux lorsque les options disponibles ne sont pas satisfaisantes. Voici les moyens disponibles pour le BYOD :

• Des bornes Femtocells : une antenne 3G/4G de faible taille, de faible puissance, permettant d’améliorer la qualité de la couverture d’un opérateur.

• La fonction «tethering»: permet de créer un réseau WiFi à partir d’un mobile, se comportant comme un point d’accès.

• Routeur 3G.

Les principes d’une démarche BYON sont simples : un collaborateur de l’entreprise peut continuer à utiliser le réseau d’accès aux données qu’il a choisi pour ses usages personnels dans le cadre de son activité professionnelle, qu’il soit dans les locaux de l’entreprise ou en déplacement.

C’est d’autant plus vrai que le réseau 4G, très performant, offre souvent des débits plus importants que le réseau de l’entreprise qui aurait du mal à en fournir qu’un dixième ! La « non-maîtrise » de ces réseaux d’un nouveau genre peut poser des problèmes de sécurité. Mais quelles différences entre le BYON et le fait de se connecter depuis un HotSpot public, d’une connexion d’un hôtel à l’autre bout de la planète ? Aucun, car les DSI ont traité ce sujet depuis maintenant plusieurs années, à savoir la connexion sécurisée en situation de nomadisme par le biais de VPN, et autrement, chiffrement SSL, …

La meilleure protection consiste alors à protéger les données plutôt que les dispositifs, car peu importe le réseau, l’appareil ou l’application utilisée, les données demeurent des données.

Pour conclure, les avantages du BYON sont multiples :

• Excellente couverture, en tout lieu.

• Très bonne fiabilité et redondance.

• Répondre aux attentes des utilisateurs (choix du terminal, opérateur, forfait, …).

• Alternative efficace aux investissements internes en termes de réseau.

• Forte réduction des coûts.

Téléchargez cette ressource

Percer le brouillard des rançongiciels

Explorez les méandres d’une investigation de ransomware, avec les experts de Palo Alto Networks et Unit 42 pour faire la lumière dans la nébuleuse des rançongiciels. Plongez au cœur de l’enquête pour comprendre les méthodes, les outils et les tactiques utilisés par les acteurs de la menace. Découvrez comment prévenir les attaques, les contrer et minimiser leur impact. Des enseignements indispensables aux équipes cyber.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Pourquoi est-il temps de repenser la gestion des vulnérabilités ?

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric

- Les PME attendent un meilleur accès aux données d’émissions de la part des fournisseurs