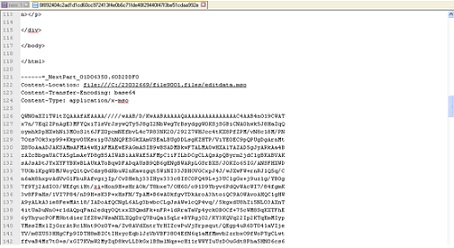

Q: J'utilise le programme CL de la figure 1 pour consulter deux fois un fichier. La première consultation se passe bien, mais le programme CL se fige dès qu'il rencontre la seconde OpnQryF. Si je me souviens bien, le fichier doit être réinitialisé depuis qu'il est à EOF. Quelle est

Difficulté à consulter deux fois un fichier

la solution

à ce problème ?

R: Il est vrai que vous devez réinitialiser

un OpnQryF entre le moment de sa

lecture par le premier programme et

de sa lecture par un second programme.

Si vos deux consultations

étaient les mêmes, je vous suggèrerais

d’appeler OpnQry une seule fois et

d’utiliser la commande PosDbF

(Position Database File) entre les appels

adressés aux deux programmes.

Malheureusement ce n’est pas le

cas ici. Comme vous fermez le fichier

avec la commande CloF (Close File)

puis le réouvrez avec un appel différent

à OpnQryF, il n’est pas nécessaire

de le réinitialiser avec PosDbF.

OpnQryF ne devrait jamais figer

votre programme CL. S’il y a une

anomalie quelque part, vous devriez

recevoir un message d’erreur. Je vous

conseille de voir si votre job log ne

contient pas un tel message, car il fournirait

une indication précieuse sur ce

qu’il faut corriger.

Vérifiez aussi les verrous. Si le fichier

ou le membre est verrouillé par un autre programme, votre programme sera immobilisé

dans l’attente du déverrouillage. Vous pouvez savoir si tel est

le cas en utilisant la commande DspJob et en choisissant l’option

12 (Display locks) ou en sélectionnant l’option 11 sur

l’écran WrkActJob.

Téléchargez cette ressource

Mac en entreprise : le levier d’un poste de travail moderne

Ce livre blanc répond aux 9 questions clés des entreprises sur l’intégration du Mac : sécurité, compatibilité, gestion, productivité, coûts, attractivité talents, RSE et IA, et l’accompagnement sur mesure proposé par inmac wstore.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- De la donnée brute à l’actif stratégique : une approche produit

- Sous pression, les CIO entrent dans l’ère de la responsabilité IA

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

Articles les + lus

Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

À la une de la chaîne Tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur