Maintenant que nous connaissons les procédures à appeler, nous pouvons écrire notre RPG ILE afin de consommer notre Service Web.

Écriture du programme Client

1 – Intégration des prototypes générés automatiquement

2 – On renseigne le « end-point ». En l’occurrence nous aurions pu mettre ‘http://www.webservicex.net/stockquote.asmx’. *BLANKS signifie que l’on prend le « end-point » défini directement dans le document WSDL.

3 – Constitution du paramètre à envoyer.

4 – Ouverture de la connexion, récupération du handle de connexion dans un pointeur.

5 – Appel du Service Web avec le handle de connexion et les paramètres en entrée et en sortie.

6 – Clôture de la connexion en lui passant le handle de connexion, pas de valeur en retour.

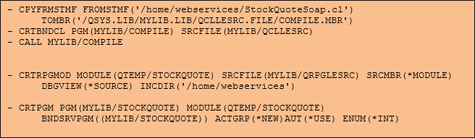

Compilation et liage des modules

Il faut maintenant compiler ce programme et y intégrer le programme de service généré automatiquement par l’utilitaire comme indiqué ci-dessous.

Il ne nous manque plus qu’à tester notre programme avec un CALL MYLIB/STOCKQUOTE ‘IBM’.

Échec au liage

En cas d’échec lors du CRTPGM dû au liage à cause d’un problème de CSSID, il vous faudra modifier le fichier source StockQuoteSoap.rpgleinc avec RDP/RDI (ou avec la commande EDTF) afin de remplacer les caractères @ par un à.

Puis recompilez le tout en procédant comme montré ci-dessous :

Conclusion

Il n’a jamais été aussi facile de consommer un Web Service avec l’utilitaire wsdl2rpg.sh pour un programmeur RPG ILE. L’IBM i qui offre déjà un socle technique solide et mature sait aussi faire preuve d’efficacité dans l’univers des nouvelles technologies.

Téléchargez cette ressource

Mac en entreprise : le levier d’un poste de travail moderne

Ce livre blanc répond aux 9 questions clés des entreprises sur l’intégration du Mac : sécurité, compatibilité, gestion, productivité, coûts, attractivité talents, RSE et IA, et l’accompagnement sur mesure proposé par inmac wstore.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

Articles les + lus

Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

À la une de la chaîne Tech

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces