En matière de cybersécurité, de nombreux facteurs peuvent pousser une personne à commettre le clic fatal ...

Environnement de travail : un facteur clef dans la protection contre les cybermenaces

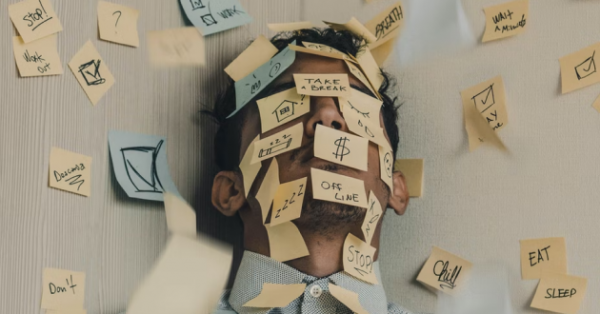

Stress, surcharge cognitive, quels sont les facteurs réduisant votre vigilance ?

En matière de cybersécurité, de nombreux facteurs peuvent pousser une personne à commettre le clic fatal. Entre le phishing, le spearphishing, la compromission de messagerie ou encore les attaques Browser in the Browser, il est désormais très difficile de pouvoir identifier les emails frauduleux et encore plus quand vous êtes confrontés à l’un de ces trois phénomènes :

- Le stress et l’hyperstress

qui touchent respectivement un salarié sur deux et un salarié sur quatre et qui peuvent pousser à agir sans réflexion.

- La surcharge cognitive

qui représente une situation dans laquelle on demande une sollicitation trop importante à notre cerveau sur un sujet donné et qui peut donc augmenter le taux d’erreur et l’inattention.

- La tunnelisation attentionnelle

qui apparaît souvent en période de stress extrême et qui représente le fait de focaliser l’entièreté de son attention sur un seul aspect d’un problème. Cela peut donc pousser le sujet à oublier des éléments constituants de son environnement comme les réflexes cyber à avoir par exemple.

Peu connus du grand public, ces facteurs soulignent donc qu’une véritable dimension psychologique existe en cybersécurité. Et cette dimension est bien connue par les hackers qui n’hésitent pas à utiliser un ou plusieurs de ces facteurs pour augmenter les chances de réussite de leurs attaques. Manipulation des informations, utilisation ou création d’un climat stressant ou encore développement d’un contexte urgent, les hackers savent sur quelles cordes tirer pour profiter d’un environnement de travail poussant à l’erreur. Il faut donc vous assurer de proposer à vos équipes des conditions de travail leur permettant de se sentir à l’aise et de pouvoir évoluer à leur rythme afin de limiter les fragilités pouvant affaiblir leur niveau de vigilance.

Téléchargez cette ressource

Guide de Threat Intelligence contextuelle

Ce guide facilitera l’adoption d’une Threat Intelligence - renseignement sur les cybermenaces, cyberintelligence - adaptée au "contexte", il fournit des indicateurs de performance clés (KPI) pour progresser d' une posture défensive vers une approche centrée sur l’anticipation stratégique

Les articles les plus consultés

- L’avenir du télétravail sécurisé en France

- Comment bénéficier d’une protection efficace contre les virus informatiques ?

- Entre essor du cloud et ransomwares, quelles priorités pour la cybersécurité industrielle ?

- Besoin de changer votre suite bureautique ? Découvrez ONLYOFFICE Workspace

- Le rôle incontournable de l’UX dans la cybersécurité

- Webinar Alsid – Active Directory Tier Model : stratégie d’implémentation et de sécurité !

- Solution vCloud Director : les avantages du Cloud Privé BLUE & VMware au service des entreprises

- Êtes-vous sûre de contrôler vos données Office 365 ?

- Webinar Alsid – BloodHound est un bon outil, mais vous méritez mieux !

- Workshop Cloud Insight: Explorez Windows Virtual Desktop

Les plus consultés sur iTPro.fr

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

Articles les + lus

Sécuriser sa téléphonie IP : 5 failles critiques à anticiper

Travailler quotidiennement en toute confiance avec le Mac

Pourquoi Scaleway mise sur le Mac pour ses collaborateurs

Gestion des identités et des accès (IAM) : le socle souvent négligé de la cybersécurité

Renforcer la résilience de manière intentionnelle : un cadre pour l’avenir

À la une de la chaîne Digital Corner

- Sécuriser sa téléphonie IP : 5 failles critiques à anticiper

- Travailler quotidiennement en toute confiance avec le Mac

- Pourquoi Scaleway mise sur le Mac pour ses collaborateurs

- Gestion des identités et des accès (IAM) : le socle souvent négligé de la cybersécurité

- Renforcer la résilience de manière intentionnelle : un cadre pour l’avenir