Figure 8 : Exemples de rapports du niveau 2 |

| Les rapports sont produits mensuellement. Une notation #nnn fait référence

à un numéro

système) pour les moyennes de deux Temps de réponse Analyse des transactions • Jobs batch avec le temps écoulé dans des plages au-dessus du seuil • Top N fichiers avec reconstructions d’accès Sortie spoulée/imprimée Requêtes |

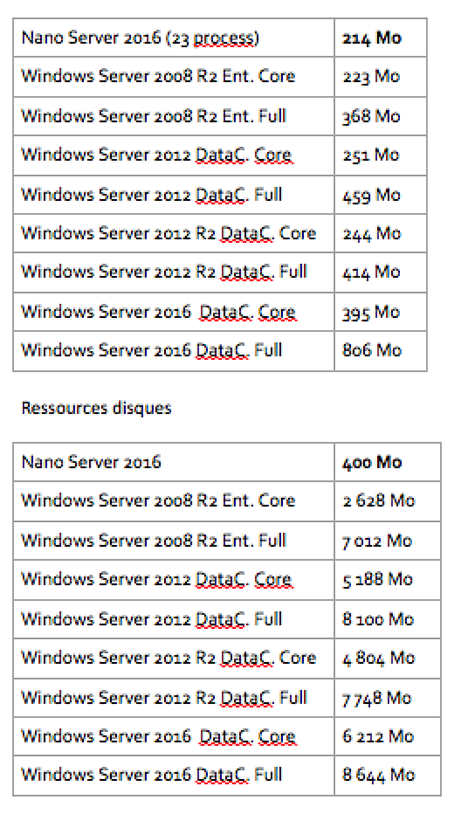

Figure 8

Téléchargez cette ressource

État des lieux de la réponse à incident de cybersécurité

Les experts de Palo Alto Networks, Unit 42 et Forrester Research livrent dans ce webinaire exclusif leurs éclairages et stratégies en matière de réponses aux incidents. Bénéficiez d'un panorama complet du paysage actuel de la réponse aux incidents et de sa relation avec la continuité de l'activité, des défis auxquels font face les entreprises et des tendances majeures qui modèlent ce domaine. Un état des lieux précieux pour les décideurs et professionnels IT.

Les articles les plus consultés

A travers cette chaîne

A travers ITPro

Les plus consultés sur iTPro.fr

- Les PME attendent un meilleur accès aux données d’émissions de la part des fournisseurs

- Fraude & IA : Dr Jekyll vs. Mr Hyde, qui l’emporte ?

- Gestion du cycle de vie des outils de cyberdéfense : un levier de performance pour les entreprises

- Top 6 du Cyber Benchmark Wavestone 2025

- La voix met le clavier au placard : une mutation incontournable pour les entreprises