Prenons maintenant un autre exemple et ce maintenant sous un angle plus sécurité.

L’ajout d’un utilisateur à un groupe classé sensible

Vous êtes administrateur Active Directory et vous recevez d’un collaborateur le message suivant : « Merci d’ajouter jean-Dupond dans le groupe de sécurité Finance_project35.. signé Sandrine Uperviseur, Directrice Finance». Que faites-vous ?

La logique serait de traiter cette demande. Mais en tant qu’administrateur AD, savez-vous quel est l’impact pour la sécurité ? Est-ce que ce groupe donne accès à des données, ou à des données très confidentielles ayant une valeur stratégique pour l’avenir de votre entreprise (fusion acquisition ? rapports financiers ? contrats commerciaux ?…). En d’autres mots, « et si ces données arrivaient chez votre concurrent, quel serait l’impact pour (la survie) de votre entreprise ? ». Et pourtant d’un simple clic dans la console d’administration de AD, vous allez donner ce pouvoir à « Jean Dupond ».

FIM va changer complètement la donne et vous assurer instantanément de la sécurité. En effet, vous avez préalablement identifié dans le système ce groupe comme classifié « Niveau1 » (donc impact direct sur la survie de l’entreprise). Dans FIM, vous aurez créé une règle de gestion appelée « ajout d’un utilisateur dans un groupe classifié niveau 1 », et celle-ci est très contraignante. Et voici un exemple de règles imposées:

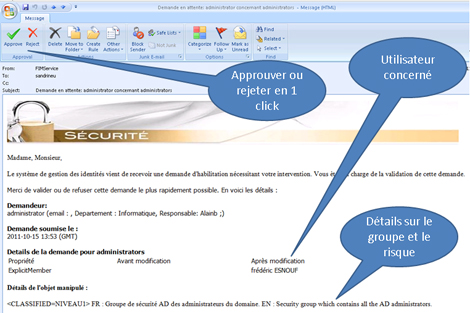

• La demande entraîne un processus (workflow) de validation. Ceci est piloté par FIM et se traduit par un mail spécifique (contenant tous les détails de la demande, en particulier que ce groupe est classé à risque « niveau 1 », et donc un rappel des risques). Cette approche permet une séparation de pouvoirs, un demandeur et un validateur. Les validateurs sont par exemple :

o La directrice Finance, chef de service demandeur (validation hiérarchique)

o Le responsable de la sécurité (validation fonctionnelle/sécurité)

• Une fois la demande approuvée, l’utilisateur est dans le groupe. En revanche on va exécuter aussitôt ces actions complémentaires :

o Envoyer une confirmation par email à la directrice Finance et au RSSI confirmant ce fait, rappelant les enjeux

o Envoyer un email à l’utilisateur, en l’informant de la qualité confidentielle des documents, et des bonnes pratiques pour y accéder. Par exemple « les documents se trouvant ici ne doivent pas être envoyés à l’extérieur de l’entreprise. Si vous le faites, vous mettez en danger votre entreprise, et donc votre job ! ».

Email d’approbation avec FIM.

En plus d’avoir eu un traitement temps réel et rapide, nous avons « IMPOSÉ » un process de validation de la demande par des acteurs ayant des rôles différents, mais également un certain nombre d’actions permettant de sécuriser le tout. Cette demande est historisée par FIM, permettant de revenir en arrière sur le QUI a donné accès à QUOI, ou des analyses du type « quels étaient les droits de tel utilisateur à une date précise ».

Forefront Identity Manager va également jouer le rôle de « surveillant » de ce qui se passe dans votre système informatique. En effet, il pourrait détecter un cas où un administrateur AD a fait un changement directement dans ce référentiel, mais a mis en œuvre un paramétrage pouvant entraîner un risque sérieux pour la sécurité interne. Dans cet exemple, le compte de Frédéric ESNOUF a une propriété « DontExpirePassword » qui vient de passer à Vrai. Or, dans le système FIM, une règle de gestion est clairement là pour détecter ce problème, et prendre des actions. Par exemple ici, un email est envoyé à l’utilisateur concerné, son manager, l’équipe AD… et pourquoi pas même l’équipe de sécurité.

On le voit ici avec quelques exemples, Forefront Identity Manager (FIM) va vous permettre d’automatiser sur la base de règles tous les traitements de l’entreprise au sens large, et dans cet article sur Active Directory. Il va constituer un frontal d’administration puissant, permettant à tous les acteurs de l’entreprise d’en tirer des bénéfices : gagner du temps pour les administrateurs, piloter par règle pour la sécurité, et pour l’utilisateur une grande satisfaction par la rapidité de traitement et les notifications par mail. Sous l’angle de la sécurité, FIM va vous permettre d’imposer les bonnes pratiques de gestion de l’AD, tant de façon proactive que réactive.

Téléchargez cette ressource

Percer le brouillard des rançongiciels

Explorez les méandres d’une investigation de ransomware, avec les experts de Palo Alto Networks et Unit 42 pour faire la lumière dans la nébuleuse des rançongiciels. Plongez au cœur de l’enquête pour comprendre les méthodes, les outils et les tactiques utilisés par les acteurs de la menace. Découvrez comment prévenir les attaques, les contrer et minimiser leur impact. Des enseignements indispensables aux équipes cyber.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Les risques liés à l’essor fulgurant de l’IA générative

- Pourquoi est-il temps de repenser la gestion des vulnérabilités ?

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric