Votre premier client maintenant déployé, nous allons voir les différents outils disponibles pour gérer la protection de vos clients.

Les fonctionnalités de Forefront Endpoint Protection

En effet même si les performances de l’antivirus sont décisives dans le choix d’une solution antivirale, l’aspect management ne doit pas être écarté au risque de ne pas exploiter tout le potentiel de votre produit et dans ce domaine FEP couplé à SCCM excelle. En voici un petit aperçu.

Le tableau de bord

Elément indispensable pour visualiser l’état instantané de votre parc en une seule interface, le tableau de bord est accessible simplement en vous rendant sur le nœud Forefront EndPoint Protection (pensez à l’actualiser).

Sur ce tableau de bord, vous retrouvez trois types d’informations : Le graphique qui indique l’état du déploiement des clients FEP sur votre parc, avec la possibilité de vous rendre sur la liste des postes correspondant à chaque état. Autour vous retrouvez des indicateurs, vous donnant des informations sur l’état des mises à jour et de la sécurité des clients. Ces deux éléments sont simplement la représentation visuelle des collections dédiées à FEP que nous avions vu précédemment.

Dernier élément du tableau de bord, les lignes de standard ou Baselines ; Microsoft a décrit 4 archétypes de configuration clientes : portable, poste standard ou orienté performance ou sécurisé. Ces règles observent sur les clients l’état du client FEP, du pare-feu et le statut du compte utilisateur. En fonction de ces éléments le poste sera déclaré « conforme » ce qui signifie que votre client est considéré comme « sûr » et de fait présente un risque moindre aux attaques, à l’ opposé si votre client est déclaré « non conforme », il comportera un risque plus élevé d’infection. Vous pouvez modifier ces règles ou ajouter les vôtres avec vos paramètres personnalisés en vous rendant dans la partie configuration désirée de la console SCCM, attribuer la catégorie « FEP » à une règle la fera apparaître dans le tableau de bord, et inversement.

Attention donc à bien configurer vos agents d’inventaire et de configuration désirée au risque de vous retrouver avec des données ne correspondant pas à la réalité.

Les politiques de sécurité

En vous rendant dans la partie Policies vous allez pouvoir créer différents profils de configuration pour votre client FEP et les déployer sur l’ensemble de votre parc. A votre première connexion, vous retrouvez seulement la règle par défaut pour les serveurs et une pour les clients, à l’aide d’un clic droit > Editer, vous ouvrez la page propriétés qui contient 4 onglets :

– Général : L’onglet rappelle les informations globales et indique la liste des collections pour lesquelles cette règle a été déployée.

– Antimalware : Cet écran reprend exactement les options que vous retrouvez sur vos clients. Parmi les options, on retrouve la configuration de la protection en temps réel et des scans planifiés avec possibilité de définir les éléments à surveiller (disques locaux seulement, emplacements réseaux, clef USB…), limiter la consommation de CPU maximum, gestion de la quarantaine et des actions à effectuer en cas de détection d’une menace. Pour être plus précis vous pourrez même définir des répertoires, des processus ou des extensions de fichiers à exclure.

– Mises à jour : Cet onglet va définir par quel biais votre client va récupérer ses mises à jour de définition. Vous avez au choix : Par SCCM (utilisation du module Mises à jour que nous avons configuré lors du déploiement), par votre WSUS interne, par Microsoft directement via Windows Update, ou en indiquant un partage réseau où vous aurez déposé les mises à jour au préalable.

Vous pouvez sélectionner plusieurs canaux de distribution et les ordonner par priorité ainsi que la durée entre deux vérifications des définitions, ce qui peut être utile dans certains scénarios : exemple un portable récupère les mises à jour par SCCM quand il est connecté directement au réseau de l’entreprise et par Windows Update lors qu’il est à l’extérieur. Quand vous choisissez d’utiliser SCCM, vous pouvez définir le nombre de jours durant lesquels le client attendra de recevoir une mise à jour par SCCM avant de tenter les autres méthodes.

– Windows Firewall : Ces options permettent de forcer un état du pare-feu pour les clients via FEP, le protégeant ainsi des malwares qui pourraient tenter d’altérer la configuration.

Après avoir modifié les polices par défaut, voyons comment créer vos polices personnalisées, pour ce faire plusieurs étapes :

– Dans l’arborescence SCCM/FEP, créez une nouvelle police par un clic droit sur le nœud Policies.

– Dans l’assistant, vous pouvez au choix créer une police entièrement nouvelle ou bien utiliser un des modèles disponibles.

Microsoft fournit avec FEP des modèles pour configurer le client antimalware selon leurs recommandations en fonction des produits. Ces modèles fournissent une pré-configuration de base avec des exclusions de dossiers, exécutables ou extensions utilisés par les produits Microsoft

– Une fois la police configurée avec les options vues précédemment, pour la rendre active, vous aller devoir l’assigner à une ou des collections par simple clic droit sur la police.

Vous pouvez disposer de clients se voyant affectés plusieurs policies car appartenant à différentes collections SCCM. Dans ce cas quelle configuration est réellement appliquée ? Le client appliquera la police que vous aurez définie avec la plus haute priorité. Par un clic droit sur le nœud Policies, puis via l’option Organize du menu contextuel, l’assistant vous permettant d’ordonner vos polices s’affiche. De manière générale, nous vous recommandons de donner à vos polices les plus restrictives ou spécifiques une priorité élevée.

Les polices par défaut ne peuvent être supprimées et ont les priorités les plus basses, ne les négligez pas pour autant, les polices par défaut sont celles qui sont appliquées lors du déploiement initial du client FEP en attendant que SCCM déploie la police correspondant à ce que vous avez définie. De même, SCCM utilise un mode de fonctionnement asynchrone, vous devrez attendre que l’agent contacte le serveur SCCM pour recevoir la première mise à jour des définitions. Pour éviter ce phénomène n’activer pas les mises à jour par SCCM dans les règles par défaut.

Note : vous retrouvez vos polices au sein du package « FEP Policies », vu lors du déploiement de l’infrastructure (Fig. 3), et les ordres de publications correspondant. Tous ces objets SCCM (packages, publications, …) ont été créés automatiquement en fond de taches au travers des différents assistants FEP, et cela montre bien que FEP repose sur les mécanismes natifs de SCCM.

La configuration des alertes

Vous ne pouvez pas passer en permanence votre temps à surveiller la console SCCM/FEP ! Pour cela un mécanisme d’alerte a été implémenté, au premier abord très simple, il vous permet de couvrir toutes les situations.

Via un clic droit sur le nœud « alertes », configurez le serveur SMTP, puis rendez-vous sur l’écran principal, vous retrouvez les 4 types d’alertes suivants :

– Détection d’un malware : Cette alerte se configure par seuil, dans le mode le plus parano un mail vous sera envoyé dès qu’un malware est détecté, à l’opposé le mode le plus calme vous prévient seulement si FEP n’arrive pas à neutraliser le malware et que vous devez donc intervenir.

– Infection : Cette seconde alerte se déclenche si le même malware est détecté sur X postes, X étant une valeur définie. Vous êtes ainsi rapidement informé si une infection est en cours.

– Détection répétée : Vous permettra de vous informer si un malware précédemment détecté réapparait dans un intervalle de temps défini.

– Détection de menaces multiples : Ultime alerte, si l’un de vos postes se retrouve avec un nombre élevé de malware simultanément vous serez prévenu. Vous fixez le nombre de menaces critiques.

Chaque alerte doit être affectée à une collection, ainsi vous pouvez configurer plusieurs fois la même alerte mais avec des seuils différents. Exemple typique : vous souhaitez être averti de chaque menace sur un serveur, mais sur un poste client vous préférez recevoir un mail seulement si FEP n’arrive pas à supprimer le malware identifié.

Les rapports

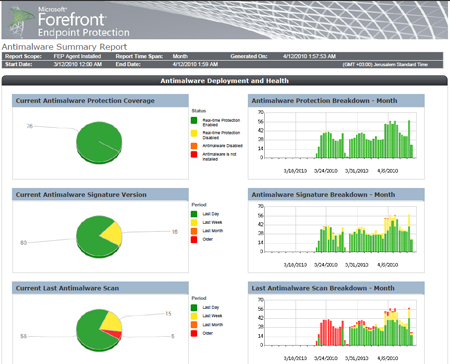

Fonctionnalité majeure de SCCM les rapports très complets sont évidemment présents pour la partie Forefront EndPoint Protection. Vous les retrouvez dans l’onglet « Rapports » dans l’arborescence SCCM. Ils sont au nombre de trois :

– Rapport concernant l’activité des antivirus (nombre de détection, alertes, etc.),

– Rapport concernant le statut des clients,

– Rapport global donnant en une page l’état de protection de votre parc.

En parcourant ces différents rapports vous remarquerez que sous ces 3 catégories est regroupée une dizaine de sous rapports différents, vous permettant ainsi d’obtenir les informations voulues.

Exemples d’un rapport FEP.

SQL Reporting Services oblige, rien ne vous empêche d’aller plus loin en créant vos propres rapports et en croisant les données de FEP avec celles de SCCM. Vous pourriez de cette façon mettre facilement en évidence que les postes XP sont plus infectés que ceux sous Windows 7 et justifier une migration. Les exemples ne manquent pas et les rapports sont fonctions de vos désirs ! Voir figure 9.

A noter que Microsoft fournit le management pack pour Operations Manager, vous permettant de faire remonter toutes vos informations FEP vers SCOM et ainsi améliorer la réactivité de vos équipes face à une attaque virale via une supervision proactive de votre parc.

En conclusion …

En changeant radicalement d’orientation et en intégrant Forefront EndPoint Protection à Configuration Manager, Microsoft prend le risque de bouleverser le marché. Les plus petits clients seront invités à se diriger vers Windows Intune qui offre FEP dans une version cloud de type SaaS et les clients recherchant une solution de sécurité hésiteront s’ils ne possèdent pas déjà une architecture SCCM.

Toutefois le risque est justifié, l’intégration de FEP introduit la notion de sécurité directement dans la gestion des postes de travail assurée au travers de SCCM. Les deux éléments gardent leurs avantages respectifs ce qui procure au final une solution de gestion des postes de travail complète, centralisée en un unique point d’administration ! La sécurisation des postes clients est primordiale, trop souvent laissée de côté, elle sera dorénavant native et simplifiée pour le plaisir de toutes les personnes chargées des opérations d’exploitation associées.

Téléchargez cette ressource

Guide de Reporting Microsoft 365 & Microsoft Exchange

Comment bénéficier d’une vision unifiée de vos messageries, mieux protéger vos données sensibles, vous conformer plus aisément aux contraintes réglementaires et réduire votre empreinte carbone ? Découvrez la solution de reporting complet de l’utilisation de Microsoft Exchange, en mode on-premise ou dans le Cloud.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Menace cyber lors des Jeux Olympiques et Paralympiques 2024

- CyberArk sécurise les identités humaines et machines avec CORA AI

- La généralisation de l’authentification par QR codes et les cyber-risques associés

- Intégrer l’IA dans son service client : les écueils à éviter pour l’IT et les métiers

- Microsoft Patch Tuesday Juillet 2024