Dans une application cryptographique, l’une des plus grandes difficultés est le traitement des clés cryptographiques. Comment faut-il les générer, les distribuer et les stocker ? Plusieurs API viennent aider le développeur d’applications.

Génération des clés. Deux API effectuent la génération de clés cryptographiques. L’API Generate Symmetric Key génère

Gestion de clés

une valeur de clé aléatoire à utiliser avec DES, Triple DES (TDES), AES, RC2 ou des algorithmes cryptographiques compatibles RC4. L’API Generate PKA Key Pair génère une paire de clés RCA aléatoire. Vous indiquez le type de clé, sa taille et si elle doit être renvoyée en clair ou sous forme cryptée. Dans ce dernier cas, vous devez fournir les contextes de clés et d’algorithmes pour la KEK.

Distribution des clés. En principe, on utilise les algorithmes de clés symétriques pour effectuer le cryptage des données. Les clés symétriques sont distribuées en utilisant des algorithmes de clés asymétriques. Les API Cryptographic Services supportent deux algorithmes de clés asymétriques à utiliser dans la distribution des clés :

• RSA: Une clé publique RSA crypte une clé symétrique qui est ensuite distribuée. La clé privée correspondante est utilisée pour la décrypter.

• Diffie-Hellman (D-H) : Les parties communicantes génèrent et échangent des paramètres D-H, qui sont ensuite utilisés pour générer les paires de clés. Les clés publiques sont échangées et chaque partie peut ensuite calculer la clé symétrique indépendamment.

Il existe une abondante littérature en matière de protocoles d’échange de clés et des nombreux pièges en la matière (pour approfondir ce sujet, voir les articles indiqués dans l’encadré Pour en savoir plus).

Stockage des clés. Considérez avec soin les autorités attribuées aux objets contenant des clés. Même si la clé est cryptée, les utilisateurs qui ont accès à la KEK pourront percer les données. Cryptez les clés stockées sur le support amovible et ne stockez pas la KEK en clair avec les clés cryptées.

En principe, les KEK sont également stockées sous forme cryptée. Utilisez une clé maîtresse, qui est la seule à ne pas être cryptée, pour crypter les KEK. Idéalement, il ne faut pas stocker la clé maîtresse sur le système. (Pour un exemple de création et d’utilisation d’une clé maîtresse et des KEK, voir « Scenario: Key Management and File Encryption Using the Cryptographic Services APIs » dans l’encadré Pour en savoir plus.)

A noter que le 2058 Cryptographic Accelerator traite les clés en clair et ne fournit pas de moyens de stockage de clés.

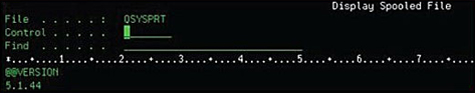

Si votre application exige de stocker en sécurité et de traiter les clés sur un matériel résistant à la falsification, vous pouvez utiliser l’ensemble d’API CCA (Common Cryptographic Architecture), qui effectue des opérations cryptographiques sur les Cryptographic Croprocessors 4764 et 4768 (pour en savoir plus, voir « Cryptographic Coprocessors for iSeries » dans l’encadré Pour en savoir plus). Une aide supplémentaire pour la gestion des clés est prévue pour les API Cryptographic Services dans une future release.

Téléchargez cette ressource

État des lieux de la sécurité cloud-native

L’État des lieux de la sécurité cloud-native vous offre une analyse complète des problématiques, des tendances et des priorités qui sous-tendent les pratiques de sécurité cloud-native dans le monde entier. Une lecture indispensable pour renforcer votre stratégie de sécurité dans le cloud. Une mine d’infos exclusives pour élaborer votre stratégie de sécurité cloud-native.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric

- Les PME attendent un meilleur accès aux données d’émissions de la part des fournisseurs

- Fraude & IA : Dr Jekyll vs. Mr Hyde, qui l’emporte ?

- Gestion du cycle de vie des outils de cyberdéfense : un levier de performance pour les entreprises