Il a été démontré que plus les directions informatiques bridaient les utilisateurs, plus ceux-ci essayent de trouver un contournement.

BYOD, impacts et Challenges

La généralisation des Smartphones, la problématique de stockage (Taille des boîtes aux lettres, limitation de contenu, des échanges…), tout ceci déporte l’utilisateur vers les technologies grand public souvent gratuites (Webmail, transfert de fichiers…) et non sécurisées, ce qui implique un grand risque pour l’entreprise.

BYOD, quels impacts pour quels Challenges ?

Mais consumérisation ne va pas forcément de pair avec perte de contrôle et problème de sécurité. Au contraire. L’énergie et le temps dépensés par une DSI pour censurer certains usages et outils peuvent être mieux employés à écouter et connaître les besoins de chaque collaborateur en lui apportant des réponses adaptées.

Afin de prendre en compte ces nouveaux besoins, il est nécessaire de se poser un certain nombre de questions parmi les suivantes :

- Quels usages ?

- Quels périphériques sont utilisés et par qui ?

- Quelles applications seront utilisées ?

- Le périphérique est-il à jour ?

- En cas de problèmes de sécurité, existe-t-il un mécanisme de désactivation ?

- Les politiques de sécurité peuvent elle être facilement appliquées ?

- Faut-il une assistance 24/7 ?

- Quels sont les outils disponibles pour les périphériques qui se connectent rarement au réseau de l’entreprise?

- Mes outils d’administration sont-ils prêts ?

Comme la tendance ne va pas s’inverser, les DSI vont être confrontées à deux options : bannir tout ce qui n’est pas sous contrôle ou bien faire évoluer le système d’information. C’est une opportunité à saisir pour introduire les trois principes suivants :

– Connecté partout

- Mobile partout tout le temps. Les utilisateurs veulent disposer d’un accès au système d’information en tout point (Salle de réunion, autre bâtiment, hôtel, maison, site client…).

- Les données et les applications d’entreprise doivent être accessibles dans toutes les situations de mobilité.

- Interconnexions transparentes entre collaborateurs, clients et partenaires.

- Tout type de périphériques dans l’entreprise. Ne pas se limiter au traditionnel ordinateur de bureau. S’ouvrir à de nouveaux usages.

- Les utilisateurs veulent pouvoir choisir le type de périphérique le plus adapté à leur activité (Portable, Tablette, Ordinateur, Smartphone…).

- Le système d’information accessible depuis n’importe où sur n’importe quel périphérique managé ou non.

– Expérience utilisateur

- Disposer d’un espace de travail personnalisé identique sur tous les périphériques et qui peut s’adapter de la situation de connectivité.

- Possibilité de connecter des périphériques personnels sans compromettre la sécurité.

- Un environnement de travail cohérent et identique sur l’ensemble des périphériques.

- Des interfaces homogènes et intuitives entre périphériques.

- Avec l’arrivée de nouveaux périphériques, le développement d’applications évolue sans pour autant sacrifier les fonctionnalités métiers.

– Infrastructure intelligente

- Pour ces changements, l’infrastructure doit s’adapter et devenir intelligente, sécuritaire, facile à gérer et unifiée.

- L’infrastructure doit fournir les bonnes ressources à la bonne personne au bon moment.

- Les données doivent être accessibles via tous les types de périphériques connectés.

- Fournir une authentification et un chiffrement avancé pour garantir l’intégrité des données.

- Disposer d’un outil d’administration centralisé et unifié entre les périphériques.

- Disposer d’outil capable de gérer une large gamme de périphérique (Windows et non Windows) et offrant des fonctionnalités nécessaires à leur gestion.

Par ailleurs, la mise à disposition des applications va également devoir évoluer pour pouvoir s’adapter aux différents scénarii d’usage et permettre un déploiement automatique le plus approprié selon l’emploi d’un périphérique managé ou non :

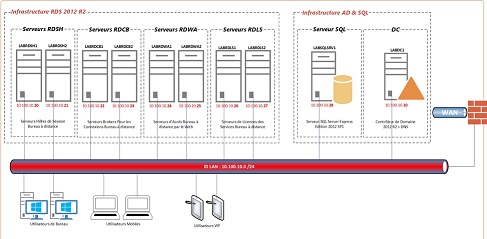

- Périphériques managés : L’application peut être installée localement ou être rendue accessible via des solutions de virtualisation d’applications ou de bureau (App-V, RDS).

- Périphériques Windows non managés : Un PC ou une tablette, utilisation de la virtualisation d’applications ou de bureau tout en ne fournissant pas l’option d’installer l’application sur le périphérique lui-même.

- Périphériques non managés et non Windows, la virtualisation de bureau (RDS) ou de poste de travail (VDI) est une réponse.

Le système prend une décision en temps réel de la façon la plus appropriée de déployer le logiciel, en local ou au travers d’une session virtuelle.

Un poste managé est par définition un périphérique maîtrisé par l’entreprise, et qui est connu des outils d’administration. Contrairement à celui non managé qui est inconnu, cela peut-être le périphérique personnel du collaborateur (Principe du « Bring Your Own Device »), mais aussi l’ordinateur d’un cybercafé, d’un hôtel, d’un partenaire…

Téléchargez cette ressource

État des lieux de la sécurité cloud-native

L’État des lieux de la sécurité cloud-native vous offre une analyse complète des problématiques, des tendances et des priorités qui sous-tendent les pratiques de sécurité cloud-native dans le monde entier. Une lecture indispensable pour renforcer votre stratégie de sécurité dans le cloud. Une mine d’infos exclusives pour élaborer votre stratégie de sécurité cloud-native.

Les articles les plus consultés

- Cybersécurité Active Directory et les attaques de nouvelle génération

- N° 2 : Il faut supporter des langues multiples dans SharePoint Portal Server

- Et si les clients n’avaient plus le choix ?

- Afficher les icônes cachées dans la barre de notification

- Activer la mise en veille prolongée dans Windows 10

Les plus consultés sur iTPro.fr

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric

- Les PME attendent un meilleur accès aux données d’émissions de la part des fournisseurs

- Fraude & IA : Dr Jekyll vs. Mr Hyde, qui l’emporte ?