Les types d'installations.

Installations personnalisées

Le fait de sélectionner le type d’installation « Custom » (ou de choisir l’option Custom dans la boîte de dialogue Setup Type) affiche la boîte de dialogue Custom Setup.

Mais que se passera-t-il si vous utilisez aussi la fonction silent install, par exemple, en exécutant cette commande :

cwblaunch /S /v »/qn CWBINSTALLTYPE=Custom »

Réponse : silent install et les fonctions par défaut spécifiées dans une configuration custom interactive sont sélectionnées.

La figure ci-dessous montre les fonctions incluses avec chacun des trois types de configuration (setup) standard.

(((IMG6517)))

Parfois, vous voudrez pouvoir agir sur les fonctions installées. En utilisant la propriété publique ADDLOCAL et les identificateurs de la figure 10, vous pouvez spécifier une liste, délimitée par des virgules, à installer. Par exemple, pour installer l’émulateur 5250, SSL, transfert de données, et ODBC, utilisez une commande comme celle-ci :

cwblaunch /S /v »/qn ADDLOCAL=emu,ssl,dt,odbc »

Si vous utilisez ADDLOCAL, n’utilisez pas la propriété CWBINSTALLTYPE. La fonction Required Programs (identificateur « req ») sera toujours installée automatiquement, et il n’est donc pas nécessaire de la spécifier dans la liste ADDLOCAL.

Utiliser le fichier setup.ini

Les exemples précédents montrent comment passer des paramètres au programme cwblaunch.

Pour l’exécuter, entrez la commande directement dans le programme Windows Run ou dans une fenêtre Command Prompt ; ou bien créez un fichier batch contenant le nom du programme et les paramètres.

Une autre technique consiste à loger les paramètres dans le fichier setup.ini associé à l’image install. Il existe aussi des fichiers setup.ini correspondants pour les images install 64-bit. Avant d’apporter des modifications à un fichier setup.ini, il est prudent d’en faire une sauvegarde.

Voici les clés dans section [Startup] que vous pouvez modifier :

• CmdLine : Modifiez pour spécifier le niveau d’interface utilisateur et les fonctions à installer.

• EnableLangDlg : Modifiez pour supprimer la boîte de dialogue de sélection de langue (voir figure 6).

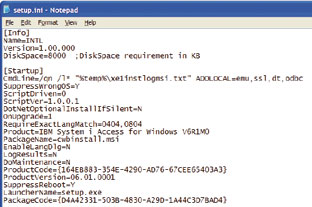

La figure suivante montre les modifications à apporter à setup.ini pour faire ce qui suit durant l’installation :

• supprimer les boîtes de dialogue et les panneaux d’interface (paramètre /qn ajoutés à la valeur CmdLine)

• installer l’émulateur PC5250, SSL, transfert de données, et ODBC (la propriété ADDLOCAL ajoutée à la valeur CmdLine)

• supprimer la boîte de dialogue de sélection de langue (valeur EnableLngDlg réglée sur n)

(((IMG6518)))

Après avoir modifié setup.ini, sauvegardez-le dans le répertoire d’installation (sans changer le nom du fichier car le programme d’installation recherche le fichier setup.ini).

Vous pouvez maintenant exécuter les programmes cwblaunch ou setup sans passer aucun paramètre.

Les valeurs que vous avez spécifiées dans setup.ini serviront pour l’installation. Vous pouvez aussi graver une image DVD à partir du répertoire d’images install où se trouve le fichier setup.ini modifié.

Les répertoires d’images install contiennent un fichier autorun.inf qui exécute le programme setup.

Si vous gravez un DVD directement à partir de l’un des répertoires d’images install, vous pourrez le fournir à vos utilisateurs comme un DVD autoexécutable qui lancera le processus d’installation.

Beaucoup d’autres options.

Le processus d’installation fournit beaucoup d’autres options et fonctions intéressantes.

Un outil utile pour les découvrir est le manuel PDF d’IBM appelé IBM i Access for Windows: Installation and setup.

En utilisant les exemples de cet article et l’information supplémentaire du manuel IBM, vous pourrez créer des images d’installation sur mesure pour vos utilisateurs d’IBM i Access 6.1 ou 7.1.

Téléchargez cette ressource

Démocratiser l’adoption de l’IA par la maîtrise de ses données

Saviez-vous que 80% du temps de vos projets IA portent sur l’analyse de vos données ? explorez tous les outils nécessaires pour entreprendre une gestion performante de vos flux de données et optimiser votre architecture afin de réussir vos projets d’Intelligence Artificielle. découvrez le guide des experts Blueway.