L’objectif de cet article est de vous donner les pistes nécessaires afin de mieux appréhender votre niveau de sécurité Active Directory. Comme vous le savez certainement, Active Directory est utilisé par plus de 90% des organisations dans le monde et représente un chemin de compromission extrêmement classique utilisé par la plupart des attaques informatiques de type chiffrement de données, vol de données ou déni de service.

Les 4 piliers de la sécurité Active Directory

Pourquoi Active Directory est-il tant utilisé par les attaques informatiques ?

Il existe de nombreuses raisons à l’usage quasi-systématique d’Active Directory lors des attaques informatiques. Nous pouvons citer ici les principales :

- Active Directory est partout :

Et oui ! Le hacker ou concepteur de malware est lui aussi feignant ! Il va à l’essentiel, comme il sait qu’il a plus de 90% de chance de trouver un Active Directory sur votre réseau, il se concentre sur les technologies répandues, il y a peu de chance d’être attaqué sur un Amstrad CPC 6128.

- Active Directory est ancien :

20 ans cette année ! Active Directory est bien construit mais sa conception repose sur des standards datant de deux décennies – depuis les attaquants ont eu le temps d’étudier tout cela et de faire des progrès sur les chemins d’attaque.

- Active Directory est « vivant » :

Il s’agit peut-être du point le plus important : Imaginons que vous réalisiez un audit de votre AD. Les résultats sont bons, tout va bien – pourtant 3 semaines plus tard une attaque vous percute en utilisant des chemins de compromission sur AD… Comment cela est -il possible ? tout simplement parce qu’Active Directory est un objet vivant qui est le réceptacle de milliers de changements quotidiens : création de compte, modification de groupe, rajout de Workstations, installation d’applications… La vérité du jour n’est pas celle du lendemain.

- Mettre à jour les OS des contrôleurs de domaine ne sert « presque » à rien pour la sécurité :

il n’existe finalement que deux chemins d’attaque : (a) Utiliser une mauvaise configuration d’un système ou (b) Utiliser une faille (CVE ou zeroday) d’un système. Quand vous mettez à jour vos contrôleurs de domaine, vous vous protéger contre le chemin (b), celui des vulnérabilités, mais le chemin (a) reste ouvert… surtout que votre design Active Directory a vraisemblablement été réalisé il y a plus de 10 ans…

Découvrons maintenant ensemble les 4 piliers de la sécurité Active Directory.

Pilier numéro 1 : Découvrez et corrigez vos failles existantes

Nietzsche disait « Connaître, c’est comprendre toute chose au mieux de nos intérêts » – il s’avère que cette citation s’applique totalement au spectre de la cybersécurité. Il est extrêmement important de connaître son système informatique, dont l’Active Directory est partie prenante, afin de pouvoir anticiper les problèmes et commencer la remédiation.

Ce premier pilier sera principalement utile aux populations suivantes :

- Administrateurs Active Directory

- Blue teams

- Auditeurs

Il consiste à obtenir une vision à un instant « T » des problèmes de paramétrages Active Directory et des vulnérabilités liées aux systèmes, notamment les contrôleurs de domaine.

En effet, rappelez-vous qu’il n’y a que deux moyens d’attaques d’un système (Active Directory ou autre) :

- Utiliser les mauvaises configurations (dans le cas d’Active Directory, c’est ce biais qui est le plus utilisé par les malwares)

- Utiliser des vulnérabilités pour réaliser des « exploits »

Nous vous conseillons deux outils pour couvrir ces deux aspects.

- Repérer les mauvaises configurations permettant certains chemins d’attaques sur AD

Comme indiqué précédemment, la plupart des attaques de malware (cryptovirus inclus) vont utiliser les mauvaises configurations d’AD pour réaliser le mouvement latéral et l’escalade de privilèges, l’objectif étant de contrôler le domaine AD, c’est-à-dire au final, la quasi-totalité des systèmes de l’organisation.

Pour découvrir de façon statique (= à un instant T) les chemins d’attaque utilisant ces mauvaises configurations, nous vous conseillons l’usage de Bloodhound que vous pouvez télécharger ici : https://bit.ly/36f9r6x

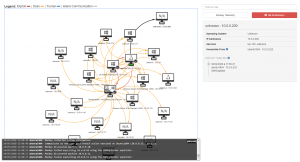

Cet outil modélise les chemins d’attaques et s’appuie sur la notion de relations entre les objets pour matérialiser graphiquement les chemins de compromissions possibles. Il est alors aisé de visualiser de façon claire les différentes failles de configuration AD qui permettent de partir d’un poste de travail et d’atteindre la domination de domaine.

Pour aller plus loin, nous vous conseillons la lecture de cet article sur iTPro.fr consacré à la découverte de l’outil Bloodhound : https://bit.ly/36gKuYg

Interface Bloodhound ( voir: github.com/BloodHoundAD/BloodHound )

- Repérer les vulnérabilités permettant certains chemins d’attaques sur AD

Les vulnérabilités connues sont référencées sous la forme de numéros uniques souvent appelés CVE. Vous pouvez consulter la liste des CVEs pour les différents systèmes (Systèmes d’exploitation, firewall, application, etc.) ici : https://cve.mitre.org/cve/

Nous ne traiterons pas dans cet article des failles de type « zeroday », il nous faudrait plusieurs magazines complets.

Concernant la défense Active Directory, on pense immédiatement aux failles éventuelles sur le système d’exploitation Windows des contrôleurs de domaines, évidement il faut les patcher, mais cela ne suffit pas. En effet un scénario d’attaque AD est basé sur plusieurs étapes, et bien souvent les vulnérabilités de type CVEs sont utilisées en amont de la domination de domaine : sur les workstations Windows bien sûr, mais aussi : les système Linux ou UNIX présents sur le réseau, les applications web, les bases de données, les NAS, etc. En effet, il n’est pas rare que des comptes utilisateurs et des mots de passe AD soient utilisées sur l’ensemble de ces systèmes, ce qui leur confèrent un rôle de porte d’entrée vers Active Directory.

Donc, finalement, il faut traiter les correctifs de sécurité sur l’ensemble de ses systèmes pour éviter un chemin d’attaque Active Directory passant par des CVEs.

Il existe de multiples outils pour scanner votre réseau et vous remonter les CVEs sur l’ensemble de vos systèmes. Nous vous proposons ici de découvrir un outil atypique qui utilise lui aussi un modèle de graph tel que Bloodhound, mais appliqué aux vulnérabilités et non pas aux mauvaises configurations Active Directory : Infection Monkey

Infection Monkey est téléchargeable ici : https://github.com/guardicore/monkey

Dans une première étape, il faudra paramétrer Infection Monkey sur un serveur (un serveur Windows ou Linux) puis lancer un scan des vulnérabilités sur votre réseau – Infection Monkey réalise un focus sur les vulnérabilités suivantes :

- SSH

- SMB

- WMI

- Shellshock

- Conficker

- SambaCry

- Elastic Search (CVE-2015-1427)

- Weblogic server

Une fois le scan de vulnérabilités terminé, il réalisera un graph démontrant les chemins d’attaques utilisant des CVEs. Par exemple, utiliser une CVE SSH pour rebondir sur un serveur Linux puis utiliser une vulnérabilité WMI pour rebondir sur un serveur Windows puis utiliser une vulnérabilité SMB sur les contrôleurs de domaine.

Le principe de graph permettant de visualiser de façon claire les chemins d’attaque jusqu’à la domination de domaine.

Interface Infection Monkey ( voir: github.com/guardicore/monkey )

Téléchargez cette ressource

Guide de Threat Intelligence contextuelle

Ce guide facilitera l’adoption d’une Threat Intelligence - renseignement sur les cybermenaces, cyberintelligence - adaptée au "contexte", il fournit des indicateurs de performance clés (KPI) pour progresser d' une posture défensive vers une approche centrée sur l’anticipation stratégique

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Les 3 prédictions 2026 pour Java

- Infrastructures IT : 5 leviers concrets pour éviter les impasses technologiques

- Top 6 des priorités des DSI en 2026

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Articles les + lus

Analyse Patch Tuesday Janvier 2026

Dans l’œil du cyber-cyclone : l’excès d’optimisme constitue le risque principal pour la résilience des données

L’identité au cœur de la cybersécurité

Sécurité des équipes : les organisations à la peine

Les 6 prédictions 2026 pour sécuriser l’économie de l’IA

À la une de la chaîne Sécurité

- Analyse Patch Tuesday Janvier 2026

- Dans l’œil du cyber-cyclone : l’excès d’optimisme constitue le risque principal pour la résilience des données

- L’identité au cœur de la cybersécurité

- Sécurité des équipes : les organisations à la peine

- Les 6 prédictions 2026 pour sécuriser l’économie de l’IA