Ce scénario de planification utilise une clé prépartagée courante pour l’authentification IPsec et des ID/mots de passe utilisateur uniques pour l’authentification L2TP. i5/OS se comportera comme un répondeur VPN (serveur) et permettra aux clients distants de se connecter à lui via Internet. Les PC sous Windows Vista initieront la connexion

Mise en place en utilisant l’authentification par clé prépartagée

VPN. Dans l’exemple suivant, nous avons utilisé un System i de test en laboratoire nommé rs038a.rchland. ibm.com. Le serveur a une adresse IP globalement routable (9.5.174.234) connectée à Internet et est protégé derrière un pare-feu. Le System i est aussi connecté à un réseau privé et a une adresse IP privée de 192.168.10.1.

La commande NETSTAT montre l’état d’interface TCP/IP dans la figure 1.

Créer la configuration VPN/L2TP sur i5/OS

En premier lieu, quelles adresses IP globalement routables les clients en accès distant pour Windows Vista auront-ils ? Nous avons permis toute adresse IPv4. Deuxièmement, quelle est la clé prépartagée ? Nous avons utilisé « WinVistaKey » (vous choisirez bien sûr quelque chose de plus difficile à deviner). Ensuite, quel est le nom et le mot de passe utilisateur pour l’authentification (c’est-à-dire l’entrée de liste de validation pour l’utilisateur distant) ? Nous avons utilisé « team01 » comme nom d’utilisateur et « test » comme mot de passe.

A noter que vous pouvez aussi utiliser RADIUS (Remote Authentication Dial In User Service) pour l’authentification, si vous préférez. Enfin, quel pool d’adresses privé utiliserez-vous pour les clients distants ? Nous avons fait en sorte que i5/OS attribue les adresses en utilisant un pool d’adresses de 192.168.10.10 (jusqu’à 50 adresses). Mais vous pouvez aussi attribuer des adresses en utilisant DHCP (Dynamic Host Configuration Protocol) ou RADIUS.

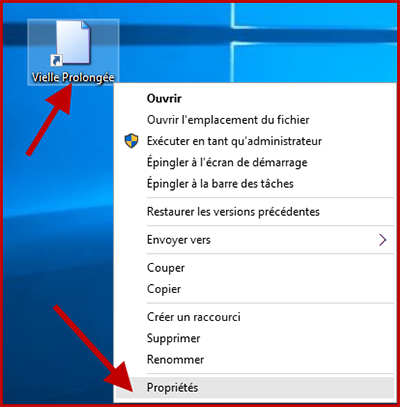

Créer la configuration VPN/L2TP sur Windows Vista

Premièrement, quelle est l’IP Address du serveur distant (i5/OS) ? Nous avons utilisé 9.5.174.234. Ensuite, quelle est la clé prépartagée ? Là encore, nous utilisons « WinVistaKey ». Enfin, quel est le nom et le mot de passe utilisateur pour l’authentification ? A nouveau, nous avons utilisé « team01 » comme nom d’utilisateur et « test » comme mot de passe.

(A noter que les réponses utilisées pour ce scénario, comme les adresses IP spécifiques, ne sont là qu’à titre d’exemple. Elles ne constituent pas un exemple applicable à tous les environnements. Vous devez bien sûr utiliser des réponses adaptées à votre propre configuration.) Les étapes suivantes expliquent comment établir i5/OS pour des connexions VPN L2TP/IPsec en utilisant l’authentification par clé prépartagée.

Téléchargez cette ressource

Mac en entreprise : le levier d’un poste de travail moderne

Ce livre blanc répond aux 9 questions clés des entreprises sur l’intégration du Mac : sécurité, compatibilité, gestion, productivité, coûts, attractivité talents, RSE et IA, et l’accompagnement sur mesure proposé par inmac wstore.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution