L'utilisation d'Office 365, si elle permet des gains de productivité importants, doit nécessairement faire l’objet d’un niveau de sécurisation élevé. L’usage de l'application Microsoft Teams, de One Drive et in fine, de SharePoint Online, peut rapidement exposer vos données confidentielles si vous n’avez pas pris en compte les menaces qui pèsent sur les processus d’authentification de toute solution SaaS.

Office 365 : les indispensables stratégies d’accès conditionnel

Comme recommandé par Microsoft et par la plupart des entreprises œuvrant dans la sécurité, il est fortement conseillé, entre autres, de mettre en place des stratégies de sécurité afin de renforcer l’authentification utilisateur et notamment de déployer ce que l’on appelle les stratégies d’accès conditionnel.

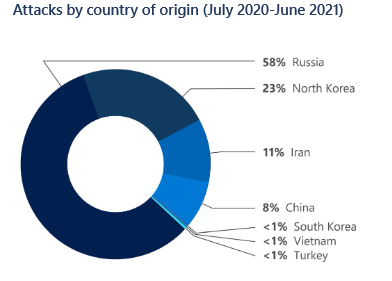

Comme vous devez le savoir, aucune entreprise n’est à ce jour à l’abri des nombreuses menaces présentes sur Internet. Si vous n’êtes pas convaincu de la nécessité de protéger vos accès, je vous invite à lire le dernier rapport d’Octobre 2021 de Microsoft portant sur la protection numérique disponible ici.

Ou encore celui du département IC3 du FBI. Edifiant !

Pour rappel en 2019, Microsoft a bloqué plus de 13 milliards de courriers malveillants et suspects, dont plus d’un milliard étaient des URL mises en place dans le but explicite de lancer une attaque par hameçonnage de comptes utilisateurs.

Cet article présente donc les concepts de base que vous devez intégrer avant de vous lancer corps et âme dans la sécurisation de vos comptes utilisateurs et autres comptes à privilèges.

Avant de rentrer dans le vif du sujet, sachez que les stratégies d’accès conditionnel Microsoft sont des fonctionnalités relativement puissantes qui peuvent réduire de façon significative votre exposition aux menaces d’usurpation d’identité. Elles doivent cependant être mises en place avec précaution, en particulier si vous voulez éviter des blocages abusifs pour vos utilisateurs.

Notez d’ores et déjà que celles-ci bénéficient d’un mode appelé « rapport uniquement » qui vous permettra, avant de les mettre en action, d’évaluer leurs impacts sur les utilisateurs. Une vérification indispensable.

Naturellement, je vous engage à mettre en place ces stratégies d’accès conditionnel pour les comptes utilisateurs et encore plus pour les comptes ayant des privilèges sur votre tenant Office 365.

Rappelons que l’accès conditionnel est généralement fourni dans les licences E1 E3 E5 et le niveau de licence minimal est Azure AD premium P1. Avouez que cela serait dommage de ne pas les utiliser.

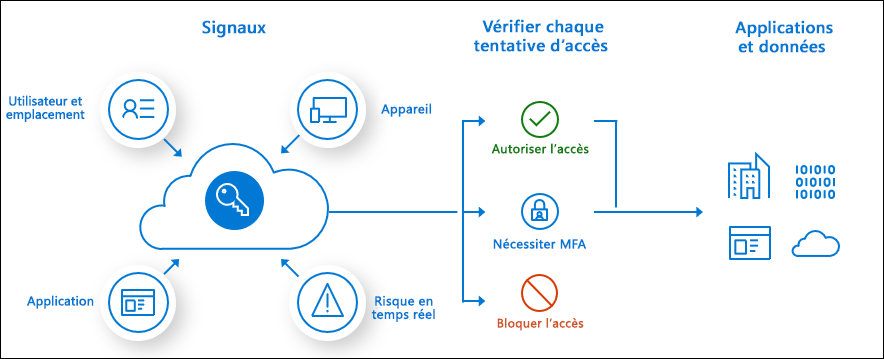

Le principe de l’accès conditionnel est de prendre en compte des informations (signaux) qui vont être captés par vos stratégies, qui à leur tour, vont accorder, refuser ou demander une validation complémentaire des accès (MFA : authentification Multi Factorielle). La figure ci-dessous issue la documentation Microsoft illustre relativement bien le principe général.

Naturellement, selon vos propres contraintes de sécurité, et selon vos catégories d’utilisateurs, les stratégies d’accès conditionnel peuvent être plus ou moins complexes. Dans cet article, nous allons simplement présenter quelques mesures de base que toute entreprise quelle que soit sa taille et son activité, devrait, selon moi mettre en place.

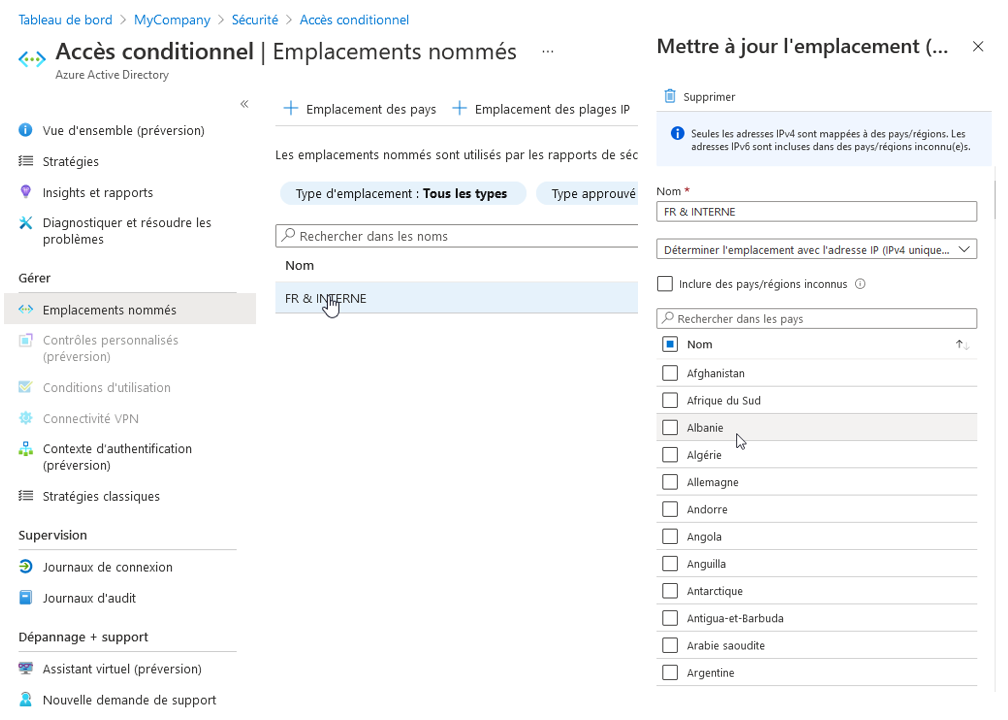

La localisation des accès ou emplacements nommés

Dans l’environnement Azure AD, il est possible de définir des localisations de confiance (Emplacements nommés). Ainsi, une entreprise française dont les employés sont censés se connecter depuis chez eux (sur le territoire national), va définir deux régions de confiance que sont : La France et le réseau interne de l’entreprise. Ainsi, toute tentative de connexion et ce, même si la personne rentre correctement ses informations de connexion, sera refusée en dehors de ces deux emplacements.

Naturellement l’inverse est possible, à savoir autoriser les connexions depuis tous les pays du monde sauf quelques-uns (pas totalement au hasard… Russie, Corée du Nord, Iran etc.).

Les stratégies d’accès conditionnel peuvent être de natures différentes et ciblent traditionnellement des groupes d’utilisateurs. Elles peuvent donc autoriser certaines personnes de l’entreprise, comme des frontaliers, à se connecter depuis un pays limitrophe en plus du territoire national par exemple.

La figure suivante illustre la création de régions de confiance permettant aux utilisateurs de se connecter. En quelques clics, vous allez pouvoir réduire votre exposition.

Certes, cette mesure de restriction par localisation est simple, rapide mais ne découragera pas longtemps des hackers avisés qui utiliseront soit un VPN, soit des machines de rebond pour tenter de se connecter directement sur votre Tenant. Il va donc falloir aller plus loin.

Poste de travail maîtrisé

La seconde solution consiste à restreindre l’accès aux ressources O365 via des postes que l’entreprise maîtrise c’est-à-dire qu’elle sécurise, et qu’elle met à jour régulièrement.

Le concept est assez simple. Il consiste à synchroniser depuis vos différents Active Directory, vos postes de travail dans l’environnement Azure Active Directory. Cette synchronisation est effectuée directement par le processus Azure Ad Connect que vous installerez sur site. Si vous disposez d’ores et déjà d’un environnement Exchange Hybride vous voyez surement à quoi je fais référence.

L’Azure AD connect va donc “remonter” vos postes de travail (Windows 10 ou Windows 11) dans l’environnement Azure Active Directory pour vous permettre de les adresser directement dans vos stratégies d’accès conditionnel. Ainsi, vous serez en mesure d’interdire tout accès à votre environnement 0365 depuis un poste qui n’est pas référencé dans votre environnement.

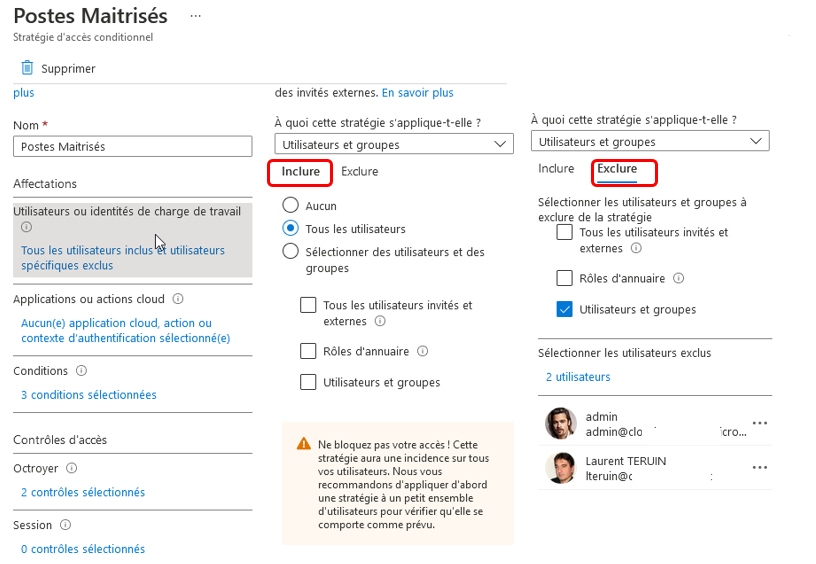

La figure ci-dessous illustre la configuration de la stratégie qui s’applique à tous les utilisateurs du Tenant sauf quelques comptes d’Administration (qui eux feront l’objet d’une stratégie spécifique).

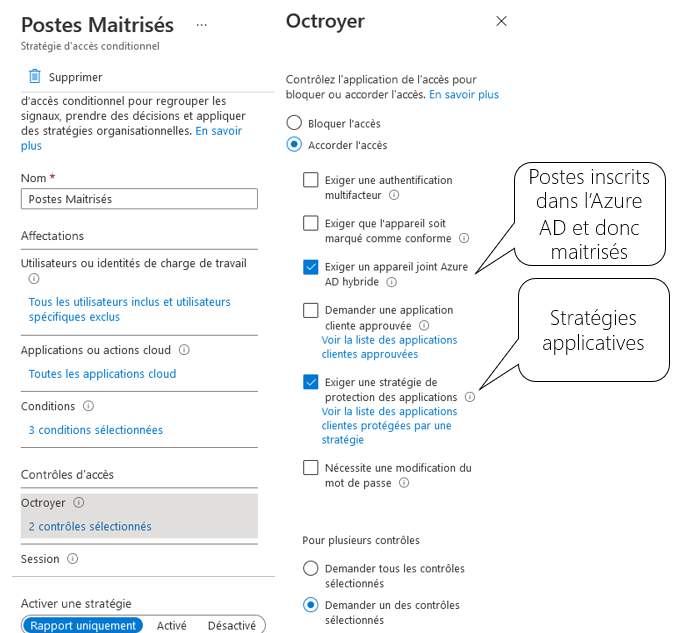

La seconde figure présente la condition pour accorder l’accès à l’environnement Office 365. Dans cet exemple, le poste en question doit être enregistré dans l’Azure AD en tant que Poste hybride Azure AD join (HADJ). Les stratégies applicatives que vous apercevez dans la figure ci-dessous servent à restreindre fonctionnellement certaines applications notamment sur le périphérique mobile.

Maintenant que l’on a dit ça ou que vous l’avez mis en place, reste à adresser les fameux périphériques mobiles. J’ai nommé, smartphones, et autres tablettes, bref, tout ce qui n’est pas Windows 10 ou Windows 11 mais plutôt IOS ou Android voire Windows Phone.

Téléchargez cette ressource

État des lieux de la sécurité cloud-native

L’État des lieux de la sécurité cloud-native vous offre une analyse complète des problématiques, des tendances et des priorités qui sous-tendent les pratiques de sécurité cloud-native dans le monde entier. Une lecture indispensable pour renforcer votre stratégie de sécurité dans le cloud. Une mine d’infos exclusives pour élaborer votre stratégie de sécurité cloud-native.

Maîtrise des périphériques Mobiles

A ce niveau deux grands choix sont possibles.

Le premier que je vous conseille consiste à interdire tout accès aux ressources 0365 depuis un périphérique mobile non géré. On comprendra par périphérique non géré, tout périphérique Android ou IOS possédant une version logicielle récente qui n’est pas « enrôlée » dans votre organisation. Cela comprend naturellement les périphériques mobiles de l’entreprise, mais également les périphériques mobiles personnels : BYOD. Cet enrôlement va donc nécessiter d’installer sur le périphérique une application qui va « contrôler » l’état de ce dernier et conditionner son accès à diverses conditions (Version du système d’exploitation, chiffrement du périphérique, présence de code d’accès pour le déverrouillage etc..).

Cet enrôlement va également vous permettre de contrôler ou de limiter certaines fonctions des applications Office 365 présentes sur le périphérique. On parle alors de stratégies applicatives. La figure ci-dessous vous donne un rapide aperçu de ce que l’on est capable de paramétrer comme restrictions fonctionnelles.

Le second choix que je qualifierais de moins raisonnable est de permettre l’accès aux ressources de votre Tenant depuis n’importe quel périphérique Android et IOS, quel que soit son état, tout en appliquant ces fameuses stratégies applicatives.

Naturellement, vous pourrez toujours conditionner l’accès de ces périphériques au fait qu’ils se connectent depuis des emplacements géographiques approuvés. L’estimation et l’acceptation du risque vous revenant de droit, c’est à vous de voir.

Gestion des utilisateurs Externes / Invités

L’utilisation d’un Tenant Office 365 comprend également la possibilité de partager avec des utilisateurs externes à votre entreprise certaines données SharePoint, Teams etc.

Ces utilisateurs externes naturellement ne doivent pas être oubliés, et ce n’est pas parce qu’ils font partie d’une autre organisation que vous ne devez pas contrôler la façon dont ces derniers s’authentifient chez vous.

Là aussi, je vous invite à renforcer leur mode d’authentification et à ne pas laisser un simple compte /mot de passe permettre l’accès à vos données. L’utilisation à minima d’un MFA, qu’il soit géré par l’application Mobile Microsoft Authenticator, ou par SMS, me semble être aujourd’hui, un prérequis indispensable.

Détection des risques en temps réel

L’intégration de signaux à Azure AD Identity Protection permettant aux stratégies d’accès conditionnel d’identifier des comportements déviants, (lieu de connexion inhabituel, voyage impossible, par exemple) vous permettra d’exiger des facteurs d’authentification complémentaires voire de refuser l’accès aux ressources. A vous de définir le niveau de sécurisation que vous envisagez de mettre en place.

Vous l’aurez compris, les stratégies d’accès conditionnel constituent un outil indispensable parmi tout le catalogue sécurité proposé par Microsoft, pour protéger l’accès à vos ressources Office 365.

Par leur souplesse et leur exhaustivité, elles sauront répondre aux nombreux cas de figures qui ne manqueront pas de se poser. C’est une solution indispensable que vous devez déployer pour limiter votre exposition et reprendre le contrôle de vos accès.

Laurent TERUIN | Https://www.workingtogether.fun |

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric

- Les PME attendent un meilleur accès aux données d’émissions de la part des fournisseurs

- Fraude & IA : Dr Jekyll vs. Mr Hyde, qui l’emporte ?

- Gestion du cycle de vie des outils de cyberdéfense : un levier de performance pour les entreprises