Approfondissons l’exemple PRELUDE pour mieux comprendre en quoi la supervision et l’hypervision constituent un enjeu primordial pour la sécurité des entreprises.

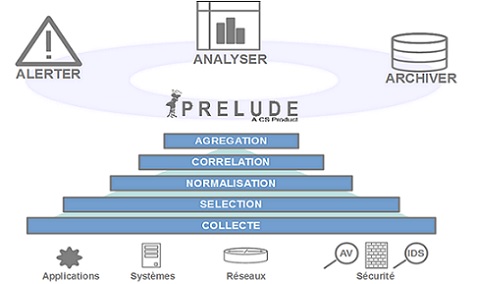

PRELUDE, collecte, normalise, trie, agrège, corrèle et affiche tous les événements de sécurité indépendamment des types d’équipements surveillés

PRELUDE collecte, normalise, trie, agrège, corrèle et affiche tous les événements de sécurité indépendamment des types d’équipements surveillés.

Au-delà de sa capacité de traitement de tout type de journaux d’événements (logs système, syslog, fichiers plats, etc.), PRELUDE est nativement compatible avec de nombreuses sondes anti-intrusion.

Pour résumer, PRELUDE offre les trois fonctions principales d’un SIEM :

- Alerter : en temps réel sur les intrusions dans le système d’information ;

- Archiver : en temps différé de toutes les informations de sécurité

- Analyser : de l’ensemble de ces données.

-

Nous sommes donc au cœur de la problématique de la Sécurité des Systèmes d’Information, dont dépend l’activité de toutes les entreprises d’aujourd’hui.

Notons cependant qu’une solution de SIEM n’est qu’une partie des moyens techniques d’un centre opérationnel de sécurité (ou Security Operation Center, SOC), qui repose surtout sur le savoir et le savoir-faire des équipes d’exploitation. Ce sont elles qui vont savoir comment configurer, paramétrer, et adapter l’outil à leur besoin, qui évoluera au fil du temps

Téléchargez cette ressource

Mac en entreprise : le levier d’un poste de travail moderne

Ce livre blanc répond aux 9 questions clés des entreprises sur l’intégration du Mac : sécurité, compatibilité, gestion, productivité, coûts, attractivité talents, RSE et IA, et l’accompagnement sur mesure proposé par inmac wstore.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

Articles les + lus

Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

À la une de la chaîne Tech

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces