Après avoir utilisé le wizard suivant,

vous ne pourrez pas envoyer un

« ping » à l'interface externe du serveur

VPN. Donc, si vous devez tester la

connectivité au moyen de votre infrastructure

sans fil, faites-le avant de passer

à l'étape suivante.

Sélectionnez Routing and Remote

Access sous Administrative Tools

pour

ouvrir le snap-in MMC Routing and

Remote Access. Faites un clic droit sur

l’objet serveur puis sélectionnez

Configure and Enable Routing and

Remote Access dans le menu de

contexte pour lancer le Routing and

Remote Access Server Setup Wizard.

Cliquez sur Next pour passer à l’écran

Common Configuration, sélectionnez

l’option Virtual Private Network (VPN)

server puis cliquez sur Next. Cliquez

sur Next pour accepter le protocole

par défaut de TCP/IP.

Sur l’écran Internet Connection,

vous devez faire une distinction importante.

Quand vous ajoutez le sans fil à

votre réseau, vous changez spectaculairement

le périmètre. Vous devez

donc prendre autant de précautions

avec les utilisateurs sans fil qu’avec

ceux qui se connectent sur Internet.

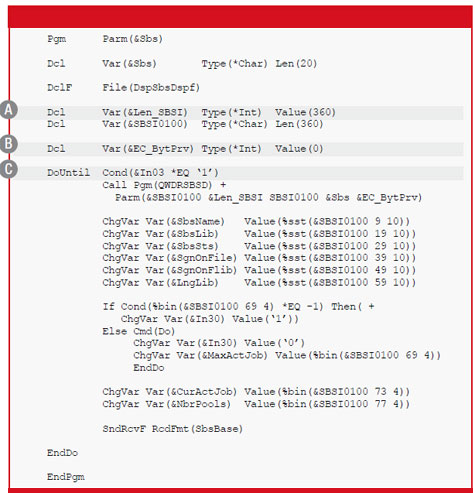

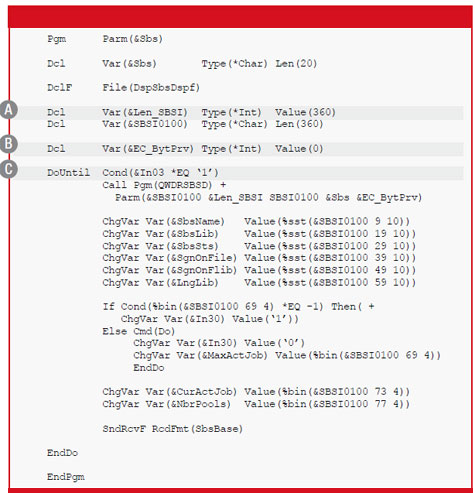

Comme le montre la figure 1, n’importe quel client sans fil (y compris les non trusted) peut se connecter au réseau

10.1.1.x. Par conséquent, l’interface

externe de votre serveur VPN doit

être connectée au réseau 10.1.1.x. En

fait, votre nouvelle connexion Internet

(client non trusted) est sur le réseau

10.1.1.x. Sélectionnez l’adaptateur qui

connecte à ce réseau puis cliquez sur

Next. Observez que les clients sans fil

de mon exemple ont attribué statiquement

des adresses IP. S’il vous faut le

support DHCP pour des clients externes,

vous devrez ajouter des scopes

DHCP supplémentaires ou un second

serveur DHCP pour le réseau.

Sur l’écran IP Address assignment,

acceptez les valeurs par défaut pour attribuer

automatiquement les adresses

IP aux clients puis cliquez sur Next. Sur

l’écran Managing Multiple Remote

Access Servers, acceptez la réponse par

défaut No, I don’t want to set up this

server to use RADIUS now, puis cliquez

sur Next. Cliquez sur Finish pour inviter

le wizard à terminer la configuration

du serveur VPN. Cliquez sur OK

pour accuser réception de l’avertissement

concernant le relais DHCP. Le

nouveau serveur Routing and Remote

Access démarre, et l’icône du serveur

sur la console Routing and Remote

Access passe du rouge au vert.

Vous disposez d’un serveur

Routing and Remote Access fonctionnel qui utilise PPTP pour votre réseau

sans fil. Ce serveur offre à vos clients

sans fil un niveau minimum de cryptage

et une assurance raisonnable de

sécurité des données. Si le cryptage

MPPE 128 bits est satisfaisant dans

votre environnement, vous pouvez

vous arrêter là : votre réseau est déjà

plus sécurisé que les réseaux sans fil

qui dépendent uniquement du cryptage

WEP. (Et, si vos clients sans fil incluent

des Pocket PC et des unités de

type Windows CE, PPTP est actuellement

le seul protocole reconnu pour

ces unités.) Pour vérifier que votre trafic

sans fil est bien crypté avec MPPE,

installez l’outil Network Monitor

comme le décrit l’encadré « Superviser

le trafic crypté ».

Mais l’objectif final est de passer de

MPPE fonctionnant sur PPTP à une solution

IPSec sur L2TP qui utilise 3DES.

Pour cela, il faut configurer quelques

paramètres de plus.

Téléchargez cette ressource

Rapport mondial 2025 sur la réponse à incident

Dans ce nouveau rapport, les experts de Palo Alto Networks, Unit 42 livrent la synthèse des attaques ayant le plus impacté l'activité des entreprises au niveau mondial. Quel est visage actuel de la réponse aux incidents ? Quelles sont les tendances majeures qui redessinent le champ des menaces ? Quels sont les défis auxquels doivent faire face les entreprises ? Découvrez les top priorités des équipes de sécurité en 2025.