Plusieurs des options de commande créent des scripts MySQL temporaires.

Processus Write Stream File

Les scripts sont créés dans le dossier IFS /tmp/scripts/<User Name>_<JobNbr>. Le script temporaire est supprimé aussitôt après son exécution, donc il ne traîne pas dans l’IFS. Par exemple, la figure suivante montre un script temporaire créé dans le programme de traitement de commandes MYSQL_RPG pour traiter l’option *CRTUSR de la commande MYSQL.

Code dans le programme de traitement de commandes MYSQL_RPG utilisé pour créer un nouvel utilisateur MySQL.

Pour faciliter l’écriture des fichiers script, j’ai créé la commande WRTSTMF qui n’a qu’un petit nombre de paramètres. Elle sert à la fois pour créer un fichier dans l’IFS et pour écrire une chaîne de texte dans le fichier. Par exemple, cet usage de WRTSTMF montre un fichier texte créé avec une extension .sql et un court script MySQL qui y est écrit :

WRTSTMF TEXTSTRING(‘show plugins;’)

IFSDIR(‘/home/kcoldon’)

IFSSTMF(‘Show_MySQL_Plugins.sql’)

ENDLINFMT(*CRLF)

STMFOPT(*REPLACE)

Vous pouvez ensuite exécuter ce script avec la commande MYSQL :

MYSQL MYSQL_PRC(*RUNSCRIPT)

MYSQL_USR(kcoldon)

MYSQL_PWD()

SCRIPT(‘/home/kcoldon/Show_MySQL_Plugins.sql’)

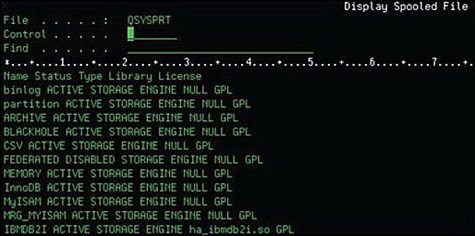

La sortie résultant de la commande MYSQL est montrée ci-dessous. C’est un fichier spoulé dans le job qui a exécuté la commande MYSQL.

Exemple de la sortie de la commande MYSQL

en utilisant la valeur *RUNSCRIPT pour montrer les plug-ins.

Téléchargez cette ressource

Mac en entreprise : le levier d’un poste de travail moderne

Ce livre blanc répond aux 9 questions clés des entreprises sur l’intégration du Mac : sécurité, compatibilité, gestion, productivité, coûts, attractivité talents, RSE et IA, et l’accompagnement sur mesure proposé par inmac wstore.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

Articles les + lus

Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

À la une de la chaîne Tech

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces