d'utiliser des profils itinérants sous Windows NT 4.0, vous me maudissez peut-être déjà pour le seul fait d'évoquer le sujet. Bien que Microsoft ait amélioré la fonctionnalité de base des profils d'utilisateurs itinérants, les gains d'utilisabilité les plus spectaculaires résultent de l'utilisation de la redirection des dossiers pour obtenir des

Profils d’utilisateurs itinérants

données utilisateur du profil. Les

méthodes de synchronisation des profils

itinérants peuvent traiter correctement

la quantité relativement petite de

données restantes qui constituent le

profil.

Pour utiliser les profils itinérants

dans votre environnement, vous devez

créer un partage sur un serveur qui

contiendra les données des profils utilisateur

et accordera à tous les utilisateurs

le contrôle complet du partage.

Ensuite, dans le snap-in Microsoft

Management Console (MMC) Active

Directory Users and Computers, ouvrez Properties pour les utilisateurs

dont vous voulez configurer les profils

itinérants. Cliquez sur l’onglet Profile

et, dans le champ Profile path, entrez

le chemin dans lequel vous voulez

stocker le profil utilisateur, en utilisant

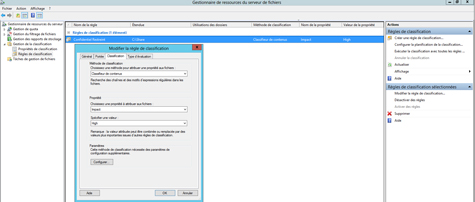

la syntaxe \\server\share\%username%qu’illustre la figure 3. A la prochaine

connexion de l’utilisateur, le système

créera un dossier avec le nom de l’utilisateur

dans le partage spécifié. Le système

copiera les données de profil

pour l’utilisateur dans le nouveau dossier

puis synchronisera les données

entre le dossier et le système client la

prochaine fois que l’utilisateur se déconnectera.

Les stratégies de groupe ne sont

pas nécessaires pour que les profils itinérants

fonctionnent, mais les paramètres

Stratégies de groupe permettent

de mieux gérer la taille et le

comportement des profils. Vous trouverez

les paramètres Stratégies de

groupe concernant les profils d’utilisateurs

itinérants dans les endroits suivants

:

- User Configuration\Administrative

Templates\System\Logon/Logoff - Computer Configuration\Administrative

Templates\System\Logon

Sous User Configuration, vous

pouvez trouver les paramètres pour limiter

la taille des profils d’utilisateurs

itinérants et pour exclure les répertoires

dans le profil de la portion itinérante.

Par défaut, quand vous validez la

stratégie Exclude directories in roaming

profile, le système peuple la liste

des répertoires pour exclure Local

Settings, Temporary Internet Files,

History et Temp.

Sous Computer Configuration se

trouvent les paramètres de profils itinérants

qui vous permettent de supprimer

des copies cachées des profils

itinérants, d’ajouter le groupe Administrators

security aux profils d’utilisateurs

itinérants, et d’indiquer comment

le système doit réagir face à des

connexions réseau lentes. La suppression

des copies cachées de profils peut

s’avérer utile pour limiter l’utilisation

des disques sur les ordinateurs auxquels

de nombreux utilisateurs se

connectent. Si vous pensez que vous

devrez peut-être accéder au contenu

des profils utilisateur sur le serveur, validez

la stratégie qui ajoute les droits

d’accès administrateur aux permissions

définies pour les nouveaux profils.

Vous pouvez limiter la taille des

profils utilisateur stockés en imposant

un quota mais, ce faisant, réfléchissez

au fardeau administratif que représentera

la réponse aux appels d’utilisateurs

dont les profils dépassent le

quota. Une large palette d’options est

proposée pour configurer le comportement

des profils itinérants face à un

réseau lent ou déconnecté. Vous pouvez

adapter ces configurations à votre

environnement mais testez-les pour

vous assurer qu’elles ne freinent pas la

productivité des utilisateurs. Sachez

aussi que si vous validez le paramètre

Do not detect slow network connections,

le système ignore tous les paramètres

qui concernent la détection de

connexion lente.

Téléchargez cette ressource

Percer le brouillard des rançongiciels

Explorez les méandres d’une investigation de ransomware, avec les experts de Palo Alto Networks et Unit 42 pour faire la lumière dans la nébuleuse des rançongiciels. Plongez au cœur de l’enquête pour comprendre les méthodes, les outils et les tactiques utilisés par les acteurs de la menace. Découvrez comment prévenir les attaques, les contrer et minimiser leur impact. Des enseignements indispensables aux équipes cyber.

Les articles les plus consultés

- N° 2 : Il faut supporter des langues multiples dans SharePoint Portal Server

- Activer la mise en veille prolongée dans Windows 10

- Partager vos images, vidéos, musique et imprimante avec le Groupe résidentiel

- Chiffrements symétrique vs asymétrique

- Cybersécurité Active Directory et les attaques de nouvelle génération

Les plus consultés sur iTPro.fr

- Pourquoi est-il temps de repenser la gestion des vulnérabilités ?

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric

- Les PME attendent un meilleur accès aux données d’émissions de la part des fournisseurs