Il existe deux méthodes pour réduire le nombre de conversations valides (c'est-à -dire

non dupliquées). Peu de testeurs ou de simulateurs les fournissent, il faut donc

souvent créer une application autonome pour les utiliser. La première consiste

à éliminer les conversations trop petites pour affecter significativement le trafic

du réseau.

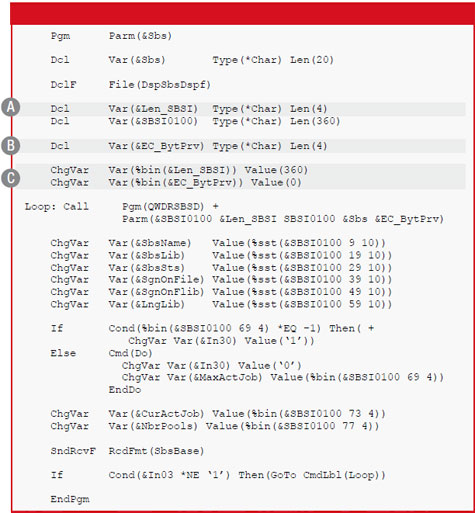

Réduction du nombre de conversations restantes

Par exemple, 40 pour cent des conversations circulant sur le réseau représentent

en tout 1 pour cent du trafic global, parce qu’elles comportent très peu de paquets

et très peu d’octets. Ces petites conversations (comme, par exemple, les pings)

s’enregistrent dans la simulation et utilisent des ressources précieuses sur la

machine.La seconde consiste à consolider les conversations ayant les mêmes sources,

destinations et applications.

Cette méthode combine tous les paquets et les octets des conversations consolidés,

sans perdre, par conséquent, de données du trafic. Il est possible de définir

un critère de temps (par exemple 5 secondes), ainsi le logiciel ne consolide que

les conversations qui se déroulent pendant une durée spécifique. Eliminer les

petites conversations et consolider les conversations restantes peut réduire le

nombre de conversations de 70 pour cent

Téléchargez cette ressource

État des lieux de la réponse à incident de cybersécurité

Les experts de Palo Alto Networks, Unit 42 et Forrester Research livrent dans ce webinaire exclusif leurs éclairages et stratégies en matière de réponses aux incidents. Bénéficiez d'un panorama complet du paysage actuel de la réponse aux incidents et de sa relation avec la continuité de l'activité, des défis auxquels font face les entreprises et des tendances majeures qui modèlent ce domaine. Un état des lieux précieux pour les décideurs et professionnels IT.

Les articles les plus consultés

- Partager vos images, vidéos, musique et imprimante avec le Groupe résidentiel

- Afficher les icônes cachées dans la barre de notification

- Activer la mise en veille prolongée dans Windows 10

- Et si les clients n’avaient plus le choix ?

- Cybersécurité Active Directory et les attaques de nouvelle génération