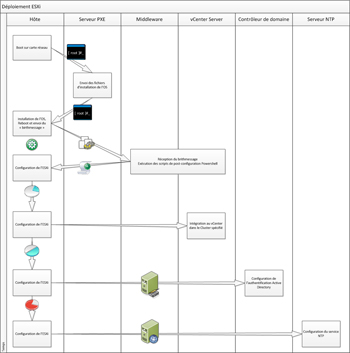

Toutes les étapes du fonctionnement.

VMware ESXi : Schéma de fonctionnement

-

Etape 1

L’hôte boote sur sa carte réseau, le serveur PXE/DHCP envoie une configuration réseau à l’hôte ainsi que le fichier pxelinux.0.

- Etape 2

L’utilisateur choisit l’installation à effectuer sur l’hôte via le menu PXE.

- Etape 3

L’installation PXE se poursuit via les directives du script kickstart. Au reboot, le middleware envoie un « birthmessage » au vCenter sur lequel est configuré un service écoutant sur le port 3333.

- Etape 4

A la réception du «birthmessage », le service exécute les scripts PowerCli de post-configuration.

- Etape 5

A la fin de l’exécution des scripts, le nouvel hôte est disponible dans le cluster ESX, il ne reste plus qu’à configurer les Datastores.

Améliorations

- Recoder le service en écoute sur le port 3333 en powershell pour éviter l’emploi du PERL

- Ajouter la gestion complète du stockage SAN au script PowerCli.

- Développer une interface web de configuration des scripts kickstart et du menu d’installation du serveur PXE.

Sources

– Lance Boot

- http://communities.VMware.com/docs/DOC-7510

– Scripts PowerCli

- http://www.lucd.info/category/vSphere/dvswitch/

– PXE / DHCP

- http://doc.ubuntu-fr.org/accueil

Téléchargez cette ressource

Guide de Threat Intelligence contextuelle

Ce guide facilitera l’adoption d’une Threat Intelligence - renseignement sur les cybermenaces, cyberintelligence - adaptée au "contexte", il fournit des indicateurs de performance clés (KPI) pour progresser d' une posture défensive vers une approche centrée sur l’anticipation stratégique

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

Articles les + lus

Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

À la une de la chaîne Tech

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces