CryptoWall 4.0 : Bitdefender lance une campagne de vaccination gratuite

Dans l’optique de stopper la propagation du malware, le spécialiste en cyber-sécurité lance donc un outil gratuit pour immuniser les ordinateurs et bloquer les menaces de chiffrement diffusées par ce ransomware.

Lire l'article

Confidentialité : quelles clés pour mes utilisateurs ?

La confidentialité des données ne peut être assurée mathématiquement que par du chiffrement basé sur une clé secrète.

Lire l'article

Gemalto, Solution de chiffrement de disponible sur Microsoft Azure

Acteur majeur au sein de la sécurité, Gemalto annonce l’introduction de SafeNet ProtectV au sein de la Marketplace Azure de Microsoft.

Lire l'article

Acronis et Check Point contre les menaces mobiles

Les deux entreprises renforcent leur partenariat autour d’une nouvelle offre destinée à éliminer les menaces mobiles.

Lire l'article

OpenTrust, la sécurité est une « affaire de bon sens »

A l’occasion de cette première édition de ce qui s’annonce déjà comme la messe du Cloud, Pascal Colin, Directeur Général, CEO d’OpenTrust revient sur l’aspect sécurité.

Lire l'article

Gemalto lance un dispositif d’encodage réseau

Le leader mondial de la sécurité propose désormais son dispositif d’encodage CN8000 fournissant dix fois 100 Gbits/s d’encodage au total.

Lire l'article

Le chiffrement pour protéger sa propriété intellectuelle

Dans une étude publiée fin 2014, le spécialiste de la sécurité Kasperky Lab, soulignait que près de 20 % des entreprises industrielles ont subi un vol de propriété intellectuelle.

Lire l'article

Wildix Kite : fidéliser le client et rentabiliser l’action

L’entreprise originaire de Trento en Italie favorise la transformation numérique avec sa solution de service et de conseil en ligne.

Lire l'article

Numergy chiffre son IaaS avec Prim’x

Numergy a choisi de s’appuyer sur Prim’x pour proposer à ses clients une solution permettant de sécuriser davantage les machines virtuelles hébergées sur sa plateforme IaaS (Infrastructure-as-a-Service).

Lire l'article

Safenet, seules 1 % des données volées sont chiffrées

Safenet, spécialiste de la protection des données en entreprise, récemment racheté par Gemalto, déroule depuis plusieurs mois sa stratégie « Secure the Breach ».

Lire l'article

ProtonMail victime de son succès

En seulement trois jours, le webmail sécurisé a été surchargé par l'afflux de bêta-testeurs.

Lire l'article

Chiffrement, se concentrer sur les données

La gestion des accès au système d’information est aujourd’hui très complexe : BYOD, mobilité accrue, explosion des points d’accès aux informations.

Lire l'article

Évaluer la sécurité d’un projet Cloud et la gérer au quotidien

Aujourd’hui, la plupart des entreprises utilisent ou envisagent d'utiliser des services sur le Cloud.

Lire l'article

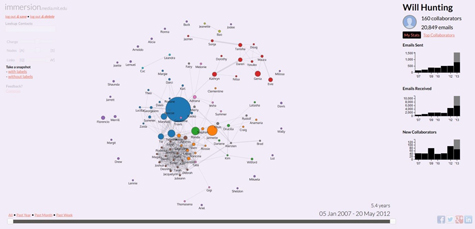

Mega, Dark Mail Alliance, Perzo : Les nouvelles messageries sécurisées

L’affaire Prism et les révélations de l’ancien consultant de la NSA Edward Snowden semblent donner un nouvel élan aux services de messagerie.

Lire l'article

Safenet virtualise le chiffrement et sécurise Dropbox

Entretien avec Julien Champagne, Directeur Régional des ventes Europe du Sud chez Safenet.

Lire l'article

L’été 2013 aura été Snow(den)

La vie privée sur Internet aura pris un sacré coup durant l’été avec l’affaire Edward Snowden et les révélations des programmes Prism et consorts.

Lire l'article

Repenser sa stratégie sécurité en termes de fuite d’informations

Dans le monde de la sécurité de l’information, le modèle de la défense en profondeur a été, ces dernières années, le modèle privilégié par une grande majorité des entreprises.

Lire l'article

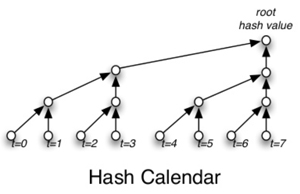

Guardtime certifie l’intégrité des données sans clé

Dans un des pays les plus dématérialisés du monde, où les échanges d’informations bancaires, administratives et médicales se font majoritairement de façon électronique, la confiance accordée aux données est primordiale.

Lire l'article

Éric Filiol : « La France est incapable de capitaliser sur ses hackers »

Cette semaine se déroulait la deuxième édition de l’événement Hack In Paris.

Lire l'article

Cryptage des données et technologie PCI

Comprendre l'essentiel des algorithmes de cryptage et des protocoles.

Lire l'articleLes plus consultés sur iTPro.fr

- Les risques liés à l’essor fulgurant de l’IA générative

- Pourquoi est-il temps de repenser la gestion des vulnérabilités ?

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric