Dans un des pays les plus dématérialisés du monde, où les échanges d’informations bancaires, administratives et médicales se font majoritairement de façon électronique, la confiance accordée aux données est primordiale.

Guardtime certifie l’intégrité des données sans clé

Ce pays, c’est l’Estonie. L’État balte qui a vu naître Skype en 2003 et qui accueille depuis 2008 le Centre de cyberdéfense de l’OTAN est également un des plus connectés à internet. Et c’est dans la capitale de ce pays imprégné de culture numérique qu’a été créée Guardtime. La start-up fondée en 2007 a commencé à commercialiser sa technologie en 2010 et connaît une très forte croissance depuis.

Guardtime

C’est dans la Silicon Valley, bien loin de Tallin, que nous avons pu rencontrer Mike Gault, son CEO et cofondateur. Ce doctorant en génie électronique présente la Keyless Signature Infrastructure (KSI) conçue par Guardtime. L’idée est de proposer une technologie capable de garantir la date de création, l’authenticité et l’intégrité d’une donnée sans être obligé de faire confiance à un administrateur qui peut potentiellement la modifier. « Comment pouvez-vous compter sur vos données si vous ne faites pas confiance à votre administrateur système ? », interroge Mike Gault. La technologie KSI permet donc de certifier une donnée grâce à un modèle purement mathématique et d’éviter ainsi tout recours à un tiers de confiance.

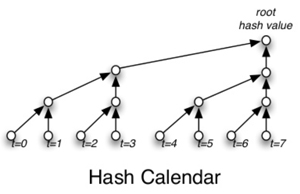

Dès sa création, la donnée se voit attribuer un tag. Cette métadonnée est basée à la fois sur un arbre et un calendrier de hachage. Toute modification apportée à la donnée originale romprait la chaîne de hachage. L’intégrité de la donnée peut donc être prouvée en suivant la chaîne et en recréant la valeur de hachage.

Le calendrier associe une valeur à chaque seconde écoulée depuis le 1er janvier 1970.

Le calendrier va lui servir à l’horodatage des données grâce à une chaîne temporelle dont chaque valeur (timestamp) correspond à un nombre de secondes écoulées depuis une date fixe (voir schéma ci-dessus). Le point de départ en question est celui utilisée par les systèmes Unix, à savoir le 1er janvier 1970 à minuit. Un timestamp est donc automatiquement intégré à la signature Guardtime de la donnée. Sécurité supplémentaire, Guardtime génère tous les 15 du mois, un code agrégeant l’ensemble des timestamps créés depuis le début du calendrier. Ce code est ensuite publié dans les pages du Financial Times. Impossible dès lors de falsifier la signature de la donnée puisque celle-ci correspond au code imprimé sur le journal. Si une modification y est apportée, le modèle mathématique reliant la signature au code ne fonctionnera plus.

« D’un point de vue réglementaire, cela permet de présenter des données à un organisme d’audit, de régulation ou encore de justice et de leur permettre d’en vérifier l’authenticité en totale indépendance », explique Mike Gault. Le gouvernement estonien a déjà largement adopté la technologie KSI, qui est également intégrée à Rsyslog depuis la version 7.3.9 ainsi qu’à la plateforme Manta du fournisseur américain de services cloud Joyent. « Nous avons réalisé que notre problématique de départ était valable pour le cloud. Comment peut-on utiliser un service cloud si on ne fait pas confiance à son cloud provider ? Intégrer KSI à une offre de stockage objet permet à tous les utilisateurs de vérifier l’intégrité des données stockées dans le cloud ».

Le CEO admet néanmoins avoir quelques difficultés à pénétrer un marché européen « beaucoup plus conservateur ». Guardtime affiche malgré tous des chiffres plus qu’encourageants. Son chiffre d’affaires annuel est passé de 20 000 dollars en 2011 à 200 000 dollars l’année dernière. Cette année, la société prévoit d’engranger 5 millions de dollars et espère atteindre les 45 millions de dollars dès 2014.

Téléchargez cette ressource

Comment lutter efficacement contre le Phishing ?

Dans un environnement cyber en constante mutation, le phishing évolue vers des attaques toujours plus sophistiquées combinant IA, automatisation et industrialisation. Une réalité complexe qui exige des mesures de sécurité avancées et repensées au-delà de l’authentification multifacteur. Découvrez les réponses technologiques préconisées par les experts Eviden et les perspectives associées à leur mise en œuvre.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Menace cyber lors des Jeux Olympiques et Paralympiques 2024

- CyberArk sécurise les identités humaines et machines avec CORA AI

- La généralisation de l’authentification par QR codes et les cyber-risques associés

- Intégrer l’IA dans son service client : les écueils à éviter pour l’IT et les métiers

- Microsoft Patch Tuesday Juillet 2024