La vie privée sur Internet aura pris un sacré coup durant l’été avec l’affaire Edward Snowden et les révélations des programmes Prism et consorts.

L’été 2013 aura été Snow(den)

Le cabinet d’analyse ITIF (The Information Technology & Innovation Foundation) juge même que ces révélations pourraient faire perdre aux grandes sociétés fournissant des services en ligne entre 22 et 35 milliards de dollars US de revenus durant les trois prochaines années.

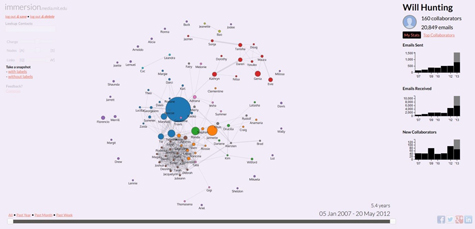

Cette affaire aura toutefois permis d’exposer la valeur des métadonnées, élément plutôt inconnu du grand public, et certains comme le MIT commencent à proposer des outils permettant de mieux comprendre quelles informations les métadonnées contiennent et ce qu’elles peuvent révéler sur votre personne.

L’été 2013 aura été Snow(den)

Le problème principal est que « la donnée » est une notion difficile à interpréter en droit et donc encore moins « la métadonnée ». En effet, s’il est encore assez simple d’identifier qui est le propriétaire d’une donnée, pour une métadonnée, c’est beaucoup moins évident car en dehors de celles que vous avez saisies, comme l’adresse email de votre destinataire ou l’intitulé du message, celles-ci peuvent être conçues par les outils techniques de l’entreprise ou des entreprises par lesquelles vos messages transitent. Il est en effet nécessaire de chercher la nature de chaque élément de la métadonnée pour identifier les droits qui y sont attachés. Pas simple…

Surtout que les métadonnées et les données sont forcément exploitées durant leur transit entre deux systèmes de messagerie. Google vient d’ailleurs de faire l’objet d’une polémique aux Etats-Unis sur le traitement relatif aux données où chaque manipulation, même pour des raisons légitimes, peut être rapidement sortie de son contexte.

Téléchargez cette ressource

Rapport mondial 2025 sur la réponse à incident

Dans ce nouveau rapport, les experts de Palo Alto Networks, Unit 42 livrent la synthèse des attaques ayant le plus impacté l'activité des entreprises au niveau mondial. Quel est visage actuel de la réponse aux incidents ? Quelles sont les tendances majeures qui redessinent le champ des menaces ? Quels sont les défis auxquels doivent faire face les entreprises ? Découvrez les top priorités des équipes de sécurité en 2025.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Les risques liés à l’essor fulgurant de l’IA générative

- Pourquoi est-il temps de repenser la gestion des vulnérabilités ?

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric