Avaya et Polycom : un duo pour des solutions de communications unifiées

Avaya et Polycom annoncent l’extension de leur partenariat avec le développement conjoint et la mise sur le marché de solutions de communications unifiées intégrées grâce à la plate-forme Aura d’Avaya basée sur le protocole SIP (Session Initiation Protocol) et la stratégie Open Collaboration Network de Polycom.

Lire l'article

Actus Exchange semaine 12

ESET Mail Security est la solution sécurisée pour les environnements de messageries Microsoft.

ESET, spécialiste de la conception et du développement de logiciels de sécurité, annonce ESET Mail Security pour Microsoft Exchange Server, la solution de messagerie professionnelle de Microsoft.

Lire l'article

Stonesoft et Avtis : virtualisation et sécurité

Stonesoft, fournisseur de solutions de sécurité réseau intégrées annonce la création d’un nouveau partenariat avec la société Avtis.

L’intégrateur français, né en 2008, spécialisé dans la virtualisation, le stockage et la sécurité des environnements virtuels, assurera désormais l’installation et la maintenance des solutions Stonesoft auprès de l’ensemble de ses clients. Déjà partenaire de NetApp et VMware, ce dernier a souhaité se rapprocher du leader en matière de sécurité virtuelle.

Lire l'article

Actus Exchange semaine 10

Kroll OnTrack a lancé la dernière version de sa solution OnTrack PowerControls 6.0, qui vient enrichir la précédente.

Pour toutes les problématiques entreprises concernant la migration vers Exchange 2010, la gestion des données de messagerie, l’archivage, la récupération, Kroll Ontrack propose sa solution adaptée aux besoins de l’entreprise, Ontrack PowerControls 6.0.

Lire l'article

Actus System i semaine 8

Le véritable « couteau suisse » pour environnement IBM i, c’est sans aucun doute Surveyor/400, qui s’enrichit de multiples fonctionnalités avec sa nouvelle version.

Surveyor/400, c’est l’outil qui permet notamment aux professionnels d’accéder en toute simplicité aux fichiers inclus dans la base de données, via une interface rapide et intuitive. Alliant spontanéité et méthodologie, Surveyor/400 accélere les processus organisationnels des utlisateurs connectés à la même base de données.

Lire l'article

Nouveautés Power System IBM i

Vendôme, Tuileries, Opéra… Les noms des salles au sein de l’immense bâtisse IBM ont de quoi faire rêver. C’est dans cette vingtaine de salles qu’ateliers et démonstrations ont pu être effectués au cours de la Journée Technologique du 11 février dernier, organisée par IBM.

Au programme : les nouveautés Power Systems, l’environnement i dans sa totalité, les offres et solutions DataCenter IBM, mais aussi le Cloud et la virtualisation défendus par l’éditeur. Les partenaires, les clients ont répondu présent, et ont ainsi pu combler en tout début de matinée, l’auditorium René Descartes.

Lire l'article

Le Cloud « Pratique », selon Microsoft

Dans l’amphithéâtre bleu, au sein même du Palais des Congrès, les visiteurs sont venus nombreux pour assister à la session de Bernard Ourghanlian, Chief Technology and Security Officer Microsoft France : « Cloud Computing et Sécurité ».

Il fallait commencer cette session par une séance de rattrapage : poser la question de l’acception du Cloud, dans toute sa nouveauté et sa densité, pour ensuite pouvoir enfin mettre « la main dessus ».

Lire l'article

Actus System i semaine 2

L’IBM i fait chemin. Les groupes et éditeurs ont décidé de soutenir le projet IBM pour valoriser l’environnement.

L’IBM i est, depuis longtemps, la clé de voûte des traitements de données en petites, moyennes et grandes entreprises du monde entier.

Lire l'article

Actus System i Semaine 53

Mises à jour de Zend Studio 7.1 pour la synchronisation des serveurs distants et les archives PHP.

Zend Technologies annonce la disponibilité de Zend Studio 7.1, qui assure davantage de possibilités dans ses solutions PHP. Pour améliorer la productivité des développeurs, Zend Studio 7.1apporte désormais le support du développement intense de tâches, la synchronisation de serveurs distants et le support pour des Archives PHP (APHP).

Lire l'article

Des tableaux de bord pour la gestion – Partie 2

Enfin un outil de « business intelligence »… intelligent pour les dirigeants Les tableaux de bord de gestion – ces superbes affichages graphiques des chiffres clés de l’entreprise, grâce auxquels les managers peuvent la « piloter » – sont devenus omniprésents, grâce à la prolifération des outils de datawarehousing et d’exploitation statistique (mining), capables d’extraire des informations condensées en temps réel.

Le terme « tableau de bord » vient de la façon particulière dont sont représentées ces données, comme le montre la figure 1. L’idée du tableau de bord est à la fois pratique et séduisante. Elle donne aux décisionnaires une image de la situation présente de l’entreprise, au côté des valeurs de performances normales afin que toute situation anormale ressorte immédiatement.

Lire l'article

Des tableaux de bord pour la gestion – Partie 1

Enfin un outil de « business intelligence »… intelligent pour les dirigeants Les tableaux de bord de gestion – ces superbes affichages graphiques des chiffres clés de l’entreprise, grâce auxquels les managers peuvent la « piloter » – sont devenus omniprésents, grâce à la prolifération des outils de datawarehousing et d’exploitation statistique (mining), capables d’extraire des informations condensées en temps réel.

Le terme « tableau de bord » vient de la façon particulière dont sont représentées ces données, comme le montre la figure 1. L’idée du tableau de bord est à la fois pratique et séduisante. Elle donne aux décisionnaires une image de la situation présente de l’entreprise, au côté des valeurs de performances normales afin que toute situation anormale ressorte immédiatement.

Lire l'article

Sécuriser ses emails avec les PKI

Les lecteurs d’Exchange Magazine savent bien que la messagerie électronique a pris une ampleur phénoménale dans les organisations. Nous assistons à un foisonnement d’emails créant un véritable mouvement brownien dont nous sommes tous dépendants.

Ces emails sont échangés à l’intérieur de l’entreprise mais aussi à l’extérieur via l’Internet. Ils revêtent une valeur stratégique et sont souvent considérés comme contractuels entre les deux parties émettrices et destinataires des messages.

Lire l'article

Actus Windows semaine 50

Méthodologie Agile et méthodologie SDL pourront enfin se confondre dans l’exécution : Microsoft propose aux développeurs la possibilité d’intégrer directement la sécurité dans leurs applications.

Conserver la flexibilité et la performance de ses applications tout en utilisant SDL, c’est possible. Microsoft offre la possibilité aux développeurs d’adjoindre, dans leurs applications, une méthodologie « Agile ».

Lire l'article

Actus Exchange Semaine 49

Depuis la sortie d’Exchange 2010, les équipes Microsoft, les consultants, les MVPs s’attachent à communiquer autour du produit. L’éditeur révèle encore sur ses sites Web, les informations concernant la protection et le contrôle des données, qu’il s’agisse des mails ou des codes d’accès et autres fichiers qui transitent dans une messagerie.

Lire l'article

Webcast Laurent Teruin, MVP : « Haute Disponibilité d’Exchange Server »

Un point d’éclaircissement sur la Haute Disponibilité d'Exchange Server grâce à Laurent Teruin, MVP Exchange.Ce vendredi 16 octobre 2009, Laurent Teruin, MVP Exchange Server, en collaboration avec Exchange Magazine, présentait son analyse pour une « Haute Disponibilité d'Exchange Server ». Les internautes inscrits sur le site ont pu dès lors interagir avec notre expert du jour.

Lire l'article

Sécurité des environnements virtuels

Stonesoft, fournisseur de solutions intégrées de sécurité réseau et de continuité de service, annonce son nouveau partenariat avec Overlap Groupe, 1er Partenaire d'IBM et HP en France, expert en intégration de solutions serveurs et stockage, middleware et réseaux.

Lire l'article

Microsoft Days 2009

Les Microsoft Days 2009 sont, cette année, le terrain du lancement des trois produits phares de Microsoft : Exchange 2010, Windows Server 2008 R2 et Windows 7. Star incontournable de ces journées de rencontres, Windows 7 a littéralement volé la vedette aux deux autres produits clés de l’éditeur, pourtant tout aussi attendus.

Julien Lesaicherre, Chef produit de Windows 7 Enterprise, nous éclaire sur un succès annoncé.

Actu SQL sem 25

Des ouvrages ciblés SQL Server 2008, Silverlight et langages d'application ADO .NET et LINQ pour parfaire vos projets informatiques...

Toutes les informations SQL Server 2008 et ADO.NET et LINQ dans deux collections de référence : Collection Ressources Informatiques et Collection Expert IT.

Actu Windows semaine 41

A round rock and plano, au Texas, Dell et Perot Systems sont parvenus à un accord : Dell pourra faire l’acquisition de Perot Systems qui permettra donc une combinaison des deux marques.

Dell pourra ainsi valoriser son potentiel. L’éditeur offrira une gamme plus large de services informatiques et de ses solutions. Cela concerne aussi l’extension des capacités de Systèmes Perot, y compris dans les segments clients les plus dynamiques, dans le monde entier.

F5 renforce la gestion des applications

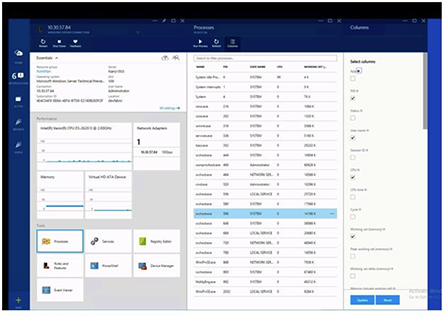

Microsoft System Center Operations Manager 2007 comme solutions innovantes de Microsoft

Microsoft dévoile son nouveau Management Pack pour Microsoft System Center Operations Manager 2007. Ses nouvelles fonctionnalités vont permettre une plus grande optimisation du provisioning et du reporting.

Les plus consultés sur iTPro.fr

- L’intelligence de « l’innovation actionnable » pour anticiper les disruptions plutôt que les subir

- Stratégie de cyber résilience : la France en avance sur la prise de conscience mais en retard sur les moyens

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Cybersécurité 2026 : Deepfakes, IA agentique et déficit de préparation

À la une de la chaîne Tech

- Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber