Un autre outil qu'il faut préconiser aux utilisateurs mobiles est la fonction Offline Files de Win2K. Elle garantit que les utilisateurs se servent des dernières versions des fichiers résidant sur le réseau de la société. Les utilisateurs mobiles peuvent utiliser cette fonction pour transférer un fichier ou un dossier et

Utiliser Offline Files

le configurer comme un objet

offline. Quand l’utilisateur se reconnecte

au réseau, il peut synchroniser la

copie offline (qui inclut les éventuels

changements que l’utilisateur a apportés)

avec la copie basée sur le réseau.

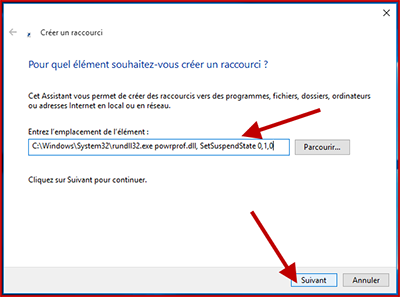

Win2K fournit un wizard pour aider

les utilisateurs à mettre en place et

configurer la fonction Offline Files.

Donnez aux utilisateurs mobiles des

instructions claires sur l’utilisation du

wizard et dites-leur quels dossiers du

réseau contiennent les fichiers avec

lesquels ils peuvent – ou ne peuvent

pas – travailler offline. Ainsi, les dossiers

d’un réseau qui contiennent les

plans et les modèles du service de recherche

doivent être bannis de l’accès

offline. Par mesure de sécurité, il vaut

mieux qu’un tel dossier soit inaccessible

offline. Pour cela, ouvrez la boîte

de dialogue Properties du dossier, allez

à l’onglet Sharing, cliquez sur Caching,

puis effacez l’option qui permet le caching

des fichiers. Ou bien, empêchez

simplement l’accès au dossier en changeant

les autorisations pour exclure les

utilisateurs mobiles ou en plaçant le

dossier dans un emplacement de réseau

protégé.

Téléchargez cette ressource

État des lieux de la sécurité cloud-native

L’État des lieux de la sécurité cloud-native vous offre une analyse complète des problématiques, des tendances et des priorités qui sous-tendent les pratiques de sécurité cloud-native dans le monde entier. Une lecture indispensable pour renforcer votre stratégie de sécurité dans le cloud. Une mine d’infos exclusives pour élaborer votre stratégie de sécurité cloud-native.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Les risques liés à l’essor fulgurant de l’IA générative

- Pourquoi est-il temps de repenser la gestion des vulnérabilités ?

- Reporting RSE : un levier d’innovation !

- De la 5G à la 6G : la France se positionne pour dominer les réseaux du futur

- Datanexions, acteur clé de la transformation numérique data-centric