On l’a vu précédemment, ce Pre-Installation Utility ne fonctionne pas sur l’IBM i, mais c’est principalement parce que le Common Agent est déjà livré avec l’IBM i et qu’il il y a très peu de choses à vérifier.

Vérifications IBM i

Voici quand même quelques points qui méritent attention :

• User Profile : Vérifie que votre profil utilisateur a les autorités spéciales *ALLOBJ et *SECADM.

• Ports : Si vous utilisez le Common Agent, s’assure que les ports 29510 et 29511 sont disponibles.

• Software : OpenSSH. Sans le Common Agent actif, Systems Director utilise SSH pour se connecter et gérer le serveur IBM i. Assurez-vous qu’il fonctionne.

Scruter avant l’installation des agents

En prime, le Pre-Installation Utility vérifie les serveurs sur lesquels vous voulez exécuter l’agent Common et Platform.

Dans cet exemple, je veux exécuter un agent sur ma machine Windows, donc j’ajoute le paramètre comme ci-dessous et les résultats apparaissent dans mon navigateur web par défaut :

c:> checkds.bat -p commonagent

Options de commande détaillées

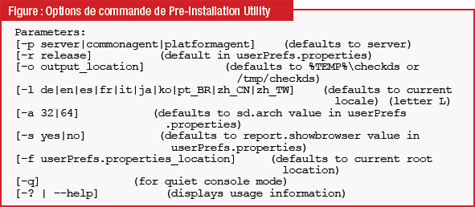

Pendant l’exécution du Pre-Installation Utility, les options de commande de la figure ci-dessous sont disponibles. Rappel : pour Windows, utilisez checkds.bat, et pour Linux et AIX, utilisez “checkds.sh”.

(((IMG6990)))

En résumé

Dans le Pre-Installation Utility, j’ai été étonné de ne pas voir une vérification de la base de données. Certes, cela aurait compliqué le Pre-Installation Utility en raison de l’entrée nécessaire. Mais vous auriez appris qu’IBM Systems Director donne toute sa mesure sur une base de données de classe entreprise comme DB2. La bonne base de données plus les vérifications définies ci-dessus, peuvent bonifier grandement votre Systems Director.

Bien que ce Pre-Installation Utility ne doive pas être utilisé sans cesse, il s’avèrera précieux lors du démarrage avec l’agent ou le serveur IBM Systems Director.

Téléchargez cette ressource

Comment accélérer la transformation des environnements de travail ?

Dans un monde professionnel en pleine mutation, la mobilité, l’efficacité énergétique, la sécurité et l’intelligence embarquée sont devenues des critères décisifs pour les équipements informatiques. Découvrez comment les nouveaux PC Microsoft Surface dotés des processeurs Snapdragon X Series s’imposent comme une réponse stratégique aux nouveaux enjeux IT.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

Articles les + lus

Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

À la une de la chaîne Tech

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces