La protection continue des données pour Exchange 2003

Comment pouvez-vous assurer la protection continue pour Exchange Server 2003 ? La réponse dépend de l’objectif à atteindre et de l’investissement que vous être prêt à consentir. Plusieurs fournisseurs proposent des solutions CDP pour Exchange 2003, notamment EMC, Double-Take Software (anciennement NSI Software), HP, SteelEye Technology et XOsoft (faisant maintenant

Lire l'article

Ce qu’en dit Microsoft

Comme il fallait s’y attendre, Microsoft a une attitude plutôt claire concernant l’utilisation des produits CDP. L’article Microsoft, intitulé « Multi-site data replication support for Exchange 2003 and Exchange 2000 », à cette adresse , décrit les approches prises en charge :

• Si vous utilisez une

Synchrone ou asynchrone ?

Les systèmes CDP copient les données de deux manières. En général, lorsque la banque d’informations (IS) Exchange soumet une requête d’écriture au gestionnaire d’E/S de Windows, elle continue de travailler sans attendre la fin de l’opération d’écriture. Au moment de la requête, la banque d’informations enregistre une fonction callback, que

Lire l'article

L’approche basée sur l’hôte ou sur le stockage

Le fonctionnement des produits CDP présente certaines différences cruciales, qu’il convient de connaître. Tout d’abord, certains produits protègent les données en utilisant un logiciel qui s’exécute sur le serveur à protéger, alors que d’autres fonctionnent sous la portée du système d’exploitation, car ils sont installés sur un contrôleur SAN. La

Lire l'article

La chute des cookies, la persistance des sessions

L’avantage global du passage de chaînes d’URL est d’obtenir la persistance indéfinie d’une session Web. Si l’utilisateur ouvre votre page le lundi, laisse le navigateur ouvert, puis quitte la ville et revient le vendredi, la « session » sera toujours active. Cela s’explique par le fait qu’il ne s’agit pas

Lire l'article

Ne considérez pas votre système comme sécurisé

Le gestionnaire de sessions impose l’utilisation et le remplacement fréquent des GUID non séquentiels. Toutefois, même avec cette méthode, tous les risques pour votre sécurité ne sont pas écartés. Par exemple, si vous utilisez du SQL dynamique au lieu de procédures stockées, vous ouvrez la porte aux pirates potentiels, qu’ils

Lire l'article

Utilisation du gestionnaire de sessions Web

Pour exploiter le nouveau gestionnaire, il faut passer le GUID sur chaque page. Pour cela, associez le GUID à la chaîne d’URL lorsque la page suivante est appelée dans le code :

<!DOCTYPE HTML PUBLIC

"-//W3C//DTD HTML 4.01

-->

Lire l'article

Fonctionnement du gestionnaire de sessions

Le gestionnaire de sessions commence par générer un nouveau GUID dès qu’un utilisateur consulte une page de votre site Web. Le GUID devient l’ID temporaire de l’utilisateur. Cette valeur est ensuite transmise à chaque page Web suivante en tant que paramètre d’URL.

Vous pouvez la stocker dans la

Création d’une session Web sans cookies: un processus en quatre étapes (2)

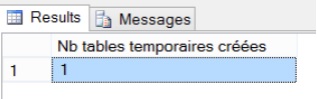

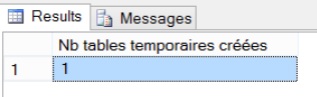

Etape 3 : Création de la table Sessvars et des procédures stockées

Il faut créer ensuite une table SQL Server intitulée Sessvars, afin de stocker le GUID et mes deux premières variables de session. Le listing 3 contient le code servant à cette création. Une fois

Paré pour le grand tirage

Après tout cela, il était temps d’acheter des billets, ce que j’ai fait pour les deux séries de numéros et j’ai également ajouté un tirage aléatoire que la machine de la loterie a choisi à ma place. Les nombres générés de manière aléatoire étaient les suivants : 11, 16, 20,

Lire l'article

Traitement

Ensuite, je suis passé au traitement du modèle d’exploration de données au niveau de l’onglet Modèles d’exploration de données (Mining Model) dans BIDS en cliquant sur le bouton Traiter (Process) dans l’angle supérieur gauche. Lorsque la fenêtre Process s’ouvre, il suffit de cliquer sur Run et, une fois le traitement

Lire l'article

Création des modèles d’exploration de données

L’étape suivante a consisté à créer et traiter les modèles d’exploration de données. SQL Server 2005 propose une multitude de nouveaux algorithmes de data-mining. J’ai opté pour les algorithmes MDT (Microsoft Decision Trees) et Clusters Microsoft, en partie du fait que leurs afficheuses graphiques de modèles d’exploration de données sont

Lire l'article

Sources de données

La création de la source de données est des plus simples et revient à cliquer avec le bouton droit de la souris sur le dossier Sources de données (Data Sources) dans BIDS et à sélectionner Nouvelle source de données (New Data Source). L’Assistant Source de données (New Data Source Wizard)

Lire l'article

Un recyclage encore déficient ?

Depuis 2004, la directive européenne sur les déchets d'équipement électrique et électronique (DEEE) oblige chaque fabriquant à financer le retraitement de ses propre déchets. Une opération complexe qui coûte près de 40 milliards d’euro par an, preuve que le recyclage reste un enjeu de taille. Aux Etats-Unis, l’idée de recycler

Lire l'article

Energie : à consommer avec modération

Avec des demandes en énergie de plus en plus fortes et la possibilité de mettre en avant une image « écolo » bien venue, les acteurs du secteur ont mis les bouchés doubles.

Le label Energy Star 4.0 par exemple, est devenu une norme verte pour les alimentations de

Prise de conscience

Face à ce constat, « l’IT Green » devient une expression qui s’impose. Mais de quoi s’agit-il ? D'après Karim Bahloul, Consulting Manager chez IDC, l'informatique verte « est l'ensemble des initiatives prises pour limiter l'impact de l'informatique sur l'environnement ». Une problématique aussi vague

Lire l'article

Exécuter des commandes sur votre serveur

Nous avons tous quelques commandes utilisées fréquemment. WDSc permet d’exécuter facilement une commande. Pour cet exemple, nous allons créer une commande chargée d’exécuter une requête. Après quoi, un seul clic suffira pour exécuter la requête et l’imprimer sur le serveur.

1. Dans RSE, ouvrez votre serveur en cliquant sur

Les différents composants personnalisables

Les pages de propriété

Les pages de propriétés d’un objet sont généralement des objets COM (Component Object Model). La description de celle-ci est enregistrée dans un attribut d’un objet DisplaySpecifiers dans Active Directory mais il doit également être enregistré sur le poste de travail qui se connecte à

Réception de courriers électroniques

Le traitement des courriers électroniques est similaire sur les périphériques Windows Mobile et les terminaux BlackBerry. Les premiers proposent une interface utilisateur plus graphique, alors que les utilisateurs de BlackBerry se servent plus largement des commandes au clavier pour parcourir leur Boîte de réception, leur calendrier et d’autres applications. Les

Lire l'article

Conclusion

ADTD est d’un intérêt évident pour toute personne ayant à maintenir une organisation Exchange et fournir des diagrammes fiables et complets en un minimum de temps. Pour un client final, cet utilitaire permet de mettre à jour rapidement sa documentation, de manière automatique, sans nécessiter de collecte manuelle ni de

Lire l'articleLes plus consultés sur iTPro.fr

- Tendances 2026 : l’IA devra prouver sa rentabilité

- L’identité numérique : clé de voûte de la résilience et de la performance en 2026

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 6 tournants qui redéfinissent l’IA en entreprise

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer