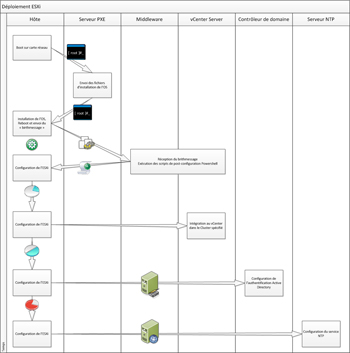

Configuration Vmware ESXi 4.1

Configuration du serveur PXE / DHCP, script de post-configuration PowerCli et configuration cible de l’hôte.

Lire l'article

VMware ESXi 4.1, Prérequis au déploiement

Voici les éléments dont vous allez avoir besoin pour vos serveurs VMware.

Lire l'article

Exchange 2010, Guide de Restauration serveur

Il existe différentes méthodes pour restaurer un serveur Exchange 2010.

Lire l'article

SQL Server Analysis Services (SSAS)

SQL Server Analysis Services (SSAS) constitue la brique principale d’analyse décisionnelle de la suite SQL Server 2008 R2.

Lire l'article

SQL Server Parallel Data Warehouse (PDW)

SQL Server 2008 R2 Parallel Data Warehouse (PDW) est une appliance pour Data Warehouse évolutive, très performante et à faible coût, basée sur une architecture MPP (Massive Parallel Processing).

Lire l'article

SQL Server Fast Track

En association avec ses partenaires constructeurs et/ou intégrateurs (Bull, HP, Dell, IBM, Cisco, EMC, Hitachi, NetApp…), Microsoft a défini une Architecture de Référence appelée SQL Server Fast Track, spécifiquement adaptée à son moteur de bases de données SQL Server, conçue pour fournir des performances optimisées dans un contexte d’activité décisionnelle avec des débits disque garantis.

Lire l'article

Mises à jour de sécurité sur Windows Phone

La version Windows Phone 7 originale présentait quelques lacunes en matière de sécurité.

Lire l'article

La messagerie avec Mango

Mango, qui deviendra officiellement Windows Phone 7.5, ajoutera plus de 500 nouvelles fonctionnalités à la plate-forme Windows Phone.

Lire l'article

Stratégie de sauvegarde pour Exchange 2010

La sauvegarde dépend directement de la stratégie de restauration voulue. En effet, en fonction de ce qui est souhaité comme condition de restauration on implémentera une sauvegarde qui répond aux besoins.

Lire l'article

Exchange Server 2010, Mise en place des boîtes aux lettres d’archive

Historiquement, le client Outlook a toujours limité la taille des boites aux lettres d’Exchange à 2 Go puis 4 Go et maintenant 20Go pour pouvoir stocker le contenu de celles-ci dans son cache (fichier .ost).

Lire l'article

Les 4 V du Big Data

Les entreprises se trouvent aujourd’hui confrontées à de nouveaux défis, celui de devoir gérer et analyser des Volumes de données en croissance exponentielle (l’échelle du téraoctet (1012) a vécu, voici venir l’ère du pétaoctet (1015) et de nature Variée (disponibles dans des formats structurés, semi-structurés voire non structurés).

Lire l'article

Les registres spéciaux

Vos propres programmes applicatifs peuvent attribuer des valeurs à des registres client spéciaux.

Lire l'article

DB2 for i 6.1, Les filtres de moniteur de base de données

Les filtres de moniteur de base de données remontent à la version V5R3.

Lire l'article

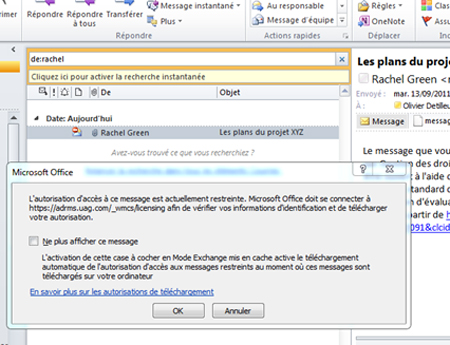

Laisser à l’utilisateur la possibilité de protéger ses échanges

La définition de règles automatiques est une bonne chose, pour se protéger efficacement, mais ne suffit souvent pas.

Lire l'article

Protection systématique des échanges électroniques

Une première solution pour s’affranchir de fuites d’informations peut être de systématiquement protéger les échanges internes.

Lire l'article

ADC : La fin des anciennes frontières

Les anciennes frontières entre les matériels, les logiciels et les réseaux tendent à disparaître rapidement avec l’évolution des solutions client-serveur vers les services Web.

Lire l'article

Lieu de déploiement d’un ADC

Lorsque vous proposez des solutions d’ADC à la direction, il est essentiel de pouvoir justifier leur coût.

Lire l'article

Les acteurs du marché de l’ADC

Les principaux acteurs proposant des solutions d’ADC sont bien connus.

Lire l'article

Avantages réels d’un ADC

Lorsqu’ils envisagent d’ajouter un ADC pour leurs solutions de centre de données, les acheteurs se posent la question suivante : « puis-je me débrouiller avec l’existant ? ».

Lire l'articleLes plus consultés sur iTPro.fr

- Top 5 du Baromètre de la cybersécurité 2025 : entre confiance et vulnérabilités persistantes

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

À la une de la chaîne Tech

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces