L’EPITA lance sa formation Securesphere

L’Epita renforce son rôle de centre de formation continue.

Lire l'article

Palo Alto Networks certifiée par l’ANSSI

Du nouveau dans le domaine de la sécurité des entreprises et des pare-feu de nouvelle génération avec la certification de Palo Alto Networks.

Lire l'article

Comment migrer vers SharePoint 2013 ?

S’il existe plusieurs façons de migrer, compte tenu du nombre de sources potentielles, une des erreurs à ne pas commettre est de négliger l’apport des outils tiers.

Lire l'article

Quelle vision a-t-on de l’existant ?

Il est souvent difficile d’obtenir une cartographie complète de son existant.

Lire l'article

Les questions à se poser avant de migrer

Les 7 questions à se poser avant de lancer sa migration vers SharePoint 2013.

Lire l'article

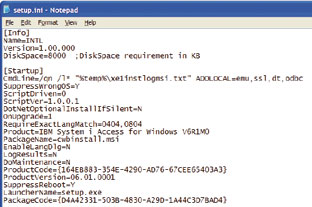

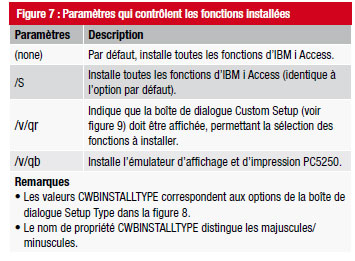

IBM i Access for Windows : Silent Install, Selective Install

Contrôlez les panneaux d'installation à afficher et les fonctions à installer.

Lire l'article

IBM i Access for Windows : Silent Install, Selective Install

Contrôlez les panneaux d'installation à afficher et les fonctions à installer.

Lire l'article

IBM i Access for Windows : Silent Install, Selective Install

Contrôlez les panneaux d'installation à afficher et les fonctions à installer.

Lire l'article

IBM i Access for Windows : Silent Install, Selective Install

Contrôlez les panneaux d'installation à afficher et les fonctions à installer.

Lire l'article

Microsoft joue la transparence

Pas de tabou. Pour la prochaine édition des TechDays, Microsoft joue la carte de la transparence et n’éludera aucun sujet. Le programme d’espionnage de la NSA, la montée des technologies open-source ou même les projets ratés chez certains de ses clients, vous saurez tout.

Lire l'article

L’ex-Directeur Technique de la DGSE rejoint Sogeti

C’est une recrue de choix pour la SSII française.

Lire l'article

HP revendique 70 % de parts de marché dans le cloud en France

2013 a été une bonne année pour HP.

Lire l'article

Vers une meilleure gestion des groupes locaux

L’article qui vous est présenté aujourd’hui porte sur la gestion des groupes locaux au sein de votre parc informatique.

Lire l'article

Windows 9 en avril 2015 ?

Le successeur de Windows 8 pourrait rapidement pointer le bout de son nez.

Lire l'article

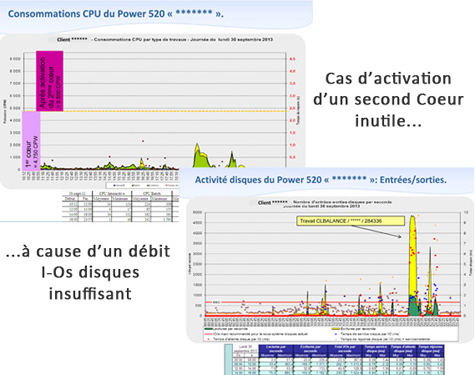

Service d’audit de performances en environnement IBM : enjeux et méthodes

Vous observez des ralentissements sur votre Power i ? Votre Power n'est plus à la hauteur des besoins de vos nouvelles applications ? Votre budget informatique se réduit ?

Lire l'article

Watson : IBM investit un milliard de dollars dans une nouvelle division

IBM vient d’annoncer la création d’une nouvelle division.

Lire l'article

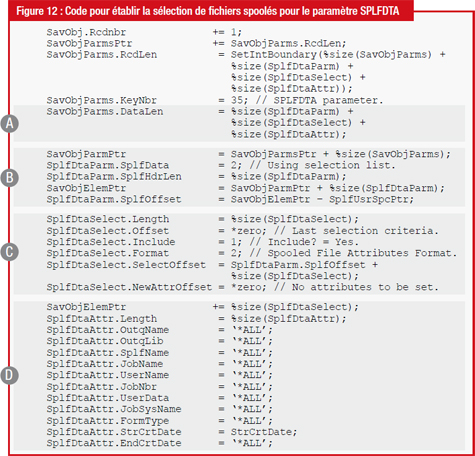

Paramètre SPLFDTA (Key #35)

La plupart des paramètres ajoutés à l'espace utilisateur sont de simples paramètres, uniques ou de liste, ordinaires, faciles à trouver.

Lire l'article

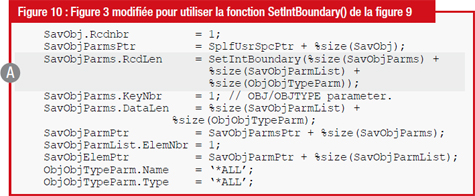

Champs RcdLen et DataLen

Vous vous demandez peut-être pourquoi la structure de données SavObjParms a besoin d'une taille pour les données et pour tout l'enregistrement ?

Lire l'articleLes plus consultés sur iTPro.fr

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Analyse Patch Tuesday Janvier 2026

- Souveraineté numérique : les décideurs publics veulent prioriser les modèles d’IA souverains

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer