Certificate Services de Windows Server 2003

Dans Windows Server 2003, Certificate Services offre de nombreuses nouvelles fonctions qui simplifieront la vie de l’administrateur CA (Certification Authority) et qui permettent de nouveaux standards. Parmi les fonctions nouvelles et améliorées, on trouve les modèles de certificats version 2, qui améliorent le contrôle sur l’enrôlement et l’émission de certificats ; l’archivage et la récupération des clés, et les listes de révocation de certificats (CRL, certificate revocation list) delta.Même si vous n’avez pas songé à Certificate Services par le passé, le moment est peut-être venu. Dans cet article, je décris la manière d’utiliser ces nouvelles importantes fonctions de Certificate Services.

Lire l'article

actu IT Pro Magazine sem 12

Microsoft a rendu disponible le Service Pack 1 de Windows Vista. Cette modification très attendue est téléchargeable à cette adresse. Le SP1 pèse 540 MO et réunit l’ensemble des mises à jour de l’OS. Il est aussi censé améliorer les performances du système d’exploitation et doit permettre aux professionnels IT de gérer l’administration de Vista […]

Lire l'article

Conseils pour la programmation et le développement – RPG/CL

Parfois, vous souhaiterez copier un fichier indexé (keyed) séquentiellement, en ignorant la clé (key). Par défaut, la commande CPYF utilise la séquence indexée pour le fichier cible. Pour contourner cela, changez le paramètre suivant : CPYF FROMFILE(X) TOFILE(Y) FROMCD(1) Le fait de changer FROMCD, en remplaçant la valeur par défaut *START par une valeur de […]

Lire l'article

Bibliothèque de commandes en i

Si vous placez une bibliothèque au-dessus de QSYS dans la portion système d’une liste de bibliothèques (par exemple MYQSYS), veillez à ce que l’autorité de la bibliothèque soit AUT(*USE), cela afin que les utilisateurs ne puissent y loger de nouveaux objets.

En effet, un programme ou commande précédant QSYS dans une bibliothèque peut contrecarrer le fonctionnement normal du système d’exploitation et se comporter comme un cheval de Troie.

Lire l'article

Disponibilité de SysInspector

La société ESET, spécialisé sur la protection proactive, a annoncé la disponibilité de SysInspector, un « outil d’analyse en profondeur ».

Cet utilitaire qui se veut intuitif, examine les différents éléments du système d’exploitation, dont les processus en cours, le registre, les programmes au démarrage ou les connexions réseaux, afin d’identifier les malwares et autres contenus malicieux.

Lire l'article

Actu System iNEWS semaine 16

Dans une étude publiée le 4 avril 2008, le Gartner a indiqué que la virtualisation sera la tendance qui aura le plus d’impact sur le visage du secteur IT d’ici à 2012. Cette pratique va modifier la façon dont l’informatique est gérée, achetée ou déployée et va permettre une restructuration du marché. « La virtualisation […]

Lire l'article

Actu System iNEWS semaine 14

IBM a lancé sa nouvelle génération de serveurs surnommé Power Systems au cours de la réunion du groupe utilisateurs COMMON. Power System est la finalisation de la stratégie d’IBM de réunir System i et System p dans une unique ligne de serveurs basé sur le microprocesseur Power6. Ces nouveaux serveurs peuvent accueillir trois systèmes d’exploitation […]

Lire l'article

10 raisons pour passer à Windows Server 2008

L’objectif de cet article est de vous présenter quelles seront les nouveautés principales de ce produit et surtout comment va-t-il répondre à vos problématiques actuelles et futures. Le produit étant encore en phase de développement, des changements de spécification peuvent intervenir entre la rédaction de cet article et la sortie du produit. Les multiples axes d’évolution du produit comprennent actuellement les domaines de la mobilité, de la sécurité et de la gestion. Ces évolutions sont bien plus importantes que celles que l’on avait pu découvrir lors du passage de Windows 2000 Server à Windows Server 2003 ou de Windows Server 2003 à Windows Server 2003 R2. Pour vous en convaincre, nous allons vous faire découvrir 10 nouveautés à travers trois catégories qui amélioreront et faciliteront la production de votre infrastructure informatique.

Une gestion plus efficace !

• Management simplifié du serveur

• Windows Power Shell

• Internet Information Services 7.0

Sécurité renforcée

•Renforcement de la sécurité interne : Nouveau Noyau NT 6.0 !

• Server de base "Core"

• Failover Clustering

• Network Access Protection (NAP)

Une plus grande flexibilité

• Refonte du service Terminal Serveur

• Windows Serveur virtualisation

• Service d’infrastructure sur vos sites distants (AD)

Conseils pour la programmation et le développement – Traitement des fichiers & PHP

J’utilise des messages de diagnostic et d’échappement dans beaucoup de programmes utilitaires. Le plus souvent, face à une erreur, la seule chose qui m’intéresse est le texte de ce message ; pour montrer cela, un sous-fichier de messages suffit amplement. Malheureusement, tous les écrans avec lesquels je travaille (dont certains remontent au System 34) n’ont […]

Lire l'article

Il me faut plus de débit, 2eme partie

Vous vous en souvenez, dans la 1ère partie de cet article (www.itpro.fr), j’évoquais plusieurs scénarios de performances, tels que contention de la CPU liée à la priorité et à LPAR, contention de disque liée à des tailles de pools changeantes et à l’utilisation du ratio de force de fichier base de données, et le scénario de fermeture de fichier Last Updater.Dans la 2ème partie, les cas de performances étudiés concernent aussi des expériences récentes chez Comapny aBc, une entreprise fictive qui a beaucoup de machines System i haut de gamme et une charge de travail quotidienne à deux niveaux de demande, chacun présentant des caractéristiques de traitement nettement différentes. A une heure prévisible chaque jour, la charge d’entrée augmente et conduit le système à 100 % d’utilisation de la CPU. Quand ce pic est atteint, la quantité de traitement disponible est poussée à sa limite et certains temps de réponse deviennent inacceptables pour les utilisateurs.

Ici, j’évoque quelques éléments importants liés au traitement susceptibles d’affecter la performance, mais généralement hors du champ du réglage du système. Parmi eux, on retiendra la contention d’objets liée aux jobs applicatifs, la protection du chemin d’accès gérée par le système, l’allocation de l’espace des fichiers base de données, et le seuil du journal.

actu IT Pro Magazine sem 19

Les chercheurs de la société éditrice de logiciels de sécurité Finjan ont eu un choc : Ils ont découvert le mois dernier 1,4 Gigabyte de données sensibles, volé en Europe, Amérique du Nord, Moyen Orient et Inde, et stocké sur un serveur malaisien. Ledit serveur était programmé pour mener des attaques de malwares en plus […]

Lire l'article

Modèles de conception de logiciels

En matière Les développeurs chevronnés s’appuient sur des années d’expérience de conception pour créer des applications souples, efficaces et faciles à maintenir. Les meilleurs d’entre eux ne s’appuient pas seulement sur leur propre expérience, mais aussi sur le bagage d’autres praticiens.

Lire l'article

Découvrez Windows Server 2008

Tout d’abord connue sous le nom de code Longhorn Server, Windows VISTA. Cette sortie correspond en France au deuxième opus de l’évènement Microsoft TechDays 2008, qui se déroule du 11 au 13 Février 2008. Une fois n’est pas coutume la sortie française s’effectue avant la sortie mondiale!

Il est évidemment impossible de couvrir l’ensemble des nouveautés d’un tel produit. Cependant nous allons nous efforcer de présenter les fonctionnalités essentielles de Windows 2008 et tenter de vous expliquer comment ce nouveau système va révolutionner votre vie d’administrateur !

actu Windows semaine 11

Microsoft vient de publier sur son site Windows Vista. Le premier tableau dresse la liste des soft bloqués après leur démarrage. On y trouve, Zone Alarme Security Suite ou encore BitDefender AV et Internet Security. Dans le deuxième tableau, MS inclut les programmes n’arrivant plus à démarrer, après l’installation du SP1 de Vista. Enfin, un […]

Lire l'article

Conseils pour la programmation et le développement – Documentation et IFS

Nous détestions créer notre documentation avec des photos d’écran System i parce que, lors de l’impression, ils utilisent toujours trop de toner (fond noir). Nous avons commencé à créer des sessions séparées avec des fonds en couleur claire juste pour la copie, mais c’était trop fastidieux. Nous avons trouvé mieux : une macro Word qui […]

Lire l'article

Captiva eInput 2.0

EMC vient de sortir EMC Captiva eInput 2.0, une solution de capture distribuée de documents via le Web. Le logiciel permet de numériser et d’indexer des documents à distance par le biais d’un navigateur internet.

Captiva eInput 2.0 est une extension de la plate-forme Captiva InputAccel.

Lire l'article

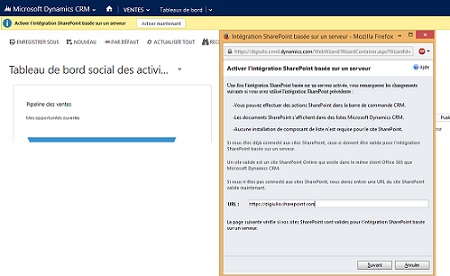

Sharepoint

Microsoft Office SharePoint Portal Server 2003 et Windows SharePoint Services 2.0 s’imposent chaque jour davantage. Qu’est-ce que cela signifie pour un pro de l’informatique tel que vous ? Probablement que l’un de ces outils, ou les deux, vous seront imposés et que vous devrez les administrer et les étendre – si ce n’est déjà fait.Il existe des articles et des livres pour mieux comprendre et gérer SharePoint Portal Server et Microsoft Windows SharePoint Services (que j’appellerai collectivement SharePoint dans le reste de cet article). Vous trouverez aussi des explications sur la manière de tirer parti des nombreux points forts de SharePoint, mais beaucoup moins sur ses faiblesses. Pendant notre pratique de SharePoint, nous avons passé du temps (bien plus que nous ne voulons l’admettre) à trouver les lacunes de SharePoint et à analyser les solutions potentielles. Loin de nous l’intention d’accabler le produit. Mais il nous semble que si vous savez comment contourner quelques-unes des limitations les plus évidentes – en personnalisation radicale, internationalisation ou localisation au niveau du portail et domaine de Search – vous utiliserez beaucoup mieux SharePoint, dès le départ. Microsoft a écouté ses clients avec attention, par l’intermédiaire des divers programmes que la firme sponsorise : le Developer Advisory Council (DAC), le Partner Advisory Council (PAC) et le Technology Adoption Program (TAP). A la suite de quoi, la prochaine version de Microsoft Office, dont le nom de code est Office 12, prendra en compte beaucoup des lacunes signalées. Nous travaillons activement avec la version Office 12 bêta 1 de SharePoint, mais il faut attendre que le produit soit plus mature pour pouvoir en dire plus sur ces améliorations. Par ailleurs, si vous utilisez des versions antérieures à Office 12, vous devez être au courant de ces insuffisances.

Lire l'article

SQL Server 2008 : la plateforme incontournable pour les entreprises

Evolution majeure par rapport à sa version 2005, SQL Server 2008 sera « disséquée » pendant les Microsoft TechDays, au travers de 40 sessions basées autour de 4 grands sujets : • Le premier concerne la « plateforme de données d’entreprises ». L’idée est de montrer que ce produit est taillé pour les besoins les […]

Lire l'article

Windows Embedded/nouveau serveur d’entreprise/Microsoft SharePoint

Microsoft a annoncé le lancement de Windows Embedded CE 6.0 R2.

Une offre qui s’adresse à tous les développeurs et fabricants d’appareils électroniques souhaitant connecter leurs produits aux ordinateurs sous Windows Vista ou Windows Server 2008, ainsi qu’à d’autres dispositifs.

Lire l'article

Explorer Exchange 2003 Service Pack 2

C'est le grand jour ! Microsoft Exchange Server 2003 Service Pack 2 (SP2) arrive. SP2 s’appuie sur l’excellente base de Exchange 2003 et de ses mises à jour SP1 et devrait intéresser la plupart des entreprises. Pour savoir si cette release vous intéresse, le meilleur moyen est de passer en revue les principales nouveautés de Exchange 2003 SP2.

Lire l'articleLes plus consultés sur iTPro.fr

- Analyse Patch Tuesday Février 2026

- Entamer la transition vers la cryptographie post quantique est prioritaire

- Full Cloud : une transformation numérique inévitable pour les entreprises ?

- Pilotage de la DSI : lucidité, exigences et engagement

Articles les + lus

Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

À la une de la chaîne Tech

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces