Ecritel s’associe à Cedexis pour optimiser son offre multi-CDN

Ecritel, entreprise spécialisée dans l’hébergement de sites e-commerce, annonce la signature d’un partenariat avec la société Cedexis.

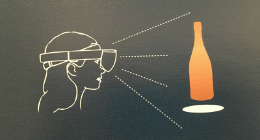

La solution de load balancing et de monitoring de Cedexis accélère les temps d’affichage en aiguillant en temps réel les internautes vers le serveur, peering, transit, CDN ou Cloud le plus performant.

Lire l'article

Réseaux, Retour aux fondamentaux

Les réseaux modernes peuvent être extrêmement compliqués, avec leurs routeurs multiples, commutateurs intelligents agissant comme des routeurs (appelés commutateurs de couche 3 ou commutateurs de routes), pare-feu, et souvent routes et équipement redondants.

Lire l'article

La couche protocoles du réseau

La couche 3 contient les protocoles, qui rendent le réseau utilisable.

Lire l'article

Les paquets de données

Dans la couche 2 se trouvent les paquets de données conformes au média : pour Ethernet, ce sont des paquets 802.3. Un paquet se compose de trois parties principales : l’en-tête, les données et la queue.

Lire l'article

La couche physique du réseau

La couche 1 est la couche physique. Ethernet est la couche 1 la plus largement utilisée. Ethernet repose sur un grand nombre de détails : tensions, timings, brochages et autres caractéristiques électriques.

Lire l'article

Réseaux : les principes de base

Découvrez les couches qui constituent un réseau, et leur rôle. Jadis, on disait souvent que le meilleur moyen de sécuriser notre S/34 était de déconnecter le câble twinax. En effet, c’était pratiquement la seule chose qui lui soit connectée. Certes, beaucoup de machines avaient aussi des lignes de communications, mais la plupart aboutissaient directement dans nos propres locaux. Le nombre d’adaptateurs réseau pour le S/34 : 0. Projetez-vous à aujourd’hui et à l’IBM Power System. Ce dossier est issu de notre magazine System iNews (06/09). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

Vers un meilleur dialogue pour la BI

À bien y regarder, c'est toujours aux services informatiques de déployer la "Business Intelligence" au reste de l'entreprise alors que, de façon très contradictoire, ils sont justement les seuls à ne pas en bénéficier.

Lire l'article

La BI au secours des IT

S'il est un département où la confusion et le manque de lisibilité sont particulièrement handicapants c'est bien celui de l'informatique. On le sait tous, les coûts IT sont difficiles à évaluer. La BI vient apporter des éléments prédictifs et surtout vient rationnaliser la gestion des services informatiques.

Les questions à se poser avant de migrer vers Exchange Online

Vous l’aurez compris, la politique des mots de passe sur Exchange Online est un sujet sur lequel vous devrez vous pencher avant d’envisager une migration de vos utilisateurs. Si Microsoft propose un outil de synchronisation de l’annuaire Active Directory et de BPOS, celui-ci ne prend pas

Sites pour la communauté IT

IT Pro s'agrandit. Des sites spécialisés sur vos environnements informatiques professionnels, édités par la rédaction d’IT-Media, viennent de voir le jour.

Cinq nouveaux portails Web, que vous avez peut-être déjà parcourus, viennent enrichir un fond éditorial déjà composé de plus de 2 600 dossiers.

Lire l'article

Upgrade Windows Server 2008 R2

Le fait de rester à jour avec le nec-plus ultra de la technologie de contrôleur de domaine constitue l’une des meilleures approches pour garantir la cohérence d’Active Directory.

Lire l'article

Les risques des DC virtualisés

Enfin, il existe un danger insidieux tapi au sein d’une nouvelle possibilité extrêmement utile. Actuellement, les environnements informatiques n’ont d’yeux que pour la virtualisation. Chaque environnement est entièrement ou partiellement virtualisé, ou envisage très fortement de lancer son propre projet de virtualisation.

Lire l'article

Des GPO difficiles à restaurer

Vos GPO constituent une autre menace cachée. Ces objets font en sorte de garantir une configuration homogène des serveurs et postes de travail. Pourtant, cette tâche comporte un revers non identifié : les GPO proprement dits ne sont pas sauvegardés d’une manière qui permette leur restauration. Le

Les dangers d’Active Directory

Avec ses tentacules s’étendant dans tous les recoins du réseau de votre société, même le grand Cthulhu n’est pas aussi gargantuesque, ni aussi terrifiant que la menace que pourrait représenter votre architecture Active Directory.

Découvrez ci-dessous la suite de notre dossier "Comment éviter les désastres Active Directory".

Lire l'article

Se connecter au portail Web VMM

Votre utilisateur Self-Service créé, nous allons pouvoir nous connecter au portail web afin de vérifier que notre utilisateur BILL GATES puisse créer et bien disposer des actions prédéfinies sur les machines virtuelles.

• Ouvrir une page internet sur votre poste client et taper

Créer un rôle utilisateur Self-Service dans SCVMM

SCVMM 2008 R2 inclut trois types de rôles au sein de son infrastructure, chacun permettant la gestion de celle-ci avec des actions bien définies. • Le rôle administrateur Il dispose d’un contrôle total sur tous les objets, paramètres et configurations des données

Lire l'article

Quel avenir pour la virtualisation ?

La technologie de la plateforme que l’on avait coutume d’appeler « l’AS/400 » n’a plus rien à voir avec ce qu’elle était en 1988. Même si les fondements de base ont été conservés (espace adressable unique, système d’exploitation indépendant du matériel, conception basée objet …), les principales

IBM i et le stockage externe

Depuis plusieurs releases d’OS/400 puis de i5/OS, le système d’exploitation d’IBM Rochester supportait les disques externes sur des baies SAN, mais uniquement sur certaines baies IBM. La raison était purement technique car IBM i est le seul Operating System à utiliser des secteurs disques de 520

La virtualisation sur IBM i 6.1

La majorité des nouvelles fonctions n’est disponible que sur les serveurs à base de processeurs POWER6 (Power Systems).

En ce qui concerne la version, bien que la V5R4 soit supportée sur les POWER6 (avec un microcode V5R4M5), il ne faut pas se leurrer : la virtualisation avancée n’est réellement utilisable qu’avec la version V6R1 (i 6.1). De nombreuses contraintes techniques viennent d’être levées avec i 6.1, en effet, il est désormais possible de totalement virtualiser un environnement IBM i (ex i5/OS).

Ce dossier est issu de notre magazine System iNews (05/09). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Créer un profil matériel et un template

Un profil matériel est un profil regroupant des paramètres matériels tels que les interfaces réseau, la mémoire ou encore le processeur. Ces profils permettent de disposer de configuration matérielle identique lors de la création de machines virtuelles.

Vous pourrez les modifier à tout moment …

Les plus consultés sur iTPro.fr

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

- Sécurité des équipes : les organisations à la peine

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

- Maîtriser l’observabilité des données IA