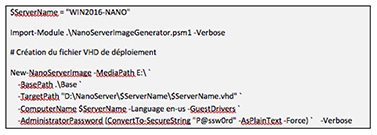

Créer un profil de système d’exploitation invité

Le profil de système d’exploitation invité contient des paramètres liés à l’OS que vous souhaitez déployer. Celui-ci est une généralisation ou une personnalisation d’informations liées au système d’exploitation (nom de l’ordinateur ou fichier de réponse …).

Il est relativement important de disposer au sein

Domaines, DC, sites et liens de site orphelins

Tandis que la « forêt » perdure systématiquement en tant qu’entité globale, en interne, votre forêt Windows peut être tout à fait malléable au fil du temps. De nouveaux domaines, DC, sites et liens de site peuvent être créés et supprimés dans le cadre de tests, de

Cartes réseau inutilisées actives

Un aspect courant lié autrefois aux opérations de configuration, mais souvent oublié aujourd’hui, concerne la désactivation des cartes réseau inutilisées. Si elles sont situées sur des serveurs membres, elles peuvent occasionner des problèmes de connectivité, mais n’ont généralement pas d’impact majeur sur les opérations. En revanche, sur

Vieillissement et nettoyage DNS

Vous avez peut-être encore à l’esprit la guéguerre qui sévissait il y a quelques années entre les partisans de DNS (Domain Name System) et ceux de WINS (Windows Internet Name Service) ?

Lire l'article

Modification des dossiers Sysvol

Avec la sortie de Windows Server 2008, Microsoft a débarrassé sa technologie de réplication Sysvol de la très décriée fonction FRS (File Replication Service). Celle-ci laisse désormais la place à la nouvelle technologie DFS-R (Distributed File System-Replication) plus robuste.

L’ancienne technologie FRS divisait les

Comment éviter les désastres Active Directory

Une défaillance d’Active Directory peut avoir des conséquences désastreuses pour l’ensemble de votre environnement informatique.

Toutefois, avec quelques conseils et certaines pratiques d’excellence, il est possible de préserver le bon fonctionnement de votre architecture d’annuaire.

Lire l'article

PowerVM : la virtualisation sur processeur POWER

Avant avril 2008, la virtualisation sur processeur POWER n’avait pas de nom particulier malgré l’étendue de ses possibilités et son extrême sophistication. Le service marketing d’IBM a probablement considéré qu’il y avait un manque de ce côté. Désormais, le composant de virtualisation sur plateforme POWER se nomme

IBM et la virtualisation : mythes et réalité

Nombreuses sont les personnes qui, aujourd’hui encore, parlent d’AS/400 lorsqu’elles abordent le sujet du serveur midrange d’IBM. Pourtant, ce dernier n’existe officiellement plus depuis 2000, il a d’abord été remplacé par le iSeries puis par le System i5 en 2004.

En 2008, IBM a initié une convergence des serveurs System i (ex AS/400) et System p (ex RS/6000) afin de rationaliser sa gamme. Cette unification des serveurs midrange a produit une nouvelle gamme : les Power Systems.

Ce dossier est issu de notre magazine System iNews (05/09). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Etape 2 : Choisir ses outils de migration

Il existe en fait trois possibilités, plus ou moins complexes pour migrer des données de boîtes aux lettres entre deux organisations.

Lire l'article

Etape 1 : Ouverture des communications réseaux et autorisations

Si vous le voulez bien commençons par le début. Pour déplacer des données mieux vaut avoir entre les deux environnements une connexion réseau…. Une bande passante correcte peu utilisée en heures non ouvrées, et une réduction éventuelle des volumétries par une politique d’archivage drastique, facilitera les déplacements

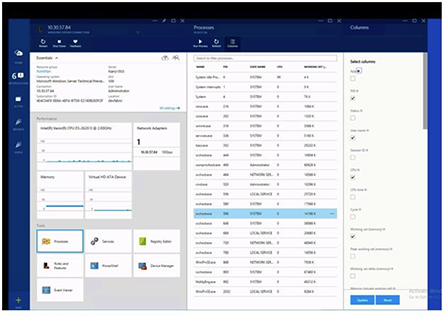

Installation de la console d’administration VMM

Les pré-requis nécessaires

• Pour voir les pré-requis matériels et logiciels nécessaires à l’installation de la console d’administration, voici un lien TechNet

• Pour voir les les systèmes d’exploitation supportés pour l’installation de la console d’administration, voici un lien TechNet

Gérer des voluméries importantes avec les appliances Bull

Pour gérer efficacement des volumétries très importantes et un nombre élevé d’utilisateurs simultanés, il est essentiel de coupler la solution logicielle à des solutions matérielles testées, éprouvées et certifiées.

Lire l'article

PowerShell Nouvelle génération

Je me souviendrais toujours de la première version de Windows PowerShell avec nostalgie, au même titre que j’ai adoré la série « Star Trek » originale. Mais ce n’est pas pour autant que j’ai boudé mon plaisir avec la suite « Star Trek : La nouvelle génération ».

Lire l'article

Les nouvelles compétences du DSI de demain selon HP

La division Impression et Imagerie (IPG) d’HP lance une nouvelle campagne cet été.

Selon celle-ci, les technologies allant de l'impression mobile au cloud computing donnent une importance nouvelle aux compétences managériales des DSI.

Lire l'article

Trend Micro cible les APT

Trend Micro annonce des nouvelles solutions pour neutraliser les menaces APT (Advanced Persistent Threats), des menaces sophistiquées et particulièrement virulentes qui contournent les outils classiques de sécurité pour s’immiscer au sein du périmètre réseau.

Les menaces APT constituent des menaces ciblées et sophistiquées. Plusieurs études, comme le rapport 2011 Verizon Data Breach Investigation Report pointent notamment le délai très important entre le premier détournement effectif de données et la découverte et restauration de ce piratage.

Lire l'article

Créer une liste SharePoint depuis InfoPath

Une autre possibilité offerte par InfoPath 2010 est la création de liste ou library. En effet, il est également possible de définir un formulaire avec tous les champs nécessaires. Lors de la publication du formulaire dans SharePoint, une liste avec les colonnes nécessaires sera créée.

Windows Intune, SQL Server Denali, System Center

La Worldwide Partner Conference est arrivée à son terme au Staples Center de Los Angeles. 15 000 partenaires du monde entier étaient réunis pour l’occasion. Microsoft en a évidemment profité pour faire le plein d’annonces, encore une fois très orientées cloud computing.

Lire l'article

Les frontières entre le SMP et MPP

Alors quand faut-il partir vers de l’Appliance et quand faut-il adopter du MPP ? Il n’existe aucune réponse unique et universelle. Et la volumétrie, souvent présentée comme principal critère, est loin d’être un critère unique et significatif. Pour Frank Sidi « Avec Fast Track en mode SMP,

Les avantages de l’approche appliance

Vers l’Appliance SMP

Malgré tout, dès lors que l’on parle de volumétrie de plus d’1 To et d’un nombre important d’utilisateurs, les IT sont confrontés à des problématiques parfois ardues de paramétrage. Frank Sidi rappelle ainsi que « Lorsqu’on installe un projet décisionnel

Les plus consultés sur iTPro.fr

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

- Sécurité des équipes : les organisations à la peine

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

- Maîtriser l’observabilité des données IA