Choix d’architecture Data Warehouse

Le choix d’une architecture matérielle pour héberger le Data Warehouse est une étape complexe. Elle consiste en réalité à résoudre une équation à quatre inconnues : la volumétrie des données, le nombre d’utilisateurs (et par voie de conséquence le nombre de requêtes simultanées), la complexité des requêtes

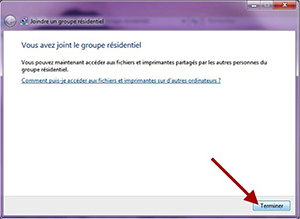

Architecture et pré-requis de SCVMM

Dans les profondeurs de VMM 2008 R2

Bien évidemment, parler d’un produit c’est tout d’abord parler de son architecture et des différents éléments qui le composent :

• Le serveur VMM exécutant le service Virtual Machine Manager (VMMService).

•

Les objets pris en charge par SCVMM

Les six objets pris en charge par VMM sont identifiables dans le volet de navigation à gauche lors de l’ouverture de la console administrateur :

• Ordinateurs hôtes

Il s’agit des ordinateurs ou hôtes prenant en charge une technologie de virtualisation supportée par

Développer une application Silverlight 4 dans Visual Studio 2010

Tout d’abord à la création de l’application Silverlight 4, la boîte de dialogue (cf. Figure 4) apparaît. Afin de pouvoir utiliser WCF RIA Services, il suffit de cocher la case correspondante.

Ensuite, la boîte de dialogue (cf. Figure 5) s’affiche lorsque l’on souhaite ajouter un Domain

Exemple d’application RIA

Notre exemple possède une base de données qui peut être hébergée ou non sur le même serveur que notre application. La partie serveur est composée d’une couche d’accès aux données (DAL) qui peut être générée grâce à Entity Framework, par exemple. Ensuite, il faut implémenter la

Développer des applications RIA avec le framework WCF

Les applications RIA (Rich Internet Application) sont des applications web pouvant rivaliser avec leur pendant RDA (Rich Desktop Application) à la différence qu’elles s’exécutent à l’intérieur d’un navigateur Web.

A noter maintenant qu’elles tendent à en sortir pour s’installer sur le poste client (cf. le mode Out-Of-Browser de Silverlight). Leur design est soigné, l’interactivité est quasi-omniprésente avec l’utilisateur.

Lire l'article

Bull bullion, le plus rapide serveur d’entreprise X86

Le dernier benchmark SPECint2006 a rendu son verdict.

Et c’est le serveur Bull novascale bullion qui remporte la palme.

Lire l'article

ERP, Susciter l’adhésion des utilisateurs

N’allez surtout pas croire que le mot « préférence » ici signifie que l’entreprise a laissé ses collaborateurs choisir si le projet ERP est entrepris ou non. Même la société A+ n’a pas donné à ses employés un vote égal pour savoir s’il fallait ou non

Compréhension du projet ERP

Dans le changement de culture massif associé à ERP, l’une des choses les plus difficiles à surmonter est la croyance : « le démon que je connais est meilleur que celui que je ne connais pas ». Je vois cela dans chaque projet ERP, même chez la

ERP, Préparer les utilisateurs

Créer la prise de conscience est un choix volontaire. Plus précisément, dans des projets ERP réussis, l’encadrement choisit de consacrer du temps, des ressources et de l’engagement à bâtir la prise de conscience de ce qui arrive et quand. Cette prise de conscience est construite par

Solutions SSO

J’ai rencontré des gens qui pensent que les solutions SSO affaiblissent la sécurité globale parce que les profils et mots de passe utilisateur sont stockés en un point central.

Lire l'article

La méthode IBM i de gestion des mots de passe

L’IBM i a trouvé un meilleur moyen pour faciliter la gestion des mots de passe pour les administrateurs et la corvée des multiples mots de passe pour les utilisateurs finaux : password-elimination single sign-on (SSO). Password-elimination SSO repose sur deux technologies : Kerberos (également appelé

La corvée de la gestion des mots de passe

Sans aucun doute, la gestion des mots de passe est un fardeau pour les administrateurs système et de sécurité. Après avoir créé et communiqué une stratégie de mots de passe, il faut la surveiller et la gérer.

Et, comme cette gestion est critique pour le respect de la stratégie de sécurité, vous devez la vérifier souvent.

Lire l'article

Nouvelles valeurs système de mot de passe

IBM i 6.1 a introduit trois nouvelles valeurs système liées aux mots de passe. La figure 5 contient la liste complète des valeurs système de mots de passe i. La nouvelle valeur système de mot de passe la plus notable en 6.1 est QPWDRULES, que vous pouvez

Le mot de passe est la clé

La sélection, la mise en œuvre et la gestion des outils n’est pas une tâche simple. La figure 2 montre la liste des outils du SANS (SysAdmin, Audit, Network, Security) Institute qui donne les meilleurs résultats et identifie cinq murs défensifs comprenant 30 catégories d’outils. Il existe

Différences entre authentification et autorisation

Les administrateurs de stratégies, ou de règles et procédures, mettent souvent tous leurs œufs de sécurité dans le même panier, et s’en remettent à une seule étape d’authentification comme barrière unique d’accès aux ressources par des étrangers. L’accès devrait être contrôlé par au moins deux processus :

Les clés de l’authentification

Pendant l’un de mes voyages professionnels, un employé dans la salle des serveurs devait accéder en urgence à un IBM i pour installer une application à utiliser le lendemain matin.

Des verrous chiffrés identiques protégeaient chaque salle de serveurs, et la personne qui connaissait la combinaison était absente pour la journée. Les verrous étaient configurés de la manière suivante : 1|2, 3|4, 5|6, 7|8, 9|0 et #.

Lire l'article

Votre Cloud : nouvelle technologie, mêmes exigences de gestion

Dans un environnement où la capacité de changement et d’adaptation est vitale pour mener à bien l’activité, comment les services informatiques offrent-il une maîtrise permettant de garantir la qualité de service d'un réseau exigée tout en délivrant la réactivité et la réduction de coûts promises par

Trouver l’informatique Cloud la plus adaptée à l’entreprise

Il existe trois principaux types d’environnements de cloud computing : les nuages publics, privés et hybrides. Les nuages publics offrent un grand intérêt pour les entreprises ne souhaitant pas être propriétaires ou gérer leurs propres infrastructures ou applications. Vous louez pour l’essentiel une machine virtuelle à l’heure,

Compuware rachète dynaTrace pour 256 millions de dollars

Compuware annonce l'acquisition de la société dynaTrace, spécialiste de la surveillance de la performance applicative (APM). Cette acquisition de 256 millions de dollars a été finalisée le 1er Juillet 2011.

dynaTrace connaît une croissance de 125 % sur 5 ans (CAGR), notamment grâce à sa solution PurePath d’optimisation des applications.

Lire l'articleLes plus consultés sur iTPro.fr

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

- Sécurité des équipes : les organisations à la peine

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

- Maîtriser l’observabilité des données IA