Dans cette boîte de dialogue, indiquez l'adresse IP ou le nom DNS de votre serveur RAS (ou du NAS de l'ISP), spécifiez le Secret et choisissez si vous voulez ou non utiliser des signatures pour plus de sécurité. Vous pouvez ignorer la liste déroulante Client- Vendor, à moins que vous

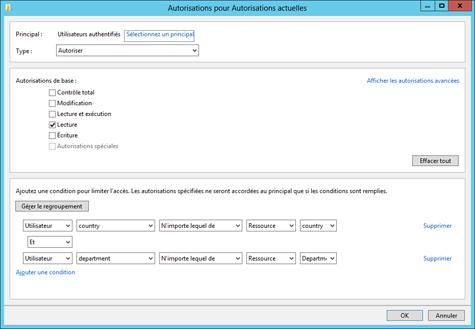

Configurer IAS Win2K (2)

n’utilisiez l’attribut Client-

Vendor spécial dans votre

politique d’accès à distance.

Si vous voulez utiliser

les attributs Client-

Vendor et si votre client IAS est un serveur RAS Microsoft, vous

devez remplacer le paramètre standard

RADIUS par défaut d’IAS dans la liste

déroulante Client-Vendor, par

Microsoft. Si vous voulez utiliser les attributs

Client-Vendor et si votre client

IAS est un NAS, demandez à l’administrateur

du NAS quelle valeur il faut utiliser.

La liste déroulante Client-Vendor

contient plusieurs noms dont 3Com,

Cisco Systems, Eicon Networks, Shiva

et US Robotics. Si vous hésitez, tenezvous

en au paramètre par défaut RADIUS

standard.

Vous pouvez ajouter autant de

clients que vous avez de serveurs RAS

(ou NAS). On voit figure 7 un exemple

d’IAS configuré pour deux serveurs

RAS. Après avoir défini vos clients,

faites un clic droit sur l’icône d’un

client pour renommer ou supprimer le

client, ou pour modifier ses propriétés.

Dans le snap-in Internet Authentication

Service, rien n’indique que les

clients sont connectés et il n’y a pas

non plus d’option de mise à jour ou de

rafraîchissement.

Si vous utilisez de multiples serveurs

IAS pour la tolérance aux pannes,

vous devrez configurer les serveurs de

manière identique avec les mêmes détails

client, détails serveur et politiques

d’accès à distance. L’outil de scripting

Netsh peut vous aider à accomplir

cette configuration identique en exportant

des paramètres d’un serveur

dans un fichier sur une disquette 3.5

pouces, à partir duquel d’autres serveurs

IAS pourront importer les paramètres.

Pour utiliser Netsh, tapez

netsh aaaa show config>A:\IAS.txt

à une invite de commande sur le serveur

IAS configuré. Cette commande

transfère la sortie dans un fichier.

Ensuite, insérez la disquette ci-dessus sur un serveur IAS non configuré. A une invite de commande sur ce serveur, tapez

netsh exec a:\IAS.txt

Cette commande exécute la configuration

sauvegardée. Un message de

confirmation vous informera que la

configuration du serveur a réussi.

Ouvrez le snap-in Internet

Authentication Service pour confirmer

que les paramètres ont été importés

correctement.

Vous pouvez maintenant pratiquer

l'authentification centrale pour des

clients d'accès distant. Et ce, que l'authentification

soit pour de multiples

serveurs RAS Win2K, des serveurs RAS

NT 4.0, ou pour le serveur d'accès réseau

d'un ISP.

Téléchargez cette ressource

Guide de Threat Intelligence contextuelle

Ce guide facilitera l’adoption d’une Threat Intelligence - renseignement sur les cybermenaces, cyberintelligence - adaptée au "contexte", il fournit des indicateurs de performance clés (KPI) pour progresser d' une posture défensive vers une approche centrée sur l’anticipation stratégique

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Analyse Patch Tuesday Janvier 2026

- Souveraineté numérique : les décideurs publics veulent prioriser les modèles d’IA souverains

- Dans l’œil du cyber-cyclone : l’excès d’optimisme constitue le risque principal pour la résilience des données

- Les 3 prédictions 2026 pour Java

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer