Data, sauvegarder les données de l’entreprise

La sauvegarde des données est indispensable à l’entreprise et une analyse des besoins et de l’impact sur l’infrastructure est nécessaire pour garantir leur pérennité.

Lire l'article

Hackers, pourquoi sont-ils indispensables ?

Les hackers ? Indispensables ? Vu sous cet angle, la question paraît idiote. Mais que serait un bon article sans un titre accrocheur après tout !

Lire l'article

Accenture, Omni-canal et anciens systèmes informatiques

Porter avec style le “noir tendance” même avec des bottes usées.

Lire l'article

Menaces APT : déceler les signaux faibles et préparer son réseau

Difficile de parler de menaces APT (Advanced Persistent Threat) sans répéter des choses maintes fois évoquées. Plutôt que de dresser une nouvelle fois le portrait robot d’une APT, intéressons-nous aux moyens pour préparer son réseau à faire face à ce type d’attaques.

Lire l'article

Airbnb, le Cloud Computing au service de l’hôtellerie en réseau social

Voici quelques semaines, une société de service informatique me propose de venir former ses architectes à la conception d'infrastructures Cloud Computing sur l'un de leurs sites à Sophia Antipolis (06).

Lire l'article

Les 4 grandes tendances du stockage d’entreprise pour 2015

L'informatique a-t-elle déjà connu une époque aussi palpitante ? C'est comme si le secteur avait appuyé sur la pédale d'accélération de l'innovation, et il ne semble pas près de freiner.

Lire l'article

Passer d’un réseau fixe à un réseau dynamique

Eric Sèle, Vice-Président Strategic Solutions EMAE chez Ciena, spécialiste réseaux et télécommunications, nous éclaire sur l’optimisation de la gestion des réseaux.

Lire l'article

Sécurité IT : Vers un modèle de défense rétrospectif

Dans les juridictions pénales, le principe de la double incrimination interdit à quiconque d’être jugé deux fois pour le même crime.

Lire l'article

Savoir proposer et défendre le modèle hybride dans votre organisation

On parle souvent du Cloud Computing comme une technologie disruptive.

Lire l'article

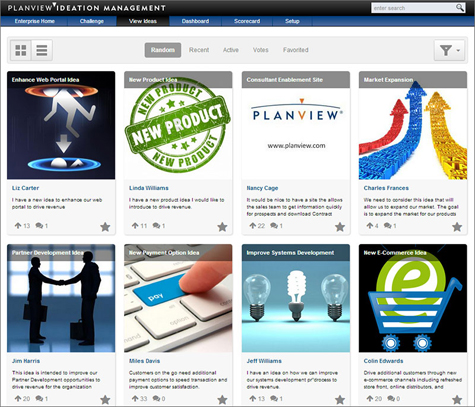

Planview Enterprise 11.2 s’ouvre aux métiers

Planview dévoile une nouvelle version de sa solution PPM (Project Portfolio Management, ou Gestion de portefeuille de projets) Enterprise 11.2.

Lire l'article

SharePoint 2013 en 5 Points

Résumer SharePoint 2013 dans toute sa globalité est complexe. Le faire en 5 points l’est encore plus.

Lire l'article

Journalisation en environnement IaaS

Dans les architectures de type Cloud Computing, à la différence de l'informatique traditionnelle, stocker des journaux de transactions (ou logs en anglais) doit être vu comme une ligne budgétaire.

Lire l'article

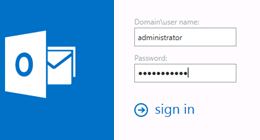

Webcast Exchange 2013 et Répartition de charge

La répartition de charge et la publication des services de messagerie Microsoft est un point crucial et extrêmement complexe à gérer.

Lire l'article

Teradata franchit le cap du Big Data grâce à sa technologie avancée

La nouvelle base de données de Teradata permet à ses clients de tirer parti de divers systèmes, techniques analytiques, langages de programmation et types de données.

Lire l'article

Comment tirer le potentiel de l’information ?

Emmanuel Serrurier, Directeur Général France d’Informatica, nous livre quelques orientations stratégiques destinées à simplifier les infrastructures des entreprises.

Lire l'article

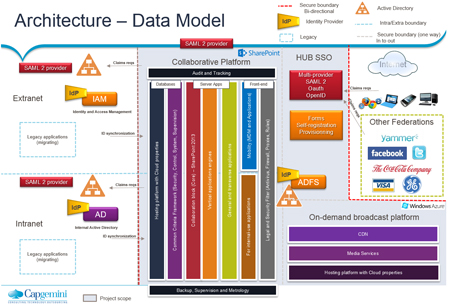

Cloud-Ready – Le modèle de données

Récemment, une enquête de l'Insee sur les technologies de l'information et de la communication et le commerce électronique au sein des entreprises d'au moins 10 personnes a montré que si presque 100% des sociétés sont connectées à Internet, elles ne sont que 64% à être présentes sur ce média au travers d’un site web ou une page d’accueil.

Lire l'article

Sécurité de l’IBM i – Les briques de base

Comprendre et apprécier le dispositif de sécurité de l’i.

Lire l'article

La virtualisation … Pourquoi ? Comment ?

Ce mois-ci, revenons aux origines de la virtualisation ! Pourquoi la virtualisation a-t-elle intégrée toutes les strates de nos systèmes informatiques ? Est-ce un eldorado technologique ? Est-ce un argument marketing magique qui peut s'appliquer à tout et qui permet de tout vendre ? La réponse se trouve entre ces deux extrêmes et c'est ce que je vais présenter dans le présent billet.

Lire l'article

Exchange 2013 – La nouvelle cuvée du serveur de messagerie de Microsoft

Avec Exchange 2013, l’équipe produit de Microsoft a entendu et pris en compte un certain nombre des remarques et besoins des utilisateurs et des administrateurs d’Exchange Server.

Lire l'article

Big Data : la promesse du ROI

Si l’on s’entend désormais pour définir ce qu’est le Big Data en fonction des contraintes qu’on lui reconnait, il n’est pas encore évident pour tout le monde que le Big Data ne doit pas être considéré comme un problème à résoudre, mais bien comme une opportunité à saisir.

Lire l'article