Gouvernance des données, 6 étapes clés

Les départements IT sont confrontés à deux principaux écueils : d’un côté ils doivent faire face à une myriade de menaces à l’encontre des données de l’entreprise, et de l’autre, composer avec toutes sortes d’obligations de conformité et de règlements internes.

Lire l'article

Stockage cloud au service de la mobilité

Le stockage dans le cloud se généralise pour pouvoir accéder à ses fichiers sur tous ses différents terminaux : PC, smartphone ou tablette.

Lire l'article

Dictao racheté par le groupe Safran

L’éditeur français de solutions de sécurité (authentification, signature, archivage,…) vient d’être racheté par Morpho.

Lire l'article

Oberthur Technologies acquiert un fabricant de cartes à écran

Le spécialiste français des cartes à puces annonce le rachat de NagraID Security.

Lire l'article

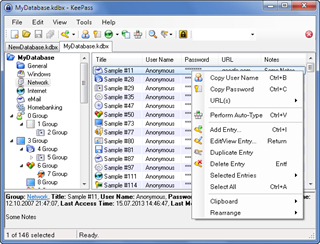

FIM et le mécanisme de synchronisation de mot de passe

La gestion des identités représente une réflexion essentielle au sein d'un système d'information (SI).

Lire l'article

Azure Right Management Services pour sécuriser des contenus dans le cloud

Toute la puissance du Cloud avec Azure Right Management Services.

Lire l'article

Comment limiter les risques d’exécution des malwares sur un poste Windows ?

De plus en plus de malwares ne se contentent plus seulement de rester le plus discret possible sur le poste de la victime, occasionnant quelques publicités intempestives durant la navigation ou cherchant à se propager et se dissimuler au sein du système d'exploitation.

Lire l'article

OpenTrust ou la signature sur tablette en mode déconnecté

La signature sur tablette ou smartphone en mode déconnecté est une véritable innovation pour les entreprises qui souhaitent réaliser leurs activités de façon numérique de bout en bout.

Lire l'article

L’usage des réseaux sociaux en entreprise

Les réseaux sociaux sont devenus incontournables pour les entreprises.

Lire l'article

Gérez vos documents, gérez votre business

Si elle ne l’est pas déjà, la gestion documentaire risque de devenir un thème majeur dans votre site i.

Lire l'article

La gestion des droits d’accès aux données au cœur de la lutte contre la fraude

La dernière édition de l'étude PwC sur la fraude en entreprise montre que plus d'une organisation sur trois a signalé avoir été victime de criminalité économique.

Lire l'article

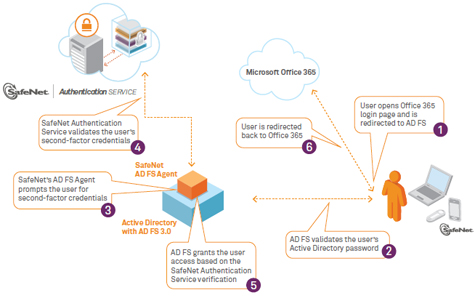

SafeNet fournit une authentification forte pour les applications SaaS de Microsoft

Le service d’authentification SAS de SafeNet peut désormais sécuriser l’accès aux applications Microsoft dans le cloud.

Lire l'article

Le contrôle d’accès dynamique sous Windows Server 2012

Ces dernières années, nous avons organisé toute notre sécurité de données (nos ressources) autour de l’affectation de droits (ACL) à des utilisateurs suivant leur appartenance à tel ou tel groupe.

Lire l'article

Danger de falsification d’informations

Dernière partie de notre rencontre avec Arnaud Alcabez, Directeur technique et stratégie groupe chez ABC Systèmes, autour de la transformation numérique des entreprises.

Lire l'article

Ilex porte l’IAM sur smartphones et tablettes

L’éditeur français Ilex était au salon ROOMn de Deauville.

Lire l'article

Phishing-Initiative lutte contre le pishing

L’association Phishing-Initiative, association à but non lucratif permettant au public de signaler les sites de phishing présumés, a été mandatée en 2011 par Microsoft, Paypal et CERT-LEXSI.

Lire l'article

Protéger les comptes à privilèges dans son SI

Les comptes à privilèges représentent des cibles de choix pour les attaquants du Système d'Information.

Lire l'article

Top 5 des configurations de sécurité à mettre en place

Lorsque l’on a à sa charge la gestion d’un parc informatique, il n’est pas forcément simple de prendre du recul et faire les bons choix en termes d’architecture ou de solution permettant de pérenniser l’existant.

Lire l'article

Efforts communs pour F5 et WMware

F5 et WMware renforcent mutuellement leurs offres à destination des utilisateurs.

Lire l'article

Les 3 royaumes des outils de sécurité IT essentiels

La sécurité est un éternel combat, avec son lot quotidien de nouvelles menaces et faiblesses systémiques.

Lire l'article