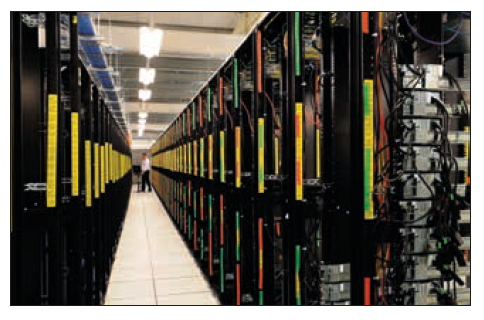

HP intègre la technologie 3PAR

Le rachat avait fait du bruit. Après l’escalade d’enchères qui avait opposé Dell et HP pour l’acquisition de 3PAR, cette dernière l’avait emporté suite à une offre plus que généreuse de 2,4 milliards de dollars.

Aujourd’hui, la société intègre 3PAR Utility Storage au sein de son offre HP Converged Infrastructure.

Lire l'article

Interview Vidéo : « Accélérer, sécuriser et rendre disponible les applications »

F5 Networks participait pour la deuxième fois aux TechDays.

Pierre Castelnau, Country Manager, fait le point sur les fonctionnalités des solutions de la société. Répartition de charge, firewall applicatif, accélération WAN ou authentification des utilisateurs, la gamme d'outils vise à "rendre l'application disponible et sécurisée".

Lire l'article

Interview Vidéo : « SSCM 2012 est extrêmement excitant »

Mark Cochrane est MVP System Center.

Non content de présenter les nouveautés de SCCM 2007 R3, il parle déjà de SCCM 2012, dont la bêta l'a particulièrement intéressé.

Lire l'article

Développement Web de prochaine génération

De nombreux experts ont déclaré que 2010 sera l’année du cloud. Alors que cette année, Office Web Applications va faire ses débuts en même temps que Microsoft Office et que Google Inc. peaufine son OS Chrome pour le Web, Microsoft doit convaincre les développeurs qu’il propose une

Le ciblage des composants pour le cloud

Outre le fait d’appréhender un nouveau modèle d’application, les développeurs doivent décider où placer leurs applications et composants. Microsoft travaille à une symétrie entre le cloud et les scénarios à demeure à terme, a déclaré Khalidi. Un premier exemple est SQL Server et SQL Azure. SQL Azure

Faire évoluer les applications

Alors que la prise en charge des VM va faciliter la migration des applications vers le cloud pour les développeurs, le scénario le plus courant pour les utilisateurs de la première heure de Windows Azure sera le portage des applications ASP.NET et de leurs composants afin de

Migration des versions précédentes de SharePoint

Microsoft ne donne pas de moyens de faire les migrations de données venant d’une autre version que MOSS 2007. Néanmoins, on peut toujours migrer de SPS 2003 vers MOSS temporairement, puis migrer par la base de données vers SPS 2010. Il est à noter que WSS2 et

Scénario de migration par la base de contenu

Chaque base est déplacée sur la nouvelle ferme. De ce fait, la plateforme d’origine MOSS 2007 n’est pas affectée. L’inconvénient principal reste que cela nécessite le double de stockage SQL et l’installation de la nouvelle ferme SharePoint 2010. Mais à une époque où la virtualisation devient de

Procédure de restauration

Prenons un exemple simple : la restauration d’une base de données directement en production sur son serveur d’origine. Une telle restauration peut être, par exemple, nécessaire dans le cas d’une corruption des données.

1/ Préparer la base de données Exchange à être restaurée.

Mise en Å“uvre de la protection Exchange

Microsoft System Center Data Protection Manager 2010 protège l’ensemble d’un parc informatique grâce à ses agents. Un agent DPM (DPMRA.exe) doit être installé sur chaque serveur ou poste client à protéger. Cet agent joue plusieurs rôles : Il orchestre les sauvegardes et les opérations de restauration en

Orchestration des sauvegardes

DPM sauvegarde les informations critiques de vos serveurs de production selon deux méthodes :

Une réplication bloc à bloc appelée « Express Full »

Cette opération crée une réplique des données des serveurs protégés. Pour créer cette réplique, DPM travaille en

Mécanismes de protection VSS

Implémenté au sein des systèmes d’exploitation Microsoft depuis Microsoft Windows XP et Microsoft Windows Server 2003, Volume Shadow Copy Services fournit les outils nécessaires à la réalisation de sauvegardes d’infrastructures. VSS est une technologie qui compte plusieurs composants logiques repartis sur l’ensemble de l’infrastructure : dans les

6 et 7 – Testez et Agissez

6. Dans la mesure du possible, intégrez les tests dans votre stratégie de reprise.

Un certain nombre de produits récents agrègent les informations des services de reprise sous forme de tableau de bord. Vous pouvez surveiller ce dernier et vous assurer que les processus

5 – Un élément intégré et non une pièce rapportée.

Faites en sorte que votre capacité de reprise après sinistre soit un élément intégré et non une pièce rapportée.

L’intégration signifie plusieurs choses. Premièrement, cela signifie prendre en compte la continuité de l’activité dans le processus de création des applications, et de conception et

Dossier Sécurité : 7 préceptes anti-sinistres (2/2)

En suivant ces sept conseils, vous serez prêt à faire face à un sinistre, voire éviterez qu’il tourne à la catastrophe

Les trois premiers ont déjà été présentés dans la première partie de ce dossier. Nous allons voir ici les préceptes 4 à 7.

Lire l'article

Financement et prévention

1. Assurez-vous que la direction générale est partie prenante.

De par sa nature, le processus DRP touche tous les secteurs de l’entreprise et un soutien actif de la direction sera probablement requis pour dégager du temps sur les agendas des experts des différentes unités

La définition d’un sinistre

Selon moi, un sinistre est une interruption non planifiée de l’accès normalisé aux données stratégiques pendant une période considérée comme inacceptable pour l’entreprise. Cette définition inclut implicitement la notion de délai de restauration des données, appelé objectif de temps de récupération (RTO). Cet aspect constitue une mesure

Dossier Sécurité : 7 préceptes anti-sinistres (1/2)

En suivant ces sept conseils, vous serez prêt à faire face à un sinistre, voire éviterez qu’il tourne à la catastrophe.

Toutes les études le confirment : la reprise après sinistre, également appelée « continuité de l’activité » dans les milieux politiquement corrects, demeure en tête des priorités. Même si les sociétés mettent l’accent sur la maîtrise des coûts, sur la réduction de l’empreinte écologique de l’informatique, ainsi que sur la conservation et la protection des données spécifiées à des fins légales, la continuité demeure la priorité numéro un.

Lire l'article

Les SP1 de Windows 7 et de Windows Server 2008 R2 sont disponibles

Les services packs disponibles depuis le 16 février dernier pour les abonnés MSDN et TechNet, ainsi que pour les clients en licences en volume, sont désormais disponibles pour le reste du marché via le Centre de téléchargement Microsoft et sur Windows Update.

Le SP1 de Windows 7 compile les mises à jours déjà rendues disponibles ces derniers mois via Windows Update.

Lire l'article

Une solution gérée

Dans la lignée de Groove 2007, SharePoint Workspace 2010 constitue une solution globale d’entreprise, constituée à la fois de la partie Cliente mais également d’une infrastructure Serveur permettant de faciliter le déploiement et la gestion des utilisateurs, et de définir un cadre d’usage pour les utilisateurs. Le

Les plus consultés sur iTPro.fr

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

- Sécurité des équipes : les organisations à la peine

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

- Maîtriser l’observabilité des données IA