L’architecture Machine Interface (MI), génération de code adaptatif

L'un des grands avantages du système IBM i est sa faculté d’adaptation aux évolutions du matériel.

Lire l'article

LICOPT les options de code interne sous licence

Si vous voulez contrôler finement l'optimisation de vos applications, tournez-vous vers les options de code interne sous licence (Licensed Internal Code Options, LICOPT).

Lire l'article

L’automatisation au moyen de ARGOPT(*YES)

Dans la version 6.1, IBM proposait un nouveau choix aux développeurs désireux d’utiliser l’optimisation d’arguments.

Lire l'article

Utilisation des adresses d’espace en toute sécurité

Parce que les adresses d'espace sont plus efficaces que les pointeurs d’espace, le traducteur optimisant remplace les seconds par les premières chaque fois qu'il peut le faire sans danger.

Lire l'article

Optimisation d’arguments

Les optimisations vues jusqu'à présent, bénéficient à tous les genres de programmes.

Lire l'article

Les optimisations d’ILE

D’autres techniques d’optimisation pour des performances ciblées

Lire l'article

Wallix : « Il reste des zones d’ombre dans les SI »

L’éditeur français Wallix est spécialisé dans la gestion des comptes à privilèges avec sa solution WAB (Wallix AdminBastion).

Lire l'article

Safenet, seules 1 % des données volées sont chiffrées

Safenet, spécialiste de la protection des données en entreprise, récemment racheté par Gemalto, déroule depuis plusieurs mois sa stratégie « Secure the Breach ».

Lire l'article

Gigamon veut une visibilité permanente sur le réseau

Gigamon participait pour la première fois cette année aux Assises de la Sécurité.

Lire l'article

Cisco intègre la technologie Sourcefire dans ses firewalls

Il y a un an, Cisco rachetait Sourcefire pour renforcer son offre en matière de sécurité.

Lire l'article

Dictao et Morpho démarrent leur convergence

« Il était important pour nous de pouvoir changer d’échelle ».

Lire l'article

Bluecoat réunit ses acquisitions dans un framework

L’entreprise américaine Bluecoat protège le réseau de 15 000 clients dans le monde.

Lire l'article

POWER8 sur RunAbove pour le Big Data et les calculs complexes

OVH lance une offre de cloud computing facturée à l’heure, à la demande et basée sur le processeur POWER8 d’IBM.

Lire l'article

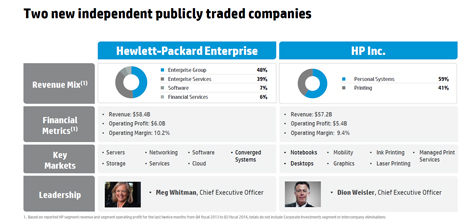

HP se scinde en deux et supprime davantage d’emplois

HP annonce une scission de son activité.

Lire l'article

Les certificats numériques peuvent-ils changer la donne ?

GlobalSign, une des Autorités de Certification et fournisseur de services d'identité revient sur la notion de certificats numériques.

Lire l'article

Shellshock : Une faille de sécurité majeure dans les environnements Unix

Une faille de sécurité au sein du Shell Bash vient d’être découverte.

Lire l'article

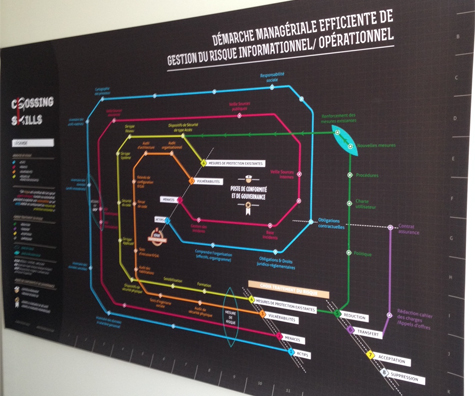

Crossing Skills lance les abonnements à l’Agora de la Cybersécurité

En janvier dernier, à l’occasion du Forum International de la Cybersécurité, la société de conseil Crossing Skills dévoilait une version bêta de l’Agora de la Cybersécurité.

Lire l'article

Mainframe : SysperTec annonce le rachat de Blondeau Informatique

L’éditeur français renforce son expertise dans le mainframe avec l’acquisition d’un spécialiste du System z.

Lire l'article

Attaque DDoS / Protection des serveurs DNS

Les Assises de la Sécurité vont ouvrir leurs portes à Monaco la semaine prochaine (1 au 4 octobre)… Le Jour J se rapproche !

Lire l'article

Gouvernance de flux de données : comprendre les interactions et définir les règles

Gérer les flux de données dans un contexte de mobilité, c'est d'abord définir quel(s) usage(s) d'un service la DSI autorise t'elle à un utilisateur dans un contexte d'utilisation donné.

Lire l'articleLes plus consultés sur iTPro.fr

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

- Connectivité et impression sans contrainte : repenser la gestion documentaire en 2026

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution