Quest vWorkspace pour les environnements Microsoft

A l’occasion du Microsoft Management Summit (MMS) qui s’est tenu du 27 avril au 1er mai 2009 à Las Vegas, Quest Software a annoncé l’intégration de Quest vWorkspace à Microsoft System Center Virtual Machine Manager et Microsoft Application Virtualization (App-V). Le premier permet l'administration centralisée d'une infrastructure serveur virtuelle tandis

Lire l'article

Présentation du management pack pour Exchange 2007

Depuis le mois de juin, Microsoft fournit en téléchargement sur le site SCOM2007 un management pack pour Exchange 2007 SP1, (la version précédente ne fonctionnait pas sur les plates-formes Exchange disposant de ce niveau de service pack.)

Tel que décrit dans son guide de déploiement, ce

Qu’apporte SQL Server 2008 ?

SQL Server continue dans la ligné de SQL Server 2005 dans le domaine de la sécurité. Les ajouts qui ont été faits sont d’une part des améliorations de fonctionnalités existantes (EKM, Cryptage transparent), des facilités pour l’administration (Administration par règle, Cryptage transparent) ou encore pour permettre de respecter des impératifs

Lire l'article

Les vues de la console d’opération

La console d'opérations, (interface utilisateur de SCOM2007 disponible en client lourd ou via une interface Web), propose différentes vues adaptées en fonction des besoins :

• La vue "état" pour un état global, (avec les traditionnelles couleurs verte, jaune et rouge)

• La vue "diagramme"

Qu’est-ce que LVR?

Avant de comprendre les avantages de LVR pour la reprise d’objets AD, il faut d’abord comprendre la manière dont l’AD stocke et réplique les données. En effet, cette information est cruciale pour bien comprendre l’opération de reprise. Comme son nom l’indique, LVR est une fonction qui améliore la réplication de

Lire l'article

Piloter vos actifs avec ECS

Cette solution comprend une reprise de parc globale en location, associée à la réalisation d'un télé-inventaire en mode ASP. Une sélection des matériels repris en location et le choix de nouveaux équipements sont réalisés en fonction des besoins réels de l’entreprise, dans le but de réduire les coûts. Plus

Lire l'article

Les facteurs d’authentification

Si nous considérons que l’identifiant est une valeur publique (non privée), alors le mot de passe correspond au premier niveau possible d’authentification, l’authentification à un facteur privé. L’authentification protégée uniquement par un mot de passe est dite faible, par opposition avec une authentification forte, possédant plusieurs facteurs privés.

Etape 5 : Activer les règles de filtrage

L’assistant crée automatiquement les règles de paquets appropriées pour cette connexion. Cependant, vous devez les activer sur i5/OS avant de pouvoir accepter des connexions VPN. Pour faire cela sur System i, procédez ainsi :

1. Dans iSeries Navigator, étendez System i|Network|IP Policies.

2. Partie ordinateurs (suite)

2.2 Gestion des ordinateurs

Maintenant que toutes nos machines sont bien présentes dans la console de gestion Essentials 2007, nous allons pouvoir découvrir sa réelle utilisation. En effet, il va être intéressant de pouvoir interagir et obtenir des informations très précises sur nos machines de notre parc

Traitement des exceptions

Try/Catch dans des procédures SQL Le traitement des exceptions SQL standard pour des procédures stockées est compliqué. Le langage de procédure de SQL Server (qui fait partie de Transact-SQL) inclut un mécanisme Try/Catch plus simple qui ressemble à la manière dont cette fonction marche dans Java et d’autres langages de

Lire l'article

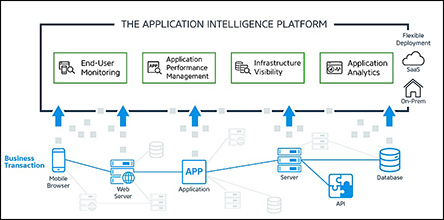

La notion d’application distribuée :

Les différents objets monitorés peuvent ensuite rentrer dans la composition d'un objet de niveau supérieur, et ainsi de suite, jusqu'à concevoir une chaîne applicative dans sa globalité, appelée application distribuée. Via ce concept, SCOM 2007 permet de mesurer l'état de santé global d'une plate forme de "bout en bout", en

Lire l'article

Test de la solution

On pourra tester cette solution avec les données suivantes : voir listing 10. La dernière requête devant con - duire à présenter les données de la sorte : voir figure 2 où l'on voit que la seule ligne encore existante de la table originelle est la première du lot (cinq

Lire l'article

Microsoft fait monter la pression du Windows 7

Pas question de rater son lancement. Après le relatif fiasco de Vista, la firme de Redmond fait monter la pression sur Windows Seven. Si la date de sortie de l’OS est toujours prévue pour la fin 2009 / début 2010, des rumeurs commencent à courir sur le web quant

Lire l'article

Enterprise, Ultimate et Starter

• Enterprise – Vista Enterprise reprend tout le contenu de l’édition Business plus quelques autres fonctions comme le nouveau cryptage BitLocker et des licences pour utiliser jusqu’à quatre machines virtuelles. Vista Enterprise n’existe que pour des clients à licences multiples ; on ne le trouve pas dans des boutiques de

Lire l'article

Etape 4 : Mettre à jour les stratégies IPsec VPN

Comme l’assistant crée une connexion standard utilisable pour la plupart des configurations VPN, il faut mettre à jour les stratégies générées par l’assistant, pour assurer l’interopérabilité avec les clients en accès distant, pour Windows Vista/XP/2000. Pour mettre à jour ces stratégies VPN, procédez ainsi :

1.

2. Partie ordinateurs

2.1 Détection des ordinateurs et gestion des groupes

Nous voici dans la partie centrale de System Center Essentials 2007. En effet, comme vous l'avez compris l'objectif du produit est d'administrer et de maintenir en bonne santé l'ensemble du parc informatique : postes de travail, serveurs et équipements

La fonction de recherche de texte Contains

La fonction Contains de SQL Server vous permet de rechercher dans des colonnes de caractères, des mots, des phrases, des préfixes de mots et des dérivés, des synonymes et des mots proches d’autres mots. Vous pouvez utiliser Contains dans une condition de recherche de la même manière que vous utilisez

Lire l'article

SCOM 2007 : les concepts

Les concepts de System Center Operations Manager sont basés sur la notion d'état de santé d'un objet. Cet état de santé est mesuré à l'aide de moniteurs qui peuvent être élémentaires, (état d'un service, charge CPU, …) ou une agrégation de moniteurs : on retrouve ainsi un regroupement de moniteurs

Lire l'article

Déclencheur DDL complet

Le code complet du déclencheur DDL est donc le suivant : voir listing 9.

Listing 9

CREATE TRIGGER E_DB_CRETAB

ON DATABASE

FOR CREATE_TABLE

AS

BEGIN

SET NOCOUNT ON;

-- récupération des informations du "paquet" d'événement du

trigger DDL

Itinéraire pour un test de qualité

La plupart du temps, on sous-estime la quantité de travail et de temps nécessaire pour effectuer un test. En outre, quand le projet dépasse le budget ou que la date butoir approche, le test souffre dans toutes les phases, mais généralement c’est le test système qui souffre le plus. Il

Lire l'articleLes plus consultés sur iTPro.fr

- De l’incertitude à l’optimisme : une nouvelle ère de croissance grâce à la technologie

- L’IA agentique aux mains des cyberattaquants : faire face au nouveau paysage des menaces

- IA Act, qu’est-ce qui change après le 2 août ?

- L’IA et le Web ouvert : entre prédation et cohabitation, l’heure du choix

- Souveraineté numérique : après les mots, place aux actes