Entreprises et très haut débit : évolution des besoins et réalité des offres

En une dizaine d’années, les liaisons Internet Haut et Très Haut Débit se sont considérablement démocratisées et ne sont désormais plus un facteur de confort, mais un acquis indispensable, pour les entreprises comme pour les particuliers.

Lire l'article

9 choses à faire avant de déployer un Cloud privé

Neuf éléments à prendre en compte dans votre projet cloud privé.

Lire l'article

SanDisk X300s : un SSD avec cryptage matériel

SanDisk dévoile son nouveau stockage SSD : le X300s.

Lire l'article

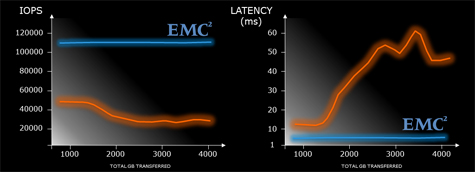

EMC simplifie la gestion du stockage avec ViPR

Les opérateurs de datacenters sont confrontés à des infrastructures de stockage de plus en plus complexes à gérer et à faire évoluer.

Lire l'article

Orange à nouveau victime d’un vol de données

L'opérateur a publié mardi un message sur son site internet dans lequel il reconnaît un accès illégitime sur une plateforme technique d'envoi de courriers électroniques et de SMS.

Lire l'article

Stockage bloc et plug-in OpenStack pour ViPR 2.0

Un an tout juste après l’annonce de la première version, EMC dévoile la nouvelle édition de ViPR, sa solution SDS (Software Defined Storage).

Lire l'article

Une garantie d’un million de dollars sur les baies XtremIO

Il n’y avait probablement pas de meilleur endroit que Las Vegas pour prendre ce pari.

Lire l'article

EMC met la main sur la très secrète start-up DSSD

C’est une des start-ups les plus discrètes de la Silicon Valley que vient d’acquérir EMC.

Lire l'article

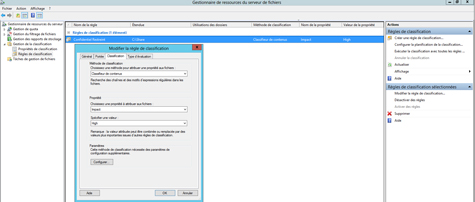

Gestionnaire de ressources du serveur de fichiers, les options pour aller plus loin

Plusieurs options très intéressantes viennent compléter la fonctionnalité d’accès contrôle dynamique.

Lire l'article

Le contrôle d’accès dynamique sous Windows Server 2012

Ces dernières années, nous avons organisé toute notre sécurité de données (nos ressources) autour de l’affectation de droits (ACL) à des utilisateurs suivant leur appartenance à tel ou tel groupe.

Lire l'article

Visa pour les développeurs étrangers

Le 25 mars dernier, Tariq Krim, fondateur des sociétés Netvibes et Jolicloud, remettait à Fleur Pellerin son rapport de mission sur les professionnels du numérique en France.

Lire l'article

Transformation du PMU

Avant, le PMU était une entreprise monopolistique, s’auto- contrôlant, offrant une seule offre (paris hippiques), en France, avec une forte culture de la réactivité et une grande capacité à se monopoliser pour restaurer la situation le plus tôt possible, « avec une activité sensible et en temps réel, l’ensemble de l’entreprise était focalisé sur le fait de corriger la panne et non l’anticiper ».

Lire l'article

Windows bootable depuis une clé USB

Win To Go, est la solution fournie avec Windows 8 Entreprise, qui va permettre aux DSI de proposer des environnements informatiques, totalement maîtrisés, sécurisés et personnalisables pour chaque collaborateur.

Lire l'article

Danger de falsification d’informations

Dernière partie de notre rencontre avec Arnaud Alcabez, Directeur technique et stratégie groupe chez ABC Systèmes, autour de la transformation numérique des entreprises.

Lire l'article

5 Considérations pour le profilage d’application

Voici quelques points à considérer avant d'appliquer le profilage d'application.

Lire l'article

Techniques d’optimisation avancées : profilage d’application

Après avoir découvert les niveaux d'optimisation et les mesures de performance de base, le moment est venu d'aborder quelques autres techniques visant des applications haute performance.

Lire l'article

La loi d’Amdahl

Il importe de savoir où une application passe son temps et de chiffrer cette notion.

Lire l'article

Optimiser votre application, PARTIE 2

Quel est votre bon niveau d'optimisation ? Cela dépend du stade de votre cycle de développement.

Lire l'article

Comment rendre vos applications ILE plus performantes

Cherchez-vous des moyens d'améliorer la performance de vos applications Integrated Language Environment (ILE) ?

Lire l'article

Cisco : UCS a 5 ans !

La technologie UCS (Unified Computing System) vient de fêter son 5ème anniversaire.

Lire l'articleLes plus consultés sur iTPro.fr

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Analyse Patch Tuesday Janvier 2026

- Souveraineté numérique : les décideurs publics veulent prioriser les modèles d’IA souverains

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer