IBM Mainframe 50 – IBM en quête des nouveaux talents du mainframe

Le system360 a 50 ans. « Et avoir 50 ans ne signifie pas que c’est la fin », souligne Steve Mills, Vice-président Software & Systems d’IBM, à l’occasion de l’événement organisé à New-York pour célébrer l’anniversaire du mainframe.

Lire l'article

IBM Mainframe50 – Un System z calibré pour le cloud

IBM veut faire de Linux et de System z une plateforme de prédilection pour le cloud.

Lire l'article

IBM Mainframe50 – Big Blue pousse Hadoop et mobilité sur mainframe

Les 50 ans du mainframe sont l’occasion pour IBM de montrer que sa plateforme est à même de s’intégrer dans les systèmes d’informations modernes.

Lire l'article

Phishing-Initiative lutte contre le pishing

L’association Phishing-Initiative, association à but non lucratif permettant au public de signaler les sites de phishing présumés, a été mandatée en 2011 par Microsoft, Paypal et CERT-LEXSI.

Lire l'article

84% d’incidents de sécurité IT liés à un facteur humain

La dernière étude de Balabit révèle que 84 % des incidents de sécurité informatique sont liés au facteur humain, alors que seulement la moitié des budgets est consacrée à ce type de menaces.

Lire l'article

Ixia une architecture pour une visibilité accrue

J3Tel, est une société de services dans le domaine du monitoring (gestion de la qualité de services et suivi de la performance du réseau et des applications), intégrateur, développeur auprès des grands clients français et des opérateurs.

Lire l'article

Solutions Datacenter Management ouvre ses portes

Le « Forum » du Datacenter s’installe au Cnit Paris la Défense les 9 et 10 avril.

Lire l'article

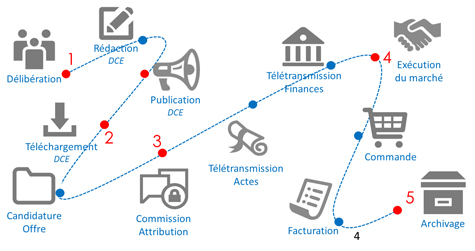

Les hôpitaux face à la dématérialisation des achats

Le salon Documation a ouvert ses portes ce matin au CNIT (La Défense).

Lire l'article

Windigo : 25 000 serveurs Unix piratés

Plus de 500 000 ordinateurs seraient menacés chaque jour par 25 000 serveurs UNIX piratés.

Lire l'article

Bull refroidit un supercalculateur polonais à l’eau chaude

L’entreprise française vient d’être sélectionnée pour fournir au Centre national polonais pour la recherche nucléaire le plus grand supercalculateur du pays.

Lire l'article

Hébergement Web : ce qu’il faut prendre en compte dans le choix de votre hébergeur

La plupart des chefs d'entreprise le savent : de nos jours, une présence en ligne performante joue un rôle déterminant dans la réussite d'une entreprise.

Lire l'article

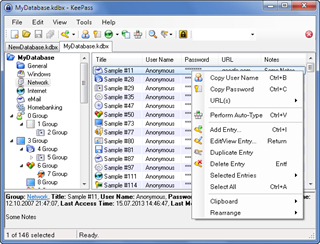

Protéger les comptes à privilèges dans son SI

Les comptes à privilèges représentent des cibles de choix pour les attaquants du Système d'Information.

Lire l'article

Interfaces naturelles : « Dissimuler l’outil au profit de l’usage »

Les solutions interactives en entreprise se développent.

Lire l'article

Econocom-Osiatis se recentre sur les marchés verticaux et le cloud privé

Le nouveau couple formé par Econocom et Osiatis est entré dans « un grand plan de mutation ».

Lire l'article

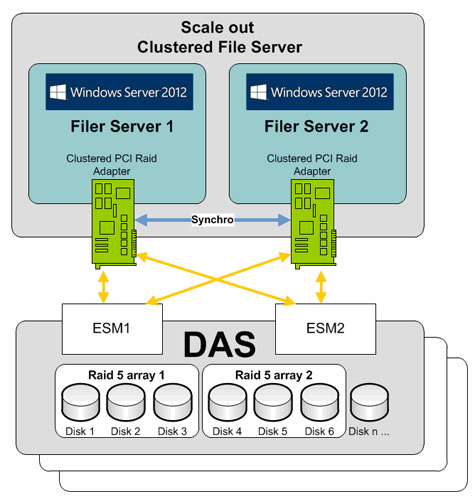

Microsoft Hyper-V, avalanche de nouveautés sur le stockage

Si la haute disponibilité des machines virtuelles repose toujours sur un mécanisme de « Failover Cluster», Hyper-V ne faisant pas partie d’un cluster (et donc ne disposant pas de stockage partagé).

Lire l'article

iSecurity, Raz-Lee lance un nouveau module d’audit des changements

Raz-Lee complète sa suite iSecurity. L’éditeur spécialiste des environnements IBM i lance un nouveau module baptisé Change Tracker.

Lire l'article

Le supercalculateur Helios se rapproche des 2 pétaflops

Conçu et opéré par Bull, le super calculateur Hélios situé à Rokkasho, au Japon, voit sa puissance portée à près de 2 pétaflops (2 millions de milliards d’opérations par seconde) le classant parmi les plus puissants supercalculateurs au monde.

Lire l'article

Kona WAF, nouveau pare-feu applicatif d’Akamai

Akamai présente son nouveau pare-feu applicatif.

Lire l'article

3 000 clients FlexPod dans le monde

Le FlexPod a trois ans. L’infrastructure convergée conçue par NetApp et Cisco a su convaincre 3 000 clients dans le monde.

Lire l'article

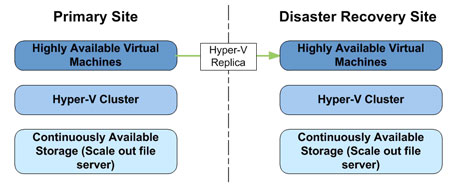

Une plateforme continuellement disponible avec Windows Server 2012

Avec la virtualisation et l’augmentation de la densité des Datacenter, Windows 2008 R2 avait déjà permis de réduire significativement les coûts de possession.

Lire l'articleLes plus consultés sur iTPro.fr

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Analyse Patch Tuesday Janvier 2026

- Souveraineté numérique : les décideurs publics veulent prioriser les modèles d’IA souverains

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer