SharePoint 2013 : Business Intelligence et Composite

Dernier point, mais certes il y en aura toujours et ce car la technologie est vraiment vaste, concerne l’utilisation de la couche BI et Composite sur SharePoint.

Lire l'article

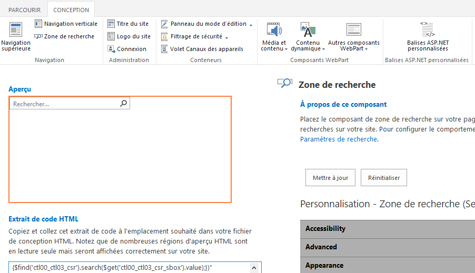

SharePoint 2013 : Le Design

La partie Design sous SharePoint 2013 a complètement été revue, aussi bien sur l’interface que sur son mode de management.

Lire l'article

SharePoint 2013 : Le Social

C’est l’une des briques les plus fondamentales de SharePoint 2013.

Lire l'article

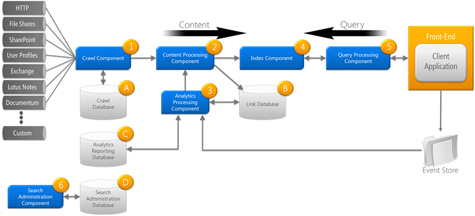

SharePoint 2013 : Le moteur de recherche

Dans cette nouvelle version, le moteur de recherche a complètement été revu, en vue d’offrir une robustesse suivie d’une simplicité de gestion.

Lire l'article

Oracle : « Le stockage évolue vers l’intégration applicative »

Le marché du stockage se transforme, aussi bien dans les modes de consommation avec le cloud que dans les technologies utilisées avec la montée du flash ou du stockage objet. En tant que fabricant d'infrastructure et éditeur de logiciels, Oracle bénéficie d'une vue globale sur ces évolutions.

Lire l'article

NAS : IBM veut arrêter son partenariat OEM avec NetApp

Big Blue prévoirait de mettre un terme au partenariat noué avec NetApp.

Lire l'article

Atos en passe de racheter Bull

Atos annonce ce matin un projet d’acquisition de la société Bull.

Lire l'article

Dénicher l’outil tiers magique

Bien entendu, il existe certainement de nombreux outils tiers permettant de collecter et de consolider des journaux pour des architectures de type Cloud Computing.

Lire l'article

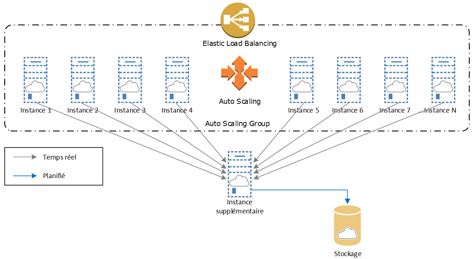

Architecture distribuée de collecte et de gestion des journaux

Pour avoir une architecture de gestion des journaux en conformité avec une application élastique, nous nous devons de la construire à l'image de l'application elle-même.

Lire l'article

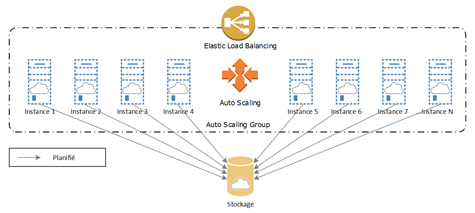

Centralisation des journaux avec une rotation sur un espace de stockage

Ce deuxième scénario permet de pouvoir envoyer les journaux sur une instance.

Lire l'article

Rotation individuelle des journaux de transactions sur un espace de stockage

Le principe de ce premier modèle est des plus simples .

Lire l'article

Stockage sur bande : Une cartouche de 154 To

IBM annonce une nouvelle avancée dans le monde du stockage sur bande.

Lire l'article

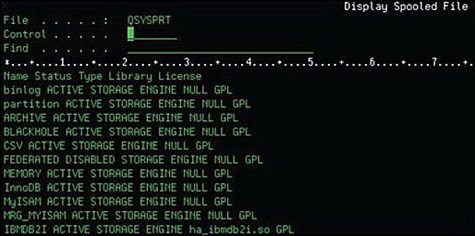

Installer la commande MySQL sur IBM i

Après avoir vu les nombreuses fonctions de la commande MYSQL, voici la liste des opérations pour l’installer sur votre système IBM i.

Lire l'article

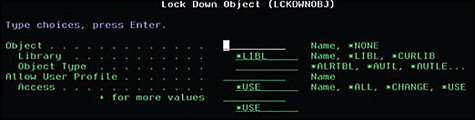

Processus Lock Down Object

Pour sécuriser un objet QSYS.LIB, il convient d’ajuster correctement le propriétaire de l’objet, l’autorité privée, et la liste d’autorisations, plus d’autres facteurs servant à restreindre l’accès non autorisé.

Lire l'article

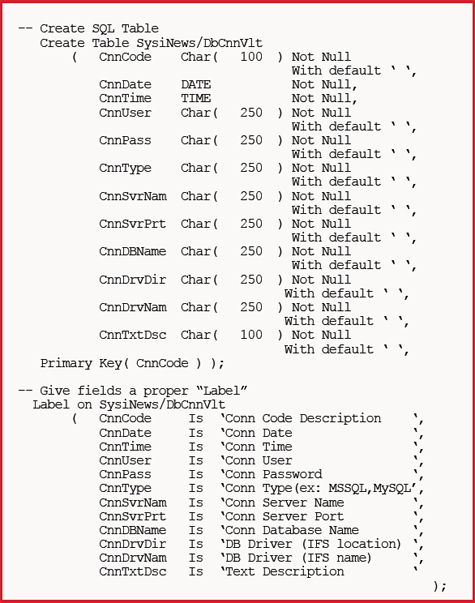

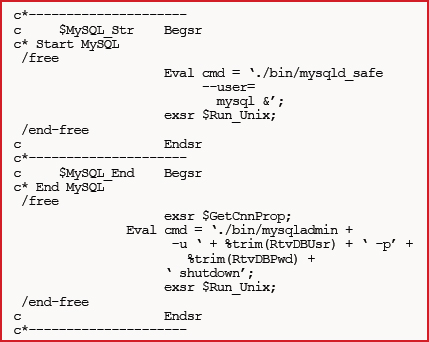

Modèle DataBase Connection Vault

Pour effectuer des connexions de serveur MySQL en toute sécurité, j’utilise un concept database connection vault, tout en verrouillant les scripts temporaires MySQL créés et supprimés dans la structure de dossiers IFS.

Lire l'article

Processus Write Stream File

Plusieurs des options de commande créent des scripts MySQL temporaires.

Lire l'article

Programme de traitement de commandes MYSQL : généralités

Le répertoire IFS pour MySQL dans mon site est /QOpenSys/ usr/local/mysql/mysql.

Lire l'article

Interface de commandes : généralités

Voyons d’abord l’essentiel de l’interface de commandes MYSQL.

Lire l'article

Utiliser une interface de commandes IBM i vers les fonctions MySQL

Comment créer facilement des connexions sûres avec CL et RPG.

Lire l'articleLes plus consultés sur iTPro.fr

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Analyse Patch Tuesday Janvier 2026

- Souveraineté numérique : les décideurs publics veulent prioriser les modèles d’IA souverains

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer