Gérez vos documents, gérez votre business

Si elle ne l’est pas déjà, la gestion documentaire risque de devenir un thème majeur dans votre site i.

Lire l'article

SCA : Connecteur System Center Operations Manager 2012 (SCOM)

S’agissant d’un service basé sur des composants d’Operations Manager, Microsoft est allé encore plus loin dans l’intégration d’Advisor avec ce dernier.

Lire l'article

SCA : Tour d’horizon de la console Web

Une fois l’infrastructure déployée, la gestion et configuration est réalisée au travers d’une console WEB www.systemcenteradvisor.com.

Lire l'article

SCA : Implémentation

Muni de votre compte Microsoft (ancien Live ID), la première étape consiste à vous enregistrer sur le site www.systemcenteradvisor.com afin de créer un compte Advisor.

Lire l'article

SCA : Vue d’ensemble de l’architecture

S’agissant d’un service hébergé dans les Datacenters de Microsoft, l’infrastructure à implémenter sur votre réseau est minime.

Lire l'article

System Center Advisor

Combien de fois avez-vous déjà subi une dégradation voire une perte de service à cause d’un problème de configuration ou d’un bug applicatif ?

Lire l'article

Non, l’impression n’est pas morte !

Avec l’émergence d’une génération de jeunes très familiers des technologies – les fameuses générations Y et digital natives -, certaines organisations pourraient être tentées de penser que les jours de l’imprimante laser sont comptés.

Lire l'article

Non, l’impression n’est pas morte !

Avec l’émergence d’une génération de jeunes très familiers des technologies – les fameuses générations Y et digital natives -, certaines organisations pourraient être tentées de penser que les jours de l’imprimante laser sont comptés.

Lire l'article

Infrastructure, réseau, stockage : Les améliorations de SCVMM 2012 R2

Avec System Center 2012 Virtual Machine Manager R2, on remarquera que la plupart des ajouts permettent la prise en charge complète des nouveautés apportées par Windows Server 2012 (SCVMM 2012 est sorti avant Windows Server 2012) et Windows Server 2012 R2 (Voir le billet, Virtualisation IT Expert, du mois de septembre).

Lire l'article

Comment définir la bonne stratégie de sécurité

327 milliards d’euros par an. C’est ce que coûterait la cybercriminalité à l’économie mondiale, d’après un rapport publié aujourd’hui par le Center for Strategic and International Studies (CSIS).

Lire l'article

Euh, où est donc passé mon site web ?

Comment le piratage d’un nom de domaine peut ruiner un business e-commerce.

Lire l'article

Nouvelles technologies de Cyberdéfense

Escroquerie, espionnage industriel ou activisme politique, les motivations peuvent être diverses mais la menace d’une attaque informatique pèse sur de nombreuses entreprises.

Lire l'article

Naissance d’IT Synergy !

NFrance, Alsatis Entreprises et ITrust viennent de créer IT Synergy.

Lire l'article

Lync 2013 : Phase de Clôture

La finalisation d’un projet Lync intervient généralement après une phase assez longue de Validation des Services Réguliers.

Lire l'article

Lync 2013 : Surveillance et maîtrise

Comme cité plus haut, l’installation d’une plateforme Lync fait appel à un savoir-faire plus ou moins conséquent selon le degré de complexité de l’environnement envisagé.

Lire l'article

Lync 2013 : Phase d’exécution

La phase d’exécution du projet correspond aux étapes de déploiement de l’environnement Lync 2013 qui englobe les phases de conception puis d’installation des services de base (Services Frontaux, Monitoring, serveur SQL , serveur Edge, service Office Web App etc ).

Lire l'article

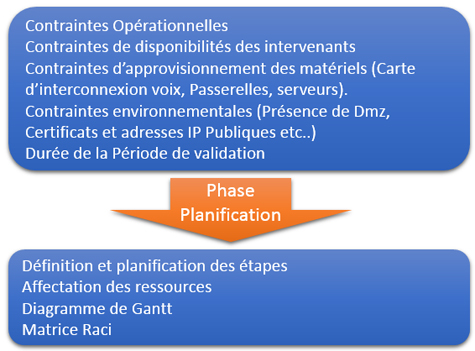

Lync 2013 : Phase de planification

La planification d’un projet Lync est marquée par quelques étapes clef qui pour certaines d’entre elles ont un impact global sur l’environnement de production.

Lire l'article

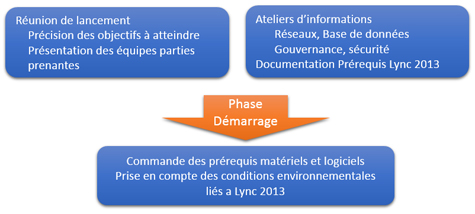

Lync 2013 : Phase de démarrage

Dans le cadre d’un projet Lync, la phase de démarrage est évidemment importante car elle permet d’identifier les parties prenantes, avec une grille des rôles et responsabilités de chacun.

Lire l'article

Les cyber-menaces décryptées par Palo Alto Networks

Une étude signée Palo Alto Networks sur l'exploitation d'applications métier classiques par des pirates pour contourner les contrôles de sécurité.

Lire l'article

La gestion des droits d’accès aux données au cœur de la lutte contre la fraude

La dernière édition de l'étude PwC sur la fraude en entreprise montre que plus d'une organisation sur trois a signalé avoir été victime de criminalité économique.

Lire l'articleLes plus consultés sur iTPro.fr

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Analyse Patch Tuesday Janvier 2026

- Souveraineté numérique : les décideurs publics veulent prioriser les modèles d’IA souverains

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer