Pourquoi une charte informatique ?

Cette charte informatique appelée « charte utilisateur » ou « charte de bonne utilisation des nouvelles technologies de l'information et de la communication », est un document destiné à régir l'utilisation des moyens informatiques mis à disposition des salariés par leur employeur dans une entreprise donnée.

Lire l'article

Cybersécurité en entreprise : quelles stratégies choisir ?

Marché, enjeux juridiques, charte informatique, lutte contre la fuite des données, autant d'éléments à considérer dès que les projets de sécurisation entrent en jeu…

Lire l'article

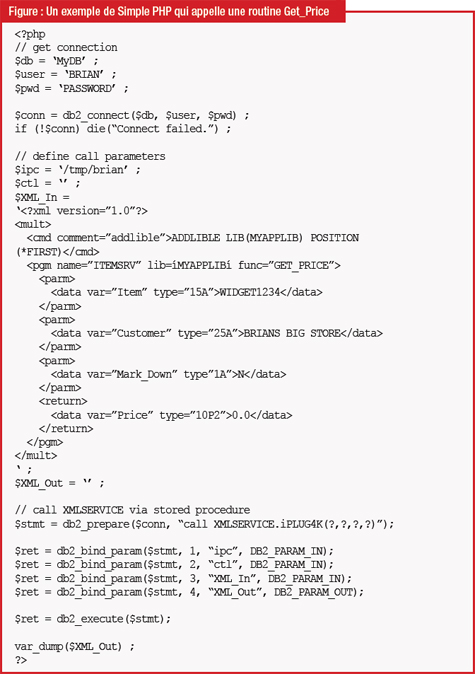

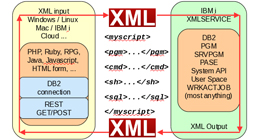

Exemple d’utilisation de XMLSERVICE

Après avoir expliqué la tuyauterie de XMLSERVICE, le moment est venu de montrer un exemple de son utilisation.

Lire l'article

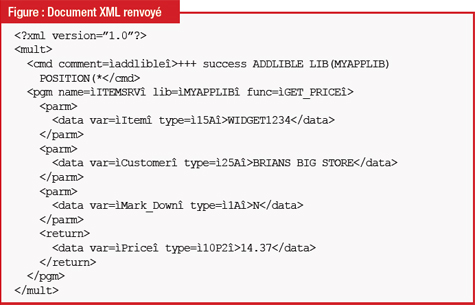

Les documents XML

Nous avons vu brièvement comment accéder à XMLSERVICE de différentes manières, mais pas encore comment communiquer avec nos programmes.

Lire l'article

XMLSERVICE Interface

Que vous utilisiez XMLSERVICE via une procédure stockée DB2 ou un service HTTP REST, vous aurez besoin de certains éléments pour pouvoir appeler votre programme.

Lire l'article

Ouvrir l’IBM i avec XMLSERVICE

Appelez tout programme ou commande IBM i en utilisant Simple XML.

Lire l'article

Centenaire d’IBM France – De la carte perforée à l’informatique cognitive

IBM France a 100 ans.

Lire l'article

Une vitrine interactive basée sur Kinect pour Windows

Ephémère par nature, originale par excellence, la vitrine des magasins se dote parmi la palette de solutions NUI (Natural User Interface), de nouveaux outils interactifs qui révolutionnent les codes traditionnels.

Lire l'article

Comment justifier la BI ?

Le but principal d’une solution BI est de permettre à la société et à ses employés de prendre de meilleures décisions.

Lire l'article

Business Intelligence dans le cloud

Les utilisateurs sont de plus en plus habitués à obtenir l’information partout, tout le temps. D’où l’intérêt de BI dans le cloud.

Lire l'article

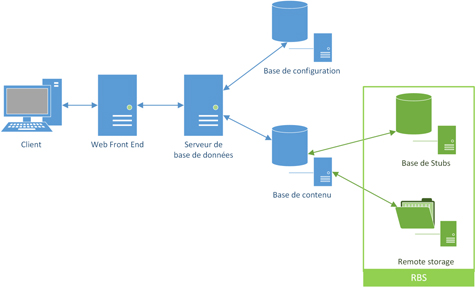

Backup / Restore : mise à jour des procédures

Dans la plupart des cas il faudra revoir et modifier les procédures de backup pour qu’à la fois les bases de stubs et les emplacements de stockage des BLOBs soient sauvegardés.

Lire l'article

BLOBs orphelins, risque d’inconsistance des données

L’implémentation d’une solution d’externalisation des données conduira toujours à un risque d’inconsistance des données.

Lire l'article

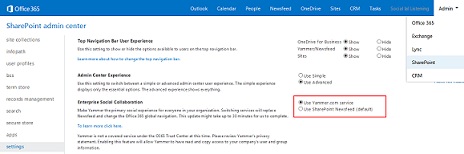

Paramétrage de RBS conjointement avec le Shredded Storage

Le Shredded Storage est paramétré pour morceler les fichiers au moment du stockage.

Lire l'article

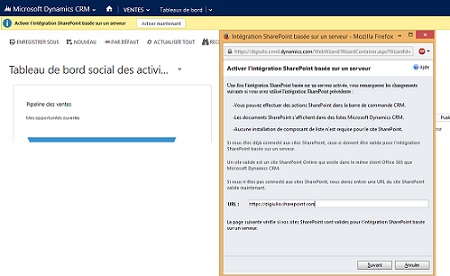

Remote Blob Storage (RBS) : Méthode de configuration

Dans une base de données de contenu typique, les documents (métadonnées et BLOBs) ont tendance a consommer la majorité de l’espace.

Lire l'article

Plan de gouvernance sur les données, application et mise en oeuvre

On peut considérer que dans une application SharePoint en cours d’utilisation depuis plus de 4 ans, 80% du contenu est dormant.

Lire l'article

Le stockage dans SharePoint

Le contenu, dans SharePoint, n’est pas limité aux seuls documents qui peuvent être stocké dans l’outil.

Lire l'article

Demande de métadonnées à la hausse

Les systèmes informatisés permettent aux sociétés d’enregistrer toutes sortes d’informations, comme jamais auparavant.

Lire l'article

Pourquoi acquérir un système de gestion documentaire ?

Outre le fait que c’est “la bonne chose à faire”, beaucoup d’autres excellentes raisons plaident pour un tel système.

Lire l'article

Les plus consultés sur iTPro.fr

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Analyse Patch Tuesday Janvier 2026

- Souveraineté numérique : les décideurs publics veulent prioriser les modèles d’IA souverains

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer