Vérifications IBM i

On l’a vu précédemment, ce Pre-Installation Utility ne fonctionne pas sur l’IBM i, mais c’est principalement parce que le Common Agent est déjà livré avec l’IBM i et qu’il il y a très peu de choses à vérifier.

Lire l'article

Vérifications Windows et Linux

Les vérifications de Windows portent sur beaucoup des mêmes éléments et sur quelques-uns de nouveaux, que voici :

Lire l'article

Vérifications AIX

Voyons maintenant plus en détail toutes les catégories qui sont vérifiées pour chaque plate-forme. En commençant par AIX.

Lire l'article

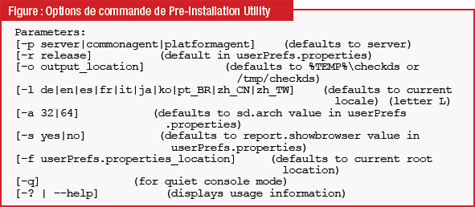

IBM Systems Director, comment Utiliser Pre-Installation Utility ?

Cet excellent outil peut faciliter grandement l’administration système.

Lire l'article

Office 365 et Google Apps : Couverture du service

Regardons la couverture du service du point de vue utilisateurs, contractants et autres régulations.

Lire l'article

Office 365 et Google Apps : Respect des niveaux de services et engagement de l’éditeur

En regardant les rapports d’incidents sur Microsoft Office 365 sur une période de 151 jours (entre le 23/9/2012 et le 02/02/2013), 18 concernent le service de messagerie Exchange.

Lire l'article

Office 365 vs Google Apps : La tarification

Naturellement, il y a une grande différence en termes de tarification.

Lire l'article

Office 365 vs Google Apps : La tarificationLes réelles différences : Comprendre les besoins de votre entreprise

Une infrastructure de type Cloud Computing est attractive pour une raison principale, même si ce n’est pas la seule : C’est une manière moins coûteuse de gérer vos données de votre entreprise.

Lire l'article

Comment se protéger des malwares ?

Voici plusieurs pistes de sécurisation à suivre afin de protéger aux mieux vos ordinateurs contre l'attaque de malware/virus.

Lire l'article

Comment limiter les risques d’exécution des malwares sur un poste Windows ?

De plus en plus de malwares ne se contentent plus seulement de rester le plus discret possible sur le poste de la victime, occasionnant quelques publicités intempestives durant la navigation ou cherchant à se propager et se dissimuler au sein du système d'exploitation.

Lire l'article

Nimble Storage, une dose de « All-Flash »

« Notre message est en train d’évoluer ». Frédéric Saldès, Responsable de la filiale française de Nimble Storage, commente le lancement des nouvelles gammes de solution de stockage de l’entreprise californienne.

Lire l'article

Les prérequis de Lync en environnement virtualisé

Aussi, afin de vous faciliter les choses voici les derniers prérequis au regard des solutions de virtualisation du marché.

Lire l'article

Le script final

En encapsulant le tout dans une fonction et en ajoutant la gestion des paramètres permettant la saisie du nom de la nouvelle machine, la sélection du système d'exploitation à déployer et la sélection de la configuration matérielle, on obtient le résultat suivant :

Lire l'article

Le script de déploiement PowerShell

Suite à la création du disque de votre nouveau système, si vous souhaitez ajouter des fichiers ou des outils à celui-ci, il est possible manipuler le contenu des disque durs VHD.

Lire l'article

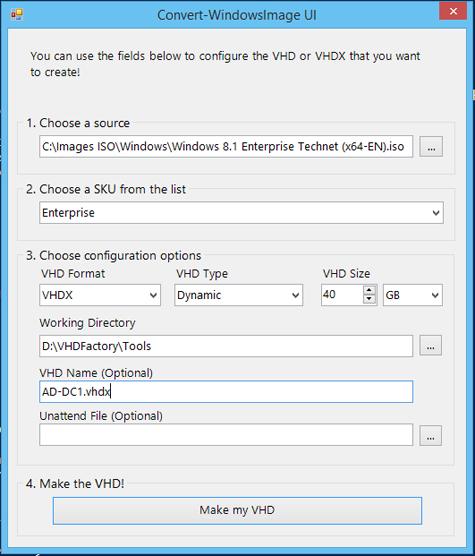

Convert-WindowsImage

Depuis Windows Vista, le format de distribution des systèmes d'exploitation Windows se présente sous la forme d'un fichier WIM qui contient plusieurs distribution du système.

Lire l'article

Windows System Image Manager

L'outil Windows System Image Manager permet de créer des fichiers XML de réponse automatique lors du déploiement d'un système d'exploitation.

Lire l'article

Dell : le stockage Flash pour les entreprises de taille intermédiaire

Dell met le stockage Flash à la portée des environnements de stockage de taille intermédiaire.

Lire l'article

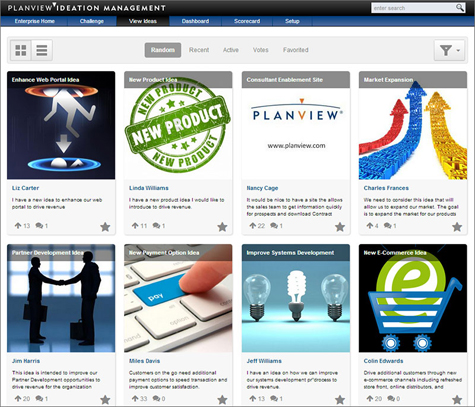

Planview Enterprise 11.2 s’ouvre aux métiers

Planview dévoile une nouvelle version de sa solution PPM (Project Portfolio Management, ou Gestion de portefeuille de projets) Enterprise 11.2.

Lire l'article

Huawei et Memodis se rapprochent

Huawei vient de signer un accord avec Memodis, grossiste spécialisé dans les solutions de gestion du cycle de vie des données informatiques, pour la distribution de ses gammes de Solutions IT Stockage et Serveurs pour la France.

Lire l'article

KEMP et HP unis pour l’environnement SDN

Le répartiteur de charge réseau de KEMP Technologies optimise les flux applicatifs et facilite le déploiement d’applications dans l’environnement SDN.

Lire l'articleLes plus consultés sur iTPro.fr

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Analyse Patch Tuesday Janvier 2026

- Souveraineté numérique : les décideurs publics veulent prioriser les modèles d’IA souverains

Articles les + lus

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer

À la une de la chaîne Tech

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution

- D’ici 2030, jusqu’à 90 % du code pourrait être écrit par l’IA, pour les jeunes développeurs, l’aventure ne fait que commencer