Reconnaître un identificateur unique

On l’a vu, les scripts d’une ligne dépendent de l’identificateur unique d’une classe. Vous devez donc obtenir l’identificateur unique de la classe avant de commencer à créer un script d’une ligne pour la ligne de commande.

Vous pouvez vous familiariser avec certains identificateurs uniques de classes dans la

Il y a 15 ans…

1991. La National Science Foundation lève les restrictions sur l'utilisation commerciale d'Internet. Le logiciel de protection des données PGP (Pretty Good Privacy) de Philip Zimmerman voit le jour. On trouve pour la première fois, la définition de "messagerie électronique" : "ensemble des techniques d’échange d’informations entre deux terminaux

Lire l'article

Récupération de fichiers disparus sur un CD-ROM

Q : On m’a demandé d’aider à restaurer les fichiers qui étaient sur un CD-ROM par le passé, mais qui ne semblent plus y être. Ce CD-ROM contient la seule copie d’un an environ d’études scientifiques. Existe-t-il un moyen pour trouver ces fichiers ? Le CD-ROM

Lire l'article

Essayez donc

Comme vous pouvez le voir, la V5R4 de iSeries Navigator présente d’intéressantes améliorations. Je vous encourage à rechercher d’autres détails dans l’iSeries Information Center à ibm.com/eserver/iseries/infocenter. J’espère que vous ferez un essai

Lire l'article

Ajout de contacts hors du dossier Contacts sous Outlook 2003.

Q : Comment puis-je ajouter des contacts provenant de messages électroniques entrants, à Microsoft Office Outlook 2003, mais pas dans le dossier Contacts par défaut ?

R : L’astuce pour ajouter des contacts à un emplacement secondaire consiste à ne pas utiliser le bouton Save

Logiciel de sécurisation des accès aux réseaux Windows

A l’aide de UserLock, l’administrateur peut surveiller en temps réel toute l’activité de connexion et de déconnexion du réseau et être notifié de certains événements qu’il aura préalablement déterminés. Si besoin est, il peut déconnecter un utilisateur ou verrouiller sa session à distance à partir de la console centralisée,

Lire l'article

Etape 2. Désactiver l’initialisation sur tout, sauf le disque dur primaire d’une machine

Autoriser l’initialisation à partir de tout autre chose que le disque dur primaire, c’est permettre l’intrusion malveillante. En désactivant l’initialisation non classique, vous refusez efficacement presque tous les redéfinisseurs de mots de passe et de nombreux programmes de percement, vous empêchez les virus d’initialisation et vous détournez les programmes malveillants

Lire l'article

Faire l’appel avec HTTPAPI

Maintenant que vous savez quel message SOAP envoyer au service Web et lequel est envoyé en retour, vous devez savoir comment appeler le service Web. S’il s’agissait d’une page Web standard, j’utiliserais un navigateur pour accéder au service mais, bien entendu, ce n’est pas le cas. Je veux que mon

Lire l'article

Etape 2 : Scrutez votre domaine

Pour scruter un seul ordinateur, vous pouvez maintenant vous connecter simplement à celui-ci et exécuter la commande suivante à partir de la boîte de dialogue Run ou d’une fenêtre shell de commande :

\\mtg1\oinventory\inventory.exe /s

\\mtg1\oinventory\cifs\ /o

-->

Lire l'article

La bible de SQL Server 2005

John Wiley and Sons présente l’ouvrage “SQL Server 2005 Bible” écrit par Paul Nielsen pour les développeurs et administrateurs de bases de données. Les nouvelles fonctionnalités de SQL Server 2005 comme l’intégration XML, les Web services, le CLR .Net et les diverses mises à jour touchant à la

Lire l'article

Création d’un lot de test

Pour tester l’exemple de composant, créez un nouveau projet de transformation de données dans Business Intelligence Development Studio. Vous allez commencer par une surface de flux de contrôle (Control Flow) vide à laquelle vous allez ajouter une tâche de flux de données (Data Flow). En double-cliquant sur cette tâche, vous

Lire l'article

Traçabilité des accès par délégation aux boîtes aux lettres de messageries Exchange

Quest Software annonce Quest InTrust Plug-in for Exchange, solution qui permet de surveiller l’intégralité des accès aux boîtes aux lettres Exchange, via le compte utilisateur titulaire ou par délégation. Quest InTrust Plug-in conserve également l’historique de tous les changements de configuration et des modifications des droits d’accès dans les environnements

Lire l'article

Une architecture profondément modifiée : Les rôles serveurs

Un serveur Exchange 2003 peut-être soit un serveur Frontal (accès pour les clients OWA, POP, IMAP), soit un serveur Dorsal (gestion des boîtes aux lettres). La sécurisation et le routage peuvent se faire indépendamment sur les deux types de serveurs. De plus, les composants installés sur ces serveurs sont identiques.

Lire l'article

Tout rassembler

Les services Web permettent aux applications tournant sur des systèmes d’exploitation différents et avec des langages de programmation différents, de communiquer aisément par des technologies standard et ouvertes. Vous pouvez utiliser les wizards services Web WDSc pour créer des services personnalisés.

Au lieu d’un service Web qui ne

Etape 1. Ne pas permettre aux utilisateurs finals de se connecter comme administrateur

Près de 70 pour cent des attaques portées aux postes de travail pourraient être évitées si l’utilisateur final de la machine n’était pas connecté comme un membre du groupe Administrators. La plupart des formes de code mobile malveillant ne s’installeront pas correctement si l’utilisateur final est connecté avec un compte

Lire l'article

Paramètres décrits avec WSDL

Comment puis-je savoir quelles étiquettes XML le service Web attend ? Comment puis-je savoir ce que le service Web me renverra ? Tout ce que vous pourriez vouloir savoir à propos du service Web est décrit dans un autre fichier XML appelé un document WSDL (Web Services Description Language). La

Lire l'article

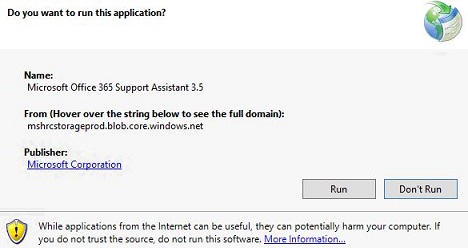

Etape 1 : Installer Office Update Inventory Tool

En premier lieu, vous devez télécharger et installer Office Update Inventory Tool.

1. Créez un dossier partagé qui recevra l’outil d’inventaire. Pour ma part, je l’appelle \\mtgl\oinventory.

2. Téléchargez invcm.exe et invcif. exe, les deux exécutables « auto-extractables » qui constituent l’outil d’inventaire, à partir de

Devenir le meilleur développeur SQL Server !

Mike Murach et Associés annonce l’ouvrage " Murach's SQL Server 2005 for Developers” qui permet aux développeurs de mieux comprendre une base de données et leur enseigne comment tirer avantage des curseurs, vues et procédures stockées.

Installation du composant

Il est très facile d’installer votre composant en vue de son utilisation par Business Intelligence Development Studio. Premièrement, copiez l’assembly créé dans le dossier contenant les composants de pipeline SSIS. Ensuite, ajoutez l’assembly au cache de l’assembly global (GAC). Enfin, vous pouvez ajouter le composant à la boîte à outils

Lire l'article

A suivre

Ne ratez pas les prochains articles sur les autres améliorations de jobs en V5R4, particulièrement les fonctions de job logs nouvelles et améliorées.

Lire l'articleLes plus consultés sur iTPro.fr

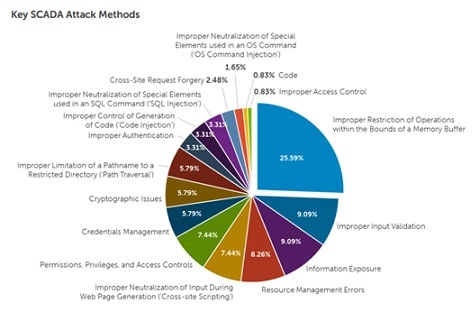

- De Hawkins au Cloud hybride : l’évolution de la surface d’attaque depuis les années 80

- Menaces de sécurité des appareils IT/IoT

- L’IA industrielle redéfinit les modèles de l’industrie manufacturière

- Analyse Patch Tuesday Novembre 2025

- Derrière le masque numérique : comment combattre la fraude à l’identité ?