Vision Solutions veut « dépasser les chapelles technologiques »

Vision Solutions propose depuis plusieurs années des solutions de continuité d’activité.

Lire l'article

Les entreprises sont-elles prêtes à accueillir Microsoft Office 2013 ?

C’est effectivement là toute la question.

Lire l'article

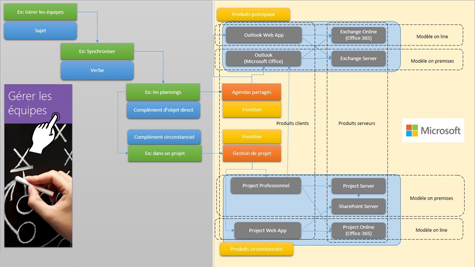

Des profils utilisateurs de plus en plus complexes

Enfin, votre dernier challenge sera sans doute de faire face à l’opposition des méthodes de travail entre les collaborateurs d’une même entreprise.

Lire l'article

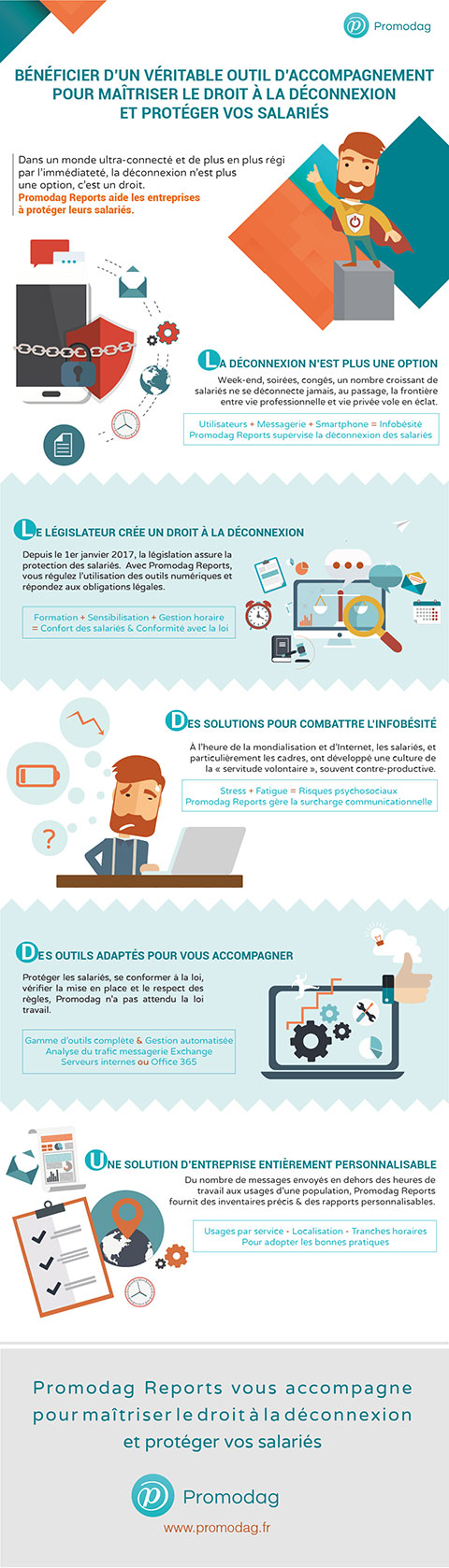

Des configurations de plus en plus complexes pour les usages collaboratifs

Imaginons que vous ayez réussi à obtenir une vision claire de la demande du client.

Lire l'article

Des compléments circonstanciels de plus en plus complexes

Pour certains usages, la boîte à outils collaboratifs ne fait que s’accroître chaque jour où nombre d’individus utilisent entre 8 et 9 outils différents pour un nombre d’usage fixe.

Lire l'article

IT Pro Magazine : La migration au cœur des entreprises

Découvrez toute l'actualité des environnements Windows Server, des infrastructures virtualisées et des solutions de Cloud Computing dans le mensuel IT Pro Magazine.

Lire l'article

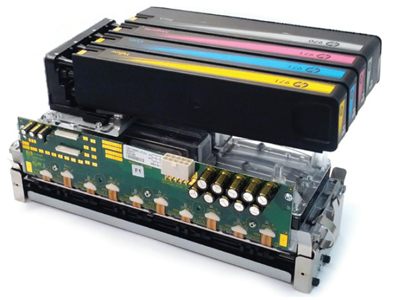

HP veut relancer l’impression jet d’encre dans les entreprises

En 1988, HP mettait sur le marché sa première Deskjet.

Lire l'article

La para-virtualisation

La para-virtualisation doit modifier l’OS invité. Une VM para-virtualisée fournit des API spéciales nécessitant des modifications d’OS substantielles dans les applications utilisateur.

Lire l'article

La virtualisation complète

En fonction des technologies d’implémentation, il existe deux catégories de virtualisation matérielle : la virtualisation complète et la virtualisation basée sur l’hôte.

Lire l'article

Outil de reporting de changement de la base de données System iNEWS (FMTJRNE)

Un de mes articles de 1997, An Easy-to-Read Journal Browser, offrait un code téléchargeable écrit par Peter Martin.

Lire l'article

Extraire et présenter les données approfondies tirées du journal

Après avoir démarré le processus de journalisation d'un fichier, vous pouvez facilement présenter les changements, ajouts et suppressions des enregistrements de la base de données, avec la commande Compare Journal Images (CMPJRNIMG).

Lire l'article

Journaliser les fichiers de base de données

Pour suivre les changements apportés à un fichier de base de données (c'est-à-dire les événements add, change et delete), celui-ci doit être configuré pour la journalisation.

Lire l'article

Créer le journal pour l’analyse approfondie

Les dernières releases du système d'exploitation comportent plusieurs améliorations concernant la journalisation de la base de données.

Lire l'article

Analyse avec QAUDJRN – Détecter les changements de la base de données

Utilisez la journalisation de base de données DB2 for i pour suivre de près les changements d'enregistrements.

Lire l'article

Loïc Thobois : « Microsoft concurrence NetApp et EMC »

La troisième version d’Hyper-V lancée avec Windows Server 2012 apporte des nouveautés « importantes, majeures, critiques », affirme Loïc Thobois.

Lire l'article

La fédération, de nombreux avantages pour les utilisateurs

Du côté des utilisateurs, la fédération apporte les informations de présence des utilisateurs externes fédérés au sein des clients Office et surtout au niveau Outlook.

Lire l'article

Mécanismes de protection automatique de Lync 2010

Si vous choisissez d’utiliser la détection automatique des partenaires fédérés, le service ‘ACCESS’ du serveur EDGE évalue automatiquement le trafic fédéré entrant et l’analyse selon des critères bien définis afin de protéger les serveurs Lync Edge contre toute tentative d’attaque ou de ‘flooding.

Lire l'article

Lync 2010 : Fédération et sécurité

Lors du choix de mise en place de la fédération Lync au sein de votre architecture, le principal intérêt est la possibilité de communiquer et de partager les fonctions de messagerie instantanée avec d’autres entreprises.

Lire l'article

Les contraintes techniques de la fédération

Lors de la mise en place d’un seul serveur EDGE au sein de l’architecture Lync de l’entreprise, les contraintes de mise en place sont essentiellement liées aux flux de communication à autoriser au niveau des équipements de type Pare-Feu (Firewall).

Lire l'article

Déploiement de la fédération au sein des architectures Lync et OCS 2007 R2

La mise en place de la fédération Lync, tout comme les fédérations avec OCS 2007 et OCS 2007 R2, impose de disposer d’une architecture de connexion avec le monde internet, ce qui passe par la mise en place d’un serveur avec le rôle EDGE de Lync.

Lire l'articleLes plus consultés sur iTPro.fr

- Hyperconnectés depuis janvier, épuisés en décembre : le poids de la fatigue numérique

- Sécurité des équipes : les organisations à la peine

- Top 5 TechnoVision 2026 des tendances technologiques à suivre de près !

- Maîtriser l’observabilité des données IA

- Les entreprises européennes face aux défis socio-économiques et technologiques