iSeries Navigator (2)

Serveurs définis par l'utilisateur. Les développeurs d'applications qui créent des programmes pour travailler pour le compte des utilisateurs peuvent désormais définir ces programmes comme serveurs définis par l'utilisateur et les gérer par l'intermédiaire d'iSeries Navigator de la même manière qu'ils gèreraient des serveurs fournis par IBM. Les serveurs définis par

Lire l'article

Host Print Transform

Host Print Transform améliore la performance de l'imprimante en transférant la conversion de SDS (Status Data Structure) en HPCL, de l'imprimante sur l'OS/400. Un objet de personnalisation de la station de travail (WSCST, workstation customization) contient un ensemble d'instructions que Host Print Transform utilise pour transformer les commandes de spooling

Lire l'article

La quête de l’heure (2)

Vous devez obtenir l'adresse IP d'un serveur d'heure approprié à partir de http://www.eecis.udel.edu/ ˜mills/ntp/servers.htm. Quoi que vous fassiez, choisissez plutôt un serveur d'heure public géographiquement commode et ne le référencez que sur un ou deux hôtes du réseau. Pour les autres unités du réseau nécessitant la synchronisation d'heure, configurez un

Lire l'article

Pensez aux possibilités

Une fois que vous avez installé pam_smb, les utilisateurs peuvent facilement et efficacement se connecter à vos serveurs Linux. Le moment est venu de configurer d'autres services, comme SSH et FTP, pour utiliser pam_smb.

Tout système qui autorise l'authentification centralisée demande aux utilisateurs de mémoriser moins de mots de passe.

Lire l'article

Evaluer la vulnérabilité (2)

Pour faciliter l'évaluation des vulnérabilités et pour déterminer les actions à mener, songez à créer un comité de sécurité. Il peut comporter autant de gens que vous le jugez opportun. Demandez aux membres des groupes Unix, base de données et réseau et de vos équipes d'audit internes de jouer un

Lire l'article

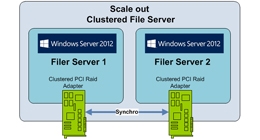

Modèle pour des serveurs de fichiers haute disponibilité (2)

Sauvegarde et restauration snapshot. Il existe un procédé plus rapide que le partitionnement des données. Des lecteurs de bande plus rapides ne suffiront peut-être pas à améliorer nettement les performances et donc vous devrez utiliser une technologie de sauvegarde et de restauration snapshot, généralement associée aux IHV (Independent Hardware Vendors

Lire l'article

Meilleures pratiques

Pour une navigation sans problèmes, je

recommande les meilleures pratiques

suivantes.

• Sur tous les ordinateurs « multihomed

», réglez la sous-clé du registre

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services Browser\Parameters\MaintainServerList

sur No pour que l'ordinateur ne

puisse jouer aucun rôle de navigateur

actif.

• Déterminez quels ordinateurs sur

chaque segment sont les navigateurs

maîtres.

Ressources de reprise d’AD

ARTICLES MICROSOFT :

« The Active Directory Database Garbage

Collection Process »

(http://support.microsoft.com/default.aspx?scid=kb;en-us;q198793)

« Performing Offline Defragmentation

of the Active Directory Database »

(http://support.microsoft.com/default.aspx?scid=kb;en-us;q232122)

Construire et maintenir une liste browse

Une fois que le PC désigné prend les rôles de domain master browser et de master browser pour son segment, et une fois que les ordinateurs sur les autres segments gagnent l'élection du rôle de master browser pour ces segments, l'infrastructure est en place pour maintenir la liste browse. Voici

Lire l'article

Interfaces Web (3)

Peregrine a récemment annoncé une option Call Optimization pour ses produits ServiceCenter et Remedy Help Desk. L'option Call Optimization peut fréquemment révéler la cause d'un problème sans obliger des analystes du Help desk à recueillir des informations provenant de l'utilisateur final. Les agents Call Optimization fonctionnent sur les systèmes des

Lire l'article

Rôles du browser (2)

Les backup browsers sur chaque segment de réseau reçoivent une copie de la liste browse complète provenant du master browser du segment, puis fournissent cette liste en réponse aux requêtes des clients. Le master browser se comporte aussi comme un backup browser et peut inclure son nom dans la liste

Lire l'article

Liste des éléments

Pour mettre les utilisateurs en ligne en leur donnant l'accès mobile sans fil à votre Microsoft Exchange 2000 serveur d'entreprise, il faut assembler un certain nombre d'éléments matériels et logiciels. La liste suivante constitue un bon point de départ.

Appareil Pocket PC 2002

L'OS et le nouveau logiciel Microsoft ActiveSync

Lire l'article

Solution d’integration, LEIF

Rogue Wave Software a annoncé le lancement de sa plate-forme d'intégration légère (LEIF). En s'appuyant sur la puissance des données XML et des services Web, la solution LEIF permet aux entreprises d'intégrer rapidement les applications en C ++ avec .NET et J2EE à la fois en interne mais également celles

Lire l'article

Trustworthy Computing Security Update (2)

Q: When will be patches available ?

The vulnerability that is exploited by this virus was first addressed by Microsoft in July of 2002 as security patch MS02-039 and in subsequent patches, most recently MS02-061, which was released in October of 2002. These updates were also included in the recently

Créer le modèle de mining

La requête précédente crée une base de données Microsoft Access. Pour analyser une source de données relationnelle (y compris Access), il faut d'abord la publier comme une source de données dans l'environnement Windows 2000 ou Windows NT, en établissant un DSN (Data Source Name). Pour plus de détails sur la

Lire l'article

Steel-Belted Radius/Service Provider Edition apporte des améliorations en matière de gestion et d’intégration

Funk Software, développeur de la famille de produits Steel-Belted Radius proposant des serveurs RADIUS/AAA, annonce la sortie d'une nouvelle version de Steel-Belted Radius/Service Provider Edition (SPE) qui présente de nouvelles fonctionnalités en matière de gestion, d'intégration et de sécurité. Egalement annoncée, la sortie du nouveau module d'extension de protocole EAP,

Lire l'article

Serveur à tolérance de pannes dédié au centre d’appels

Nortel Networks et Stratus Technologies annoncent un système de centre d'appels sécurisé basé sur la version 4.2 de la plate-forme multimédia Symposium Call Center Server (SCCS) de Nortel. La nouvelle solution s'appuie sur la technologie ftServer à tolérance de pannes de Stratus Technologies qui offre un très haut niveau de

Lire l'article

Porcelets peints

Le simple déplacement d'écrans 5250, ligne à ligne, sur une interface navigateur, équivaut à mettre du rouge à lèvres sur un cochon. Cela ne change pas beaucoup la pratique de l'utilisateur, et ne permet pas de bénéficier de tous les avantages qu'offre le modèle client navigateur.

Par conséquent, ne vous

Lire l'article

Interfaces Web (2)

Certains produits permettent également aux techniciens d'utiliser un navigateur Web depuis la machine de l'utilisateur final pour clore les tickets de dépannage ou consulter la liste des tickets ouverts. Cela dispense les techniciens de revenir à leur bureau avant l'intervention suivante. La figure 3 montre cette possibilité dans FootPrints for

Lire l'article

ERP sur AS/400

La société CID présente Shaker, ERP sur AS/400 et iSeries, destiné aux entreprises dont l'activité principale est l'achat, la fabrication et la distribution de produits industriels ou de haute technologie. Shaker distribue les informations dans l'entreprise en fonction des besoins et des autorisations de chacun. Shaker améliore la productivité de

Lire l'articleLes plus consultés sur iTPro.fr

- Les entreprises n’ont plus le luxe d’expérimenter l’IA

- Le changement, moteur d’engagement au travail

- Cloud 2026 : 5 tendances à anticiper pour les PME françaises

- Les DSI français face au défi de l’IA : ambitions élevées, marges de manœuvre limitées

Articles les + lus

Alliée ou menace ? Comment l’IA redessine le paysage cyber

CES 2026 : l’IA physique et la robotique redéfinissent le futur

Les 3 prédictions 2026 pour Java

Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

Face à l’urgence écologique, l’IT doit faire sa révolution

À la une de la chaîne Tech

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 3 prédictions 2026 pour Java

- Semi-conducteurs : comment l’Irlande veut contribuer à atténuer la pénurie mondiale de puces

- Face à l’urgence écologique, l’IT doit faire sa révolution